Informationen sind die treibende Kraft des modernen Geschäfts und gelten derzeit als das wertvollste strategische Kapital eines Unternehmens. Die Informationsmenge wächst exponentiell mit dem Wachstum globaler Netzwerke und der Entwicklung des elektronischen Handels. Um in einem Informationskrieg erfolgreich zu sein, benötigen Sie eine effektive Strategie zum Speichern, Schützen, Teilen und Verwalten der wichtigsten digitalen Assets - Daten - sowohl heute als auch in naher Zukunft.

Unabhängig davon, ob Sie von einer kleinen, mittleren oder großen Organisation sprechen, die richtigen Speicherlösungen sind ein wesentlicher Bestandteil Ihres Erfolgs. Aufgrund der Größe und des Werts der gesammelten Daten gibt es eine Reihe von Problemen im Zusammenhang mit ihrer Speicherung und Verfügbarkeit.

Das Speichern von Informationen in einer verteilten Struktur ist mit hohen Kosten für die Erfassung und Erfassung von Daten verbunden. Oft tritt auch eine ineffiziente Nutzung des Speicherplatzes auf. Andererseits kann der Verlust des Zugangs und die Fähigkeit, diese zu verwalten, zu einem Verlust der Marktposition, zu einem Rückgang des Ansehens und damit sogar zum Zusammenbruch der Organisation führen. In komplexen IT-Umgebungen ist dies nicht einfach anzubieten die richtige entscheidungdas passt am besten zu deinen bedürfnissen und deinen bedürfnissen. Wir sind auf Speicherlösungen spezialisiert, die auf die Anforderungen Ihres Unternehmens zugeschnitten sind. Dabei berücksichtigen wir die Art und Größe der gespeicherten Daten, die Systeme, die Art des Schutzes und die Zugriffsgeschwindigkeit.

Das Speichermanagement ist zu einer der dringendsten strategischen Herausforderungen für die Mitarbeiter der Abteilung geworden. informationstechnologie. Aufgrund der Entwicklung des Internets und grundlegender Änderungen der Geschäftsprozesse häufen sich Informationen mit einer beispiellosen Geschwindigkeit an. Neben dem dringenden Problem, die Möglichkeit einer ständigen Erhöhung des Volumens gespeicherter Informationen zu gewährleisten, steht auch das Problem der Zuverlässigkeit der Datenspeicherung und des ständigen Zugriffs auf Informationen auf der Tagesordnung. Für viele Unternehmen ist die Datenzugriffsformel „24 Stunden am Tag, 7 Tage die Woche, 365 Tage im Jahr“ zur Norm geworden.

Unsere Erfahrung und Erfahrung ermöglichen es uns, sichere, effiziente und skalierbare Lösungen zu erstellen. Wir bieten Ihnen die Möglichkeit, als Beispiel für Möglichkeiten darüber zu sprechen, wie Sie ein Unternehmen gründen können. Konsolidierung gespeicherter Daten; niedrigere Betriebskosten der Speicherinfrastruktur; erhöhte Zuverlässigkeit; Skalierbarkeit für neue Anforderungen Erhöhen Sie das Sicherheitsniveau der gespeicherten Daten. effizienteres Speichermanagement; geringere Kosten für die Datenpflege; die Produktivität steigern; Vereinfachte und zentralisierte Verwaltung; Erleichterung des Zugriffs auf gespeicherte Daten. Wenn Sie wissen, wie wichtig die in Ihrem Unternehmen gespeicherten Daten sind, wissen Sie, wie wichtig es ist, die richtige Lösung auszuwählen, die Ihre geschäftlichen Anforderungen berücksichtigt.

Im Falle eines separaten PCs kann ein Speichersystem (SHD) als ein separates verstanden werden intern schwer festplatte oder festplattensystem. Wenn es sich um Unternehmensspeicher handelt, können wir traditionell drei Speichertechnologien unterscheiden: Direct Attached Storage (DAS), Network Attach Storage (NAS) und Storage Area Network (SAN).

Direct Attached Storage (DAS)

Die DAS-Technologie impliziert eine direkte (direkte) Verbindung von Laufwerken mit einem Server oder einem PC. In diesem Fall können Laufwerke (Festplatten, Bandlaufwerke) sowohl intern als auch extern sein. Der einfachste Fall eines DAS-Systems ist eine einzelne Festplatte in einem Server oder PC. Darüber hinaus kann die Organisation eines internen RAID-Arrays von Festplatten mithilfe eines RAID-Controllers auch dem DAS-System zugeordnet werden.

Unsere Lösungen gewährleisten die Sicherheit, Verfügbarkeit, Skalierbarkeit, Verwaltbarkeit und den Schutz Ihrer Geschäftsdaten. Als erfahrener Partner vieler Unternehmen möchten wir Sie ermutigen, mit uns kreativ zusammenzuarbeiten. Starker Fokus auf Ihre Datenerfassungs- und Verarbeitungsanforderungen; nachgewiesene Kenntnisse von Speicherlösungen; Beratung, Beratung und praktische Erfahrung; Erstklassige Hard- und Softwaretechnologie ausbildung; After-Sales-Support; Qualitätssicherung. Wenn du brauchst weitere Informationen Informationen zu Speicherlösungen in Ihrem Unternehmen.

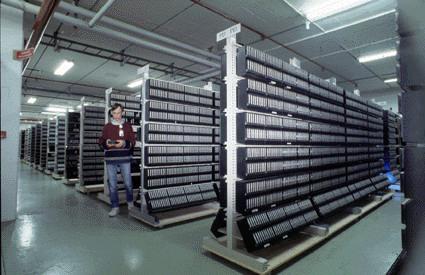

Es ist anzumerken, dass trotz der formalen Möglichkeit, den Begriff DAS-System in Bezug auf eine einzelne Festplatte oder ein internes Festplattenarray zu verwenden, unter einem DAS-System ein externes Rack oder ein externer Korb mit Festplatten zu verstehen ist, die als eigenständiges Speichersystem betrachtet werden können (Abb. 1). Solche autonomen DAS-Systeme verfügen neben der unabhängigen Stromversorgung über einen speziellen Controller (Prozessor) zur Verwaltung einer Reihe von Laufwerken. Beispielsweise kann ein RAID-Controller, der RAID-Arrays auf verschiedenen Ebenen organisieren kann, als solcher Controller fungieren.

Daten sind zum Blutkreislauf jeder Organisation geworden, und die Art und Weise, wie sie verwendet werden, ändert sich rapide. Im traditionellen Modell wurden Daten gespeichert und der Zugriff erfolgte nur in bestimmte Zeit. Analysten zufolge werden weniger als 40 Prozent der in Unternehmen gespeicherten Daten für den Abruf wichtiger Geschäftsinformationen verwendet. Neue Anwendungen, die beispielsweise zur Videoanalyse, -diagnose oder -schulung dienen, generieren Daten, die nicht gespeichert, sondern nur in Echtzeit aktiv verarbeitet werden.

Andererseits können Open-Source-Cloud-Speicherlösungen aufgrund des schnellen und unvorhersehbaren Wachstums von Datensätzen erheblich teurer werden. Organisationen verwandeln sich in digitale Ansichtund sie betonen die Notwendigkeit, Daten und Rechenressourcen zu kombinieren.

Abb. 1. Ein Beispiel für ein DAS-Speichersystem

Es ist zu beachten, dass eigenständige DAS-Systeme über mehrere externe E / A-Kanäle verfügen können, sodass mehrere Computer gleichzeitig an das DAS-System angeschlossen werden können.

Die Schnittstellen zum Anschließen von Laufwerken (intern oder extern) in DAS-Technologie können SCSI (Small Computer Systems Interface), SATA, PATA und Fibre Channel sein. Wenn SCSI, SATA und PATA hauptsächlich für die Verbindung verwendet werden interne Laufwerkewird die Fibre-Channel-Schnittstelle ausschließlich zum Anschluss verwendet externe Laufwerke und autonome Speichersysteme. Der Vorteil der Fibre-Channel-Schnittstelle besteht in diesem Fall darin, dass sie keine strenge Längenbeschränkung aufweist und verwendet werden kann, wenn sich der an das DAS-System angeschlossene Server oder PC in beträchtlicher Entfernung davon befindet. SCSI- und SATA-Schnittstellen können auch zum Anschließen externer Speichersysteme verwendet werden (in diesem Fall wird die SATA-Schnittstelle als eSATA bezeichnet). Diese Schnittstellen haben jedoch eine strenge Grenze für die maximale Kabellänge, die das DAS-System und den angeschlossenen Server verbindet.

Bietet die Vielseitigkeit, Einfachheit und schnelle Skalierbarkeit sowie Cloud-Konnektivität, die Kunden benötigen, um ihre Daten in wertvolle Geschäftsinformationen umzuwandeln. Dies reduziert den Zeitaufwand für die tägliche Verwaltung um bis zu 80 Prozent.

- Dies reduziert die Betriebskosten um 34%.

- Reduziert die Posting-Ebene um bis zu 70%.

- Es dauert 60 Prozent. weniger platz.

- Bis zu 59% verbraucht. weniger Energie.

Die Hauptvorteile von DAS-Systemen sind die geringen Kosten (im Vergleich zu anderen Speicherlösungen), die einfache Bereitstellung und Verwaltung sowie der schnelle Datenaustausch zwischen dem Speichersystem und dem Server. Gerade deshalb haben sie im Segment der kleinen Büros und kleinen Unternehmensnetzwerke große Popularität erlangt. Gleichzeitig weisen DAS-Systeme auch Nachteile auf, zu denen eine schlechte Steuerbarkeit und eine nicht optimale Ressourcennutzung gehören, da für jedes DAS-System ein dedizierter Server verbunden werden muss.

Darüber hinaus ermöglichen neue Lizenzen, die in Abonnementoptionen für ein, drei und fünf Jahre erhältlich sind, Kunden die Auswahl des richtigen Automatisierungsplans zum richtigen Preis. Die angekündigten Innovationen sind Teil der Weiterentwicklung der Rechenzentrumsarchitektur der nächsten Generation, mit der Unternehmen die besten Aspekte der öffentlichen Cloud und des lokalen Rechenzentrums nutzen können. Das Ergebnis ist eine vollständige, sichere, schnelle und effiziente Hybrid-Cloud. Unternehmen werden zunehmend unter Druck gesetzt, neue Dienste und Anwendungen schnell bereitzustellen, und viele setzen auf ein kontinuierliches Integrations- und Bereitstellungsmodell.

Gegenwärtig nehmen DAS-Systeme eine führende Position ein, doch der Umsatzanteil dieser Systeme nimmt ständig ab. DAS-Systeme werden nach und nach entweder durch universelle Lösungen mit der Möglichkeit einer reibungslosen Migration von NAS-Systemen oder durch Systeme ersetzt, die den Einsatz als DAS- und NAS- und sogar SAN-Systeme ermöglichen.

Gleichzeitig schafft die digitale Transformation Tausende neuer Geschäftsanwendungen, die insbesondere im Bereich der digitalen Transaktionen zur Hauptschnittstelle zwischen Kunden und Unternehmen werden. Indem Kunden für die dynamische Nutzung von Ressourcen und die sich ändernde Nachfrage zahlen, können sie ihre zukünftigen Zahlungen besser an ihren aktuellen Nutzungsgrad anpassen. Markenzeichen Dritter sind deren Eigentum. Computersystem \u003d eine Kombination von Hardware- und Softwareressourcen, die miteinander interagieren, um die Benutzeranforderungen zu erfüllen.

DAS-Systeme sollten verwendet werden, wenn der Festplattenspeicher eines Servers vergrößert und aus der Verpackung entfernt werden muss. DAS-Systeme können auch für die Verwendung mit Workstations empfohlen werden, die große Informationsmengen verarbeiten (z. B. für nichtlineare Videobearbeitungsstationen).

Network Attached Storage (NAS)

NAS-Systeme sind Netzwerkspeichersysteme, die wie ein Netzwerkdruckserver, ein Router oder ein anderes Netzwerkgerät direkt mit dem Netzwerk verbunden sind (Abb. 2). Tatsächlich sind NAS-Systeme eine Weiterentwicklung von Dateiservern: Der Unterschied zwischen einem herkömmlichen Dateiserver und einem NAS-Gerät ist ungefähr der gleiche wie zwischen einem Hardware-Netzwerkrouter und einem auf einem dedizierten Server basierenden Softwareserver.

Ausrüstung - alle physischen Elemente in einem Computersystem zum Empfangen, Verarbeiten, Speichern und Anzeigen von Daten. Software - Alle Programme, die auf einem Computersystem ausgeführt werden und dessen Funktionalität bereitstellen. Hardware- und Softwarekomponenten ermöglichen dem Benutzer die Interaktion mit Systemressourcen - Dateisystemen, peripheriegeräte usw.

Es besteht aus einem Zentralprozessor und einer Speichereinheit. Informationen, die in das Berechnungssystem eingegeben werden, sind in drei Kategorien unterteilt: - zu verarbeitende Daten; - Anweisungen, die die an den Daten durchgeführte Verarbeitung angeben - Addition, Subtraktion, Vergleich usw .; - Adressen, mit denen Sie verschiedene Daten und Anweisungen veröffentlichen können.

Abb. 2. Ein Beispiel für ein NAS-Speichersystem

Um den Unterschied zwischen einem herkömmlichen Dateiserver und einem NAS-Gerät zu verstehen, sei daran erinnert, dass ein herkömmlicher Dateiserver ein dedizierter Computer (Server) ist, auf dem für Netzwerkbenutzer verfügbare Informationen gespeichert werden. Auf dem Server installierte Festplatten können zum Speichern von Informationen verwendet werden (in der Regel werden sie in speziellen Körben installiert), oder DAS-Geräte können an den Server angeschlossen werden. Die Administration des Dateiservers erfolgt über das Server-Betriebssystem. Dieser Ansatz zum Organisieren von Speichersystemen ist derzeit im Segment der kleinen lokalen Netzwerke am beliebtesten, weist jedoch einen signifikanten Nachteil auf. Tatsache ist, dass ein universeller Server (und sogar in Kombination mit einem Server-Betriebssystem) keine billige Lösung ist. Zur gleichen Zeit die meisten funktionalitätDer dem Universalserver inhärente Dateiserver wird einfach nicht verwendet. Die Idee ist, einen optimierten Dateiserver mit einem optimierten Betriebssystem und einer ausgewogenen Konfiguration zu erstellen. Dieses Konzept verkörpert das NAS-Gerät. In diesem Sinne können NAS-Geräte als "dünne" Dateiserver oder, wie sie sonst genannt werden, als Filer betrachtet werden.

Sie können mehrere Ebenen des Datenspeichers definieren.

Zu Beginn der Ära der Computersysteme gab es Speicher in struktureller Hinsicht in verschiedenen Formen: Verzögerungsleitungen, Vakuumkathodenröhren oder Magnetkerne. Unter dem Gesichtspunkt der Speicherung von Informationen wird der Speicher eines Computersystems, wenn es nicht mit Strom versorgt wird, unterteilt in: - flüchtigen Speicher - nichtflüchtigen Speicher.

Für den nichtflüchtigen Speicher ist eine Stromquelle zum Speichern von Informationen erforderlich. Bei einem Stromausfall verliert der Speicher seine gespeicherten Daten. Jedes Bit ist in bistabilen Latch-Schaltungen gespeichert. Prozessorregister sind in den Prozessor integriert und gehören zu den schnellsten Speichertypen. Jede Registrierung speichert Daten in 32- oder 64-Bit-Wörtern.

Neben einem optimierten Betriebssystem, das von allen Funktionen befreit ist, die nicht mit der Dateisystemwartung und der Implementierung der Dateneingabe / -ausgabe zusammenhängen, verfügen NAS-Systeme über ein Dateisystem, das für die Zugriffsgeschwindigkeit optimiert ist. NAS-Systeme sind so konzipiert, dass sich ihre gesamte Rechenleistung ausschließlich auf die Dateiverwaltung und -speicherung konzentriert. Das Betriebssystem selbst befindet sich im Flash-Speicher und ist vom Hersteller vorinstalliert. Natürlich mit dem Ausgang neue Version Der Benutzer des Betriebssystems kann das System selbständig neu flashen. Das Anschließen und Konfigurieren von NAS-Geräten an das Netzwerk ist relativ einfach und für jeden erfahrenen Benutzer und nicht zuletzt für den Systemadministrator erschwinglich.

In Bezug auf die Speicherkapazität ist der Cache viel kleiner als der Arbeitsspeicher, aber seine Geschwindigkeit ermöglicht es Ihnen, die erforderlichen Daten schnell zu registrieren. Ein nichtflüchtiger Speicher ist ein Speicher, der seinen Inhalt nicht verliert, wenn die Stromversorgung unterbrochen wird. Der Zugriff auf diese Speicher kann erfolgen: - elektrisch; - Mechanisch.

Sie haben eine niedrige Arbeitsgeschwindigkeit und können normalerweise nur gelesen werden. Einige dieser Speicher können jedoch auch mit bestimmten Verfahren neu geschrieben werden. Sie bieten Selbsttests von Hardwarekomponenten, deren Initialisierung und Kommunikation untereinander sowie das Laden des Betriebssystems vom Speicher oder Netzwerk.

Daher sind NAS-Geräte im Vergleich zu herkömmlichen Dateiservern produktiver und kostengünstiger. Derzeit sind fast alle NAS-Geräte auf die Verwendung in Ethernet-Netzwerken (Fast Ethernet, Gigabit Ethernet) ausgerichtet, die auf TCP / IP-Protokollen basieren. Der Zugriff auf NAS-Geräte erfolgt über spezielle Dateizugriffsprotokolle. Die gängigsten Dateizugriffsprotokolle sind CIFS, NFS und DAFS.

Ein unkonventioneller Speichertyp ist neben magnetooptischen Informationsträgern Papier in Form von: - Lochbändern; - Lochkarten. Wir haben über das erste gesprochen und gezeigt, was es ist und was es tut, aber das Thema ist nicht erschöpft, im Gegenteil, es wird weiterhin durch die Vorteile dieses Systems gegenüber dem Üblichen ergänzt festplatte. Zu den wichtigsten.

Es bietet die Möglichkeit, mit jedem Gerät, das wir zu einem bestimmten Zeitpunkt zur Verfügung haben, auf Daten zuzugreifen. Dieses Gerät hat natürlich die Berechtigung, in das Netzwerk einzutreten, mit dem es verbunden ist. Auf Servern sind möglicherweise Daten im Netzwerk verfügbar. Es ist sehr komplex und wird nur für unternehmenskritische Anwendungen, das Entwerfen, Konfigurieren, Installieren und Warten des Systems verwendet, für die der Lösungsanbieter verantwortlich ist. Um mit diesem System arbeiten zu können, ist sogar eine Schulung des Personals erforderlich.

Cifs(Common Internet File System System) ist ein Protokoll, das den Zugriff auf Dateien und Dienste ermöglicht remote-Computer (einschließlich Internet) und verwendet ein Client-Server-Interaktionsmodell. Der Client erstellt eine Anfrage an den Server für den Zugriff auf Dateien, der Server führt die Anfrage des Clients aus und gibt das Ergebnis seiner Arbeit zurück. Das CIFS-Protokoll wird traditionell in lokalen Netzwerken mit Windows für den Zugriff auf Dateien verwendet. CIFS verwendet das TCP / IP-Protokoll zum Transportieren von Daten. CIFS bietet FTP-ähnliche Funktionen ( Dateiübertragung Protokoll), bietet Kunden jedoch eine verbesserte Dateikontrolle. Außerdem können Sie den Dateizugriff zwischen Clients mithilfe von Blockieren und freigeben automatische Wiederherstellung Kommunikation mit dem Server im Falle eines Netzwerkausfalls.

Protokoll Nfs (Network File System - ein Netzwerkdateisystem) wird traditionell auf UNIX-Plattformen verwendet und ist eine Kombination aus einem verteilten Dateisystem und einem Netzwerkprotokoll. NFS verwendet auch ein Client-Server-Interaktionsmodell. Das NFS-Protokoll ermöglicht den Zugriff auf Dateien auf einem Remote-Host (Server), als befänden sie sich auf dem Computer eines Benutzers. NFS verwendet das TCP / IP-Protokoll zum Transportieren von Daten. Für den Betrieb von NFS im Internet wurde das WebNFS-Protokoll entwickelt.

Protokoll DAFS(Direct Access File System - direkter Zugriff auf dateisystem) ist ein Standard-Dateizugriffsprotokoll, das auf NFS basiert. Dieses Protokoll ermöglicht es Anwendungen, Daten unter Umgehung des Betriebssystems und seines Pufferbereichs direkt an Transportressourcen zu übertragen. Das DAFS-Protokoll bietet hohe Datei-E / A-Geschwindigkeiten und verringert die Prozessorauslastung, indem die Anzahl der Vorgänge und Interrupts, die normalerweise für die Verarbeitung von Netzwerkprotokollen erforderlich sind, erheblich verringert wird.

DAFS wurde mit dem Fokus auf die Verwendung in einer Cluster- und Serverumgebung für Datenbanken und einer Vielzahl von Internetanwendungen entwickelt, die auf den kontinuierlichen Betrieb ausgerichtet sind. Es bietet die geringste Latenz für den Zugriff auf gemeinsam genutzte Dateiressourcen und -daten und unterstützt intelligente Mechanismen zur Wiederherstellung des System- und Datenzustands, wodurch es für die Verwendung in NAS-Systemen attraktiv wird.

Zusammenfassend kann gesagt werden, dass NAS-Systeme bei Bedarf für den Einsatz in Netzwerken mit mehreren Plattformen empfohlen werden können netzwerkzugriff Dateien und ganz wichtige Faktoren sind die einfache Installation der Speicherverwaltung. Ein gutes Beispiel ist der Einsatz von NAS als Dateiserver im Büro eines kleinen Unternehmens.

Storage Area Network (SAN)

Tatsächlich ist SAN kein separates Gerät mehr, sondern eine integrierte Lösung, bei der es sich um eine spezialisierte Netzwerkinfrastruktur für die Datenspeicherung handelt. Speichernetzwerke werden als separate spezialisierte Subnetze in ein lokales (LAN) oder globales (WAN) Netzwerk integriert.

Im Wesentlichen verbinden SANs einen oder mehrere Server (SAN-Server) mit einem oder mehreren Speichergeräten. Mit SAN-Netzwerken kann jeder SAN-Server auf jedes Speichergerät zugreifen, ohne andere Server zu laden lokales Netzwerk. Darüber hinaus ist ein Datenaustausch zwischen Speichergeräten ohne Beteiligung von Servern möglich. In der Tat ermöglichen SAN-Netzwerke einer sehr großen Anzahl von Benutzern, Informationen an einem Ort (mit schnellem zentralem Zugriff) zu speichern und gemeinsam zu nutzen. Als Speichergeräte können RAID-Arrays, verschiedene Bibliotheken (Band, magnetooptisch usw.) sowie JBOD-Systeme (Disk-Arrays, die nicht in RAID integriert sind) verwendet werden.

Speichernetzwerke begannen sich intensiv zu entwickeln und wurden erst 1999 eingeführt.

So wie lokale Netzwerke im Prinzip auf der Grundlage verschiedener Technologien und Standards aufgebaut werden können, können auch verschiedene Technologien zum Aufbau von SANs verwendet werden. Doch genau wie der Ethernet-Standard (Fast Ethernet, Gigabit Ethernet) zum De-facto-Standard für lokale Netzwerke geworden ist, dominiert der FC-Standard (Fibre Channel) in Speichernetzwerken. Tatsächlich war es die Entwicklung des Fibre Channel-Standards, die zur Entwicklung des SAN-Konzepts selbst führte. Gleichzeitig ist zu beachten, dass der iSCSI-Standard immer beliebter wird, auf dessen Basis auch SAN-Netzwerke aufgebaut werden können.

Neben den Hochgeschwindigkeitsparametern ist einer der wichtigsten Vorteile von Fibre Channel die Fähigkeit, über große Entfernungen zu arbeiten, und die Flexibilität der Topologie. Das Konzept zum Aufbau einer Speichernetzwerktopologie basiert auf denselben Prinzipien wie herkömmliche lokale Netzwerke auf der Basis von Switches und Routern, wodurch der Aufbau von Systemkonfigurationen mit mehreren Knoten erheblich vereinfacht wird.

Es ist erwähnenswert, dass im Fibre-Channel-Standard sowohl Fibre-Channel- als auch Kupferkabel für die Datenübertragung verwendet werden. Bei der Organisation des Zugriffs auf geografisch entfernte Knoten in bis zu 10 km Entfernung werden Standardgeräte und Singlemode-Glasfasern für die Signalübertragung verwendet. Wenn die Knoten einen größeren Abstand haben (mehrere zehn oder sogar mehrere hundert Kilometer), werden spezielle Verstärker verwendet.

SAN-Netzwerktopologie

Ein typisches Fibre Channel-basiertes SAN ist in Abbildung 2 dargestellt. 3. Die Infrastruktur eines solchen SAN-Netzwerks besteht aus Speichergeräten mit einer Fibre-Channel-Schnittstelle, SAN-Servern (Servern, die über eine Ethernet-Schnittstelle mit einem lokalen Netzwerk und über eine Fibre-Channel-Schnittstelle mit einem SAN-Netzwerk verbunden sind) und einer Switching Factory (Fibre-Channel-Fabric). , der auf Basis von Fibre Channel-Switches (Hubs) aufgebaut und für die Übertragung großer Datenblöcke optimiert ist. Der Zugriff von Netzwerkbenutzern auf das Speichersystem wird über SAN-Server implementiert. Es ist wichtig, dass der Verkehr innerhalb des SAN-Netzwerks vom IP-Verkehr des lokalen Netzwerks getrennt wird, was natürlich die Belastung des lokalen Netzwerks verringern kann.

Abb. 3. Typisches SAN-Netzwerkdiagramm

SAN-Vorteile

Zu den Hauptvorteilen der SAN-Technologie zählen hohe Leistung, hohe Datenverfügbarkeit, hervorragende Skalierbarkeit und Verwaltbarkeit sowie die Möglichkeit, Daten zu konsolidieren und zu virtualisieren.

Fibre Channel-Switching-Fabriken mit einer nicht blockierenden Architektur ermöglichen den gleichzeitigen Zugriff mehrerer SAN-Server auf Speichergeräte.

In der SAN-Architektur können Daten problemlos von einem Speichergerät auf ein anderes verschoben werden, wodurch die Datenplatzierung optimiert wird. Dies ist besonders wichtig, wenn mehrere SAN-Server gleichzeitig auf dieselben Speichergeräte zugreifen müssen. Beachten Sie, dass der Vorgang der Datenkonsolidierung bei Verwendung anderer Technologien nicht möglich ist, z. B. bei Verwendung von DAS-Geräten, dh Speichergeräten, die direkt mit den Servern verbunden sind.

Ein weiteres Merkmal der SAN-Architektur ist die Datenvirtualisierung. Die Idee der Virtualisierung besteht darin, SAN-Servern den Zugriff auf Ressourcen und nicht auf einzelne Speichergeräte zu ermöglichen. Das heißt, Server sollten keine Speichergeräte „sehen“, sondern virtuelle Ressourcen. Für die praktische Implementierung der Virtualisierung zwischen SAN-Servern und Festplattengeräten kann ein spezielles Virtualisierungsgerät platziert werden, an das einerseits Speichergeräte und andererseits SAN-Server angeschlossen sind. Darüber hinaus bieten viele moderne FC-Switches und HBAs Virtualisierungsfunktionen.

Die nächste Möglichkeit, die SAN-Netzwerke bieten, ist die Implementierung der Remote-Datenspiegelung. Das Prinzip der Datenspiegelung besteht darin, Informationen auf mehreren Medien zu duplizieren, wodurch die Zuverlässigkeit der Informationsspeicherung erhöht wird. Ein Beispiel für den einfachsten Fall der Datenspiegelung ist die Kombination von zwei Festplatten in einem RAID-Array der Stufe 1. In diesem Fall werden dieselben Informationen gleichzeitig auf zwei Festplatten aufgezeichnet. Der Nachteil dieser Methode kann darin gesehen werden, dass sich beide Festplatten vor Ort befinden (in der Regel befinden sich die Festplatten im selben Korb oder Gestell). Speichernetzwerke können diesen Nachteil überwinden und bieten die Möglichkeit, nicht nur einzelne Speichergeräte, sondern die SAN-Netzwerke selbst zu spiegeln, die Hunderte von Kilometern voneinander entfernt sein können.

Ein weiterer Vorteil von SANs ist die einfache Organisation. sicherung Daten. Die in den meisten lokalen Netzwerken verwendete herkömmliche Sicherungstechnologie erfordert einen dedizierten Sicherungsserver und vor allem eine dedizierte Netzwerkbandbreite. Während des Sicherungsvorgangs ist der Server selbst für Benutzer des lokalen Netzwerks nicht mehr zugänglich. Aus diesem Grund werden Backups normalerweise nachts durchgeführt.

Die Architektur von Speichernetzwerken ermöglicht eine grundlegend andere Herangehensweise an das Problem der Sicherung. In diesem Fall ist der Sicherungsserver ein integraler Bestandteil des SAN-Netzwerks und stellt eine direkte Verbindung zur Switching Factory her. In diesem Fall wird der Backup-Verkehr vom lokalen Netzwerkverkehr isoliert.

Ausrüstung zum Erstellen von SANs

Wie bereits erwähnt, sind für die Bereitstellung eines SAN-Netzwerks Speichergeräte, SAN-Server und Geräte zum Aufbau einer Switching Factory erforderlich. Zu den Switching-Fabriken gehören sowohl Geräte auf physischer Ebene (Kabel, Steckverbinder) als auch Verbindungsgeräte zum Verbinden von SAN-Knoten miteinander. Diese Übersetzungsgeräte führen beispielsweise die Funktionen zum Konvertieren des Fibre Channel-Protokolls (FC) in andere Protokolle aus SCSI, FCP, FICON, Ethernet, ATM oder SONET.

Kabel

Wie bereits erwähnt, ermöglicht der Fibre Channel-Standard für den Anschluss von SAN-Geräten die Verwendung von Glasfaser- und Kupferkabeln. Gleichzeitig können in einem SAN-Netzwerk verschiedene Kabeltypen verwendet werden. Kupferkabel werden für kurze Entfernungen (bis zu 30 m) und Glasfaserkabel für kurze Entfernungen und Entfernungen von bis zu 10 km und mehr verwendet. Es werden sowohl Multimode-Glasfaserkabel (Multimode) als auch Singlemode-Glasfaserkabel (Singlemode) verwendet. Darüber hinaus wird Multimode für Entfernungen von bis zu 2 km und Single-Mode für große Entfernungen verwendet.

Koexistenz verschiedene Arten Kabel innerhalb desselben SAN-Netzwerks werden über spezielle Konverter, GBIC-Schnittstellen (Gigabit Interface Converter) und MIA (Media Interface Adapter), bereitgestellt.

Der Fibre Channel-Standard bietet mehrere mögliche Übertragungsraten (siehe Tabelle). Beachten Sie, dass derzeit die gängigsten FC-Gerätestandards 1, 2 und 4 GFC sind. Gleichzeitig wird die Abwärtskompatibilität von Geräten mit höherer Geschwindigkeit zu Geräten mit niedrigerer Geschwindigkeit sichergestellt, dh ein 4-GFC-Standardgerät unterstützt automatisch die Verbindung von Geräten mit GFC-Standard 1 und 2.

Verbindungsgeräte (Verbindungsgerät)

Der Fibre-Channel-Standard ermöglicht die Verwendung verschiedener Netzwerktopologien zum Verbinden von Geräten, z. B. Punkt-zu-Punkt-, Arbitrated-Loop- (FC-AL-) und Switched-Fabric-Architektur.

Die Punkt-zu-Punkt-Topologie kann verwendet werden, um den Server mit einem dedizierten Speichersystem zu verbinden. In diesem Fall werden die Daten nicht mit den Servern des SAN-Netzwerks geteilt. Tatsächlich ist diese Topologie eine Variante des DAS-Systems.

Zum Implementieren einer Punkt-zu-Punkt-Topologie benötigen Sie mindestens einen Server mit einem Fibre-Channel-Adapter und ein Speichergerät mit einer Fibre-Channel-Schnittstelle.

Die Topologie eines Shared Access Rings (FC-AL) impliziert ein Geräteverbindungsschema, bei dem Daten über eine logisch geschlossene Schleife übertragen werden. Bei der FC-AL-Ringtopologie können Hubs oder Fibre Channel-Switches als Verbindungsgeräte fungieren. Bei Verwendung von Hubs wird die Bandbreite von allen Knoten im Ring gemeinsam genutzt, während jeder Port am Switch die Protokollbandbreite für jeden Knoten bereitstellt.

In Abb. Abbildung 4 zeigt ein Beispiel für einen gemeinsam genutzten Fibre Channel-Zugriffsring.

Abb. 4. Beispiel für einen Fibre Channel Shared Access Ring

Die Konfiguration ähnelt dem physischen Stern und dem logischen Ring, die in lokalen Netzwerken auf der Basis der Token Ring-Technologie verwendet werden. Wie in Token Ring-Netzwerken bewegen sich Daten entlang des Rings in eine Richtung. Im Gegensatz zu Token Ring-Netzwerken fordert das Gerät möglicherweise das Recht zur Datenübertragung an, anstatt auf ein leeres Token vom Switch zu warten. Fibre Channel-Ringe mit geteiltem Zugriff können bis zu 127 Ports adressieren. Wie die Praxis zeigt, enthalten typische FC-AL-Ringe jedoch bis zu 12 Knoten, und nach dem Anschließen von 50 Knoten wird die Leistung drastisch reduziert.

Die Fibre-Channel-Switched-Fabric-Topologie wird auf der Basis von Fibre-Channel-Switches implementiert. In dieser Topologie hat jedes Gerät eine logische Verbindung zu einem anderen Gerät. In der Tat erfüllen Fibre Channel-Switches einer verbundenen Architektur dieselben Funktionen wie herkömmliche Ethernet-Switches. Denken Sie daran, dass ein Switch im Gegensatz zu einem Hub ein Hochgeschwindigkeitsgerät ist, das eine Eins-zu-Eins-Verbindung bereitstellt und mehrere gleichzeitige Verbindungen verarbeitet. Jeder an einen Fibre Channel-Switch angeschlossene Knoten empfängt die Protokollbandbreite.

In den meisten Fällen wird eine gemischte Topologie verwendet, um große SANs zu erstellen. Auf der unteren Ebene werden FC-AL-Ringe verwendet, die mit leistungsschwachen Switches verbunden sind, die wiederum mit Hochgeschwindigkeits-Switches verbunden sind und den höchstmöglichen Durchsatz bieten. Es können mehrere Schalter miteinander verbunden werden.

Broadcast-Geräte

Broadcast-Geräte sind Zwischengeräte, die das Fibre Channel-Protokoll in Protokolle höherer Ebenen konvertieren. Diese Geräte dienen zum Verbinden eines Fibre-Channel-Netzwerks mit einem externen WAN-Netzwerk, einem lokalen Netzwerk, sowie zum Verbinden verschiedener Geräte und Server mit einem Fibre-Channel-Netzwerk. Zu diesen Geräten gehören Bridges, Fibre Channel Adapter (HBAs), Router, Gateways und Netzwerkadapter.Die Klassifizierung der Broadcast-Geräte ist in Abbildung 5 dargestellt.

Abb. 5. Klassifizierung von Rundfunkgeräten

Die gängigsten Übersetzungsgeräte sind PCI-basierte HBAs, mit denen Server an ein Fibre-Channel-Netzwerk angeschlossen werden. Netzwerkadapter Damit können Sie lokale Ethernet-Netzwerke mit Fibre Channel-Netzwerken verbinden. Bridges werden zum Verbinden von SCSI-Speichergeräten mit einem Fibre Channel-Netzwerk verwendet. Es sei darauf hingewiesen, dass in in letzter Zeit Fast alle Speichergeräte, die für die Verwendung in einem SAN entwickelt wurden, verfügen über einen integrierten Fibre Channel und erfordern keine Bridges.

Datenspeichergeräte

SAN-Netzwerke können sowohl Festplatten als auch Bandlaufwerke als Speichergeräte verwenden. Wenn wir über die möglichen Konfigurationen für die Verwendung von Festplatten als Speichergeräte in SAN-Netzwerken sprechen, können dies entweder JBOD-Arrays oder RAID-Festplatten-Arrays sein. Üblicherweise sind Speichergeräte für SAN-Netzwerke in Form von externen Racks oder Körben erhältlich, die mit einem speziellen RAID-Controller ausgestattet sind. Im Gegensatz zu NAS- oder DAS-Geräten sind Geräte für SAN-Systeme mit einer Fibre Channel-Schnittstelle ausgestattet. Gleichzeitig können die Festplatten selbst über eine SCSI- oder SATA-Schnittstelle verfügen.

In SAN-Netzwerken werden nicht nur Festplattenspeichergeräte, sondern auch Bandlaufwerke und Bibliotheken häufig verwendet.

SAN-Server

Server für SANs unterscheiden sich von regulären Anwendungsservern in nur einem Detail. Zusätzlich zum Ethernet-Netzwerkadapter sind sie für die Serverinteraktion mit dem lokalen Netzwerk mit einem HBA-Adapter ausgestattet, mit dem Sie sie mit Fibre Channel-basierten SAN-Netzwerken verbinden können.

Intel Speichersysteme

Als Nächstes sehen wir uns einige spezifische Beispiele für Intel-Speichergeräte an. Genau genommen gibt Intel keine Komplettlösungen frei und entwickelt und produziert Plattformen und Einzelkomponenten für den Bau von Speichersystemen. Basierend auf diesen Plattformen stellen viele Unternehmen (einschließlich einer Reihe russischer Unternehmen) fertige Lösungen her und verkaufen sie unter ihren Logos.

Intel Entry Storage System SS4000-E

Das Intel Entry Storage System SS4000-E ist ein NAS-Gerät, das für den Einsatz in kleinen und mittleren Büros und Multi-Plattform-LANs entwickelt wurde. Bei Verwendung des Intel Entry Storage System SS4000-E erhalten Clients auf Windows-, Linux- und Macintosh-Plattformen einen gemeinsamen Netzwerkzugriff auf Daten. Darüber hinaus kann das Intel Entry Storage System SS4000-E sowohl als DHCP-Server als auch als DHCP-Client fungieren.

Das Intel Entry Storage System SS4000-E ist ein kompaktes externes Rack mit der Möglichkeit, bis zu vier Laufwerke mit zu installieren sATA-Schnittstelle (Abb. 6). Daher kann die maximale Kapazität des Systems 2 TB betragen, wenn Laufwerke mit einer Kapazität von 500 GB verwendet werden.

Abb. 6. Intel Entry Storage System SS4000-E

Das Intel Entry Storage System SS4000-E verwendet einen SATA-RAID-Controller, der RAID-Level 1, 5 und 10 unterstützt dieses System Ist ein NAS-Gerät, dh ein "dünner" Dateiserver, muss das Datenspeichersystem über einen speziellen Prozessor, Speicher und ein Flash-Betriebssystem verfügen. Der im Intel Entry Storage System SS4000-E verwendete Prozessor ist Intel 80219 mit einer Taktfrequenz von 400 MHz. Darüber hinaus verfügt das System über 256 MB DDR-Speicher und 32 MB Flash-Speicher zum Speichern des Betriebssystems. Das verwendete Betriebssystem ist Linux Kernel 2.6.

Um eine Verbindung zu einem lokalen Netzwerk herzustellen, stellt das System einen Zweikanal-Gigabit-Netzwerkcontroller zur Verfügung. Darüber hinaus gibt es zwei USB-Anschlüsse.

Das Intel Entry Storage System SS4000-E-Speichergerät unterstützt die Protokolle CIFS / SMB, NFS und FTP, und die Gerätekonfiguration wird über die Webschnittstelle implementiert.

Bei Verwendung von Windows-Clients (unterstützt von Windows 2000/2003 / XP) ist es zusätzlich möglich, eine Datensicherung und -wiederherstellung durchzuführen.

Intel Speichersystem SSR212CC

Intel Storage System SSR212CC ist eine universelle Plattform zum Erstellen von Speichersystemen wie DAS, NAS und SAN. Dieses System befindet sich in einem 2-HE-Gehäuse und kann in ein Standard-19-Zoll-Rack eingebaut werden (Abb. 7). Das Intel Storage System SSR212CC unterstützt die Installation von bis zu 12 Laufwerken mit SATA oder SATA II (Hot-Swap-Funktion wird unterstützt), wodurch Sie die Systemkapazität bei Verwendung von Laufwerken mit einer Kapazität von 550 GB auf bis zu 6 TB erhöhen können.

Abb. 7. Intel Storage System SSR212CC

Tatsächlich handelt es sich beim Intel Storage System SSR212CC um einen vollwertigen Hochleistungsserver betriebssysteme Red Hat Enterprise Linux 4.0, Microsoft Windows Storage Server 2003, Microsoft Windows Server 2003 Enterprise Edition und Microsoft Windows Server 2003 Standard Edition.

Der Kern des Servers ist ein Intel Xeon-Prozessor mit einer Taktrate von 2,8 GHz (FSB-Frequenz 800 MHz, 1 MB L2-Cache-Größe). Das System unterstützt die Verwendung von SDRAM DDR2-400 mit ECC bis zu maximal 12 GB (sechs DIMM-Steckplätze stehen für die Installation von Speichermodulen zur Verfügung).

Das Intel Storage System SSR212CC verfügt über zwei Intel RAID Controller SRCS28X, mit denen RAID-Level 0, 1, 10, 5 und 50 erstellt werden können. Darüber hinaus verfügt das Intel Storage System SSR212CC über einen zweikanaligen Gigabit-Netzwerkcontroller.

Intel Speichersystem SSR212MA

System Intel Storage System SSR212MA ist eine Plattform zum Erstellen von Speichersystemen in IP SAN-Netzwerken auf Basis von iSCSI.

Dieses System befindet sich in einem 2-HE-Gehäuse und kann in ein Standard-19-Zoll-Rack eingebaut werden. Das Intel Storage System SSR212MA unterstützt die Installation von bis zu 12 SATA-Laufwerken (Hot-Swap-fähig), wodurch Sie die Systemkapazität auf 6 TB erhöhen können, wenn Sie Laufwerke mit einer Kapazität von 550 GB verwenden.

In der Hardware-Konfiguration unterscheidet sich das Intel Storage System SSR212MA nicht vom Intel Storage System SSR212CC.

Was sind Speichersysteme (SHD) und wozu dienen sie? Was ist der Unterschied zwischen iSCSI und FiberChannel? Warum ist dieser Satz erst in den letzten Jahren einem breiten Kreis von IT-Spezialisten bekannt geworden und warum sind die Probleme mit Datenspeichersystemen immer besorgniserregender geworden?

Ich glaube, viele Menschen haben Entwicklungstrends in der uns umgebenden Computerwelt bemerkt - den Übergang von einem umfassenden zu einem intensiven Entwicklungsmodell. Die Zunahme der Megahertz-Prozessoren führt nicht mehr zu sichtbaren Ergebnissen, und die Entwicklung der Laufwerke entspricht nicht mehr der Informationsmenge. Wenn bei Prozessoren alles mehr oder weniger klar ist - es reicht aus, Multiprozessorsysteme zusammenzusetzen und / oder mehrere Kerne in einem Prozessor zu verwenden, ist es bei Problemen mit der Speicherung und Verarbeitung von Informationen nicht so einfach, Probleme zu beseitigen. Das derzeitige Allheilmittel für die Informationsepidemie ist die Speicherung. Der Name steht für Storage Area Network oder Storage System. In jedem Fall ist es etwas Besonderes

Hauptprobleme durch Lagerung gelöst

Welche Aufgaben löst das Speichersystem? Betrachten Sie die typischen Probleme, die mit dem wachsenden Informationsvolumen in einer Organisation verbunden sind. Angenommen, dies sind mindestens ein paar Dutzend Computer und mehrere geografisch verteilte Büros.

1. Dezentralisierung von Informationen - Wenn früher alle Daten buchstäblich auf einer Festplatte gespeichert werden konnten, ist für jedes funktionierende System ein separater Speicher erforderlich, z. B. für Server e-Mail, DBMS, Domain und so weiter. Bei verteilten Büros (Filialen) ist die Situation kompliziert.

2. Das lawinenartige Wachstum von Informationen - oft die Menge festplatten, die Sie auf einem bestimmten Server installieren können, können nicht die Kapazität abdecken, die das System benötigt. Als Konsequenz:

Die Unfähigkeit, die gespeicherten Daten vollständig zu schützen, liegt in der Tat daran, dass es ziemlich schwierig ist, Daten zu sichern, die nicht nur auf verschiedenen Servern, sondern auch geografisch verteilt sind.

Unzureichende Geschwindigkeit der Informationsverarbeitung - Kommunikationskanäle zwischen Remote-Standorten lassen immer noch zu wünschen übrig, aber selbst mit einem ausreichend „dicken“ Kanal ist es nicht immer möglich, vorhandene Netzwerke, z. B. IP, vollständig für die Arbeit zu nutzen.

Die Komplexität des Backups - wenn die Daten in kleinen Blöcken gelesen und geschrieben werden, kann es unrealistisch sein, Informationen von einem Remote-Server über vorhandene Kanäle vollständig zu archivieren - erfordert die Übertragung der gesamten Datenmenge. Lokale Archivierung ist aus finanziellen Gründen oft unpraktisch - Backup-Systeme (z. B. Bandlaufwerke), spezielle Software (die viel Geld kosten kann) und geschultes und qualifiziertes Personal sind erforderlich.

3. Es ist schwierig oder unmöglich, das erforderliche Volumen vorherzusagen Speicherplatz beim Bereitstellen eines Computersystems. Als Konsequenz:

Es gibt Probleme bei der Erweiterung der Festplattenkapazitäten - es ist ziemlich schwierig, Terabyte-Kapazitäten auf dem Server zu erhalten, insbesondere wenn das System bereits auf vorhandenen Festplatten mit geringer Kapazität ausgeführt wird -, zumindest sind ein Herunterfahren des Systems und ineffiziente Finanzinvestitionen erforderlich.

Ineffiziente Ressourcennutzung - Manchmal können Sie nicht erraten, auf welchem \u200b\u200bServer die Daten schneller wachsen. Auf dem E-Mail-Server ist möglicherweise nur sehr wenig Speicherplatz verfügbar, während eine andere Einheit nur 20% des Volumens eines teuren Festplattensubsystems (z. B. SCSI) belegt.

4. Geringe Vertraulichkeit der verteilten Daten - Es ist unmöglich, den Zugriff gemäß den Sicherheitsrichtlinien des Unternehmens zu kontrollieren und einzuschränken. Dies gilt sowohl für den Zugriff auf Daten auf den dafür vorhandenen Kanälen (Local Area Network) als auch für den physischen Zugriff auf Medien - beispielsweise Diebstahl von Festplatten und deren Zerstörung sind nicht ausgeschlossen (um das Geschäft der Organisation zu erschweren). Unqualifizierte Handlungen von Benutzern und Wartungspersonal können noch schädlicher sein. Wenn ein Unternehmen in jedem Büro gezwungen ist, kleine lokale Sicherheitsprobleme zu lösen, führt dies nicht zum gewünschten Ergebnis.

5. Die Komplexität der Verwaltung verteilter Informationsflüsse - Alle Aktionen, die darauf abzielen, Daten in jedem Zweig zu ändern, der einen Teil der verteilten Daten enthält, verursachen bestimmte Probleme, die von der Komplexität der Synchronisierung verschiedener Datenbanken über Versionen von Entwicklerdateien bis hin zu unnötiger Vervielfältigung von Informationen reichen.

6. Geringe wirtschaftliche Auswirkung der Einführung "klassischer" Lösungen - Mit dem Wachstum des Informationsnetzwerks, großen Datenmengen und einer zunehmend verteilten Unternehmensstruktur sind Finanzinvestitionen nicht so effektiv und können die auftretenden Probleme oft nicht lösen.

7. Die hohen Kosten der Ressourcen, die zur Aufrechterhaltung der Effizienz des gesamten Unternehmensinformationssystems benötigt werden - von der Notwendigkeit, eine große Anzahl qualifizierter Mitarbeiter zu beschäftigen, bis hin zu zahlreichen teuren Hardwarelösungen, die das Problem des Datenträgers und der Geschwindigkeit des Zugriffs auf Informationen lösen sollen, verbunden mit zuverlässiger Speicherung und Schutz vor Ausfällen.

Angesichts der oben genannten Probleme, die früher oder später ein sich dynamisch entwickelndes Unternehmen ganz oder teilweise überholen, werden wir versuchen, die Speichersysteme so zu beschreiben, wie sie sein sollten. Betrachten Sie typische Verbindungsschemata und Arten von Speichersystemen.

Megabyte / Transaktionen?

Wenn sich frühere Festplatten im Computer befanden (Server), sind sie jetzt beengt und dort nicht mehr sehr zuverlässig. Die einfachste Lösung (die vor langer Zeit entwickelt und überall eingesetzt wurde) ist die RAID-Technologie.

images \\ RAID \\ 01.jpg

Wenn wir RAID in Speichersystemen organisieren, erhalten wir neben dem Schutz von Informationen einige unbestreitbare Vorteile, darunter die Geschwindigkeit des Zugriffs auf Informationen.

Aus Sicht des Benutzers oder der Software wird die Geschwindigkeit nicht nur von der Systemkapazität (MB / s) bestimmt, sondern auch von der Anzahl der Transaktionen, dh der Anzahl der E / A-Vorgänge pro Zeiteinheit (IOPS). Eine größere Anzahl von Festplatten und die von einem RAID-Controller bereitgestellten Techniken zur Leistungsverbesserung (z. B. Caching) tragen logischerweise zu IOPS bei.

Wenn der Gesamtdurchsatz für die Anzeige von Streaming-Videos oder die Organisation eines Dateiservers wichtiger ist, ist für das DBMS und alle OLTP-Anwendungen (Online Transaction Processing) die Anzahl der Transaktionen, die das System verarbeiten kann, von entscheidender Bedeutung. Und mit dieser Option sind moderne Festplatten nicht so rosig wie mit wachsenden Volumina und teilweise Geschwindigkeiten. Alle diese Probleme sollen vom Speichersystem selbst gelöst werden.

Schutzstufen

Sie müssen verstehen, dass die Grundlage aller Speichersysteme der Schutz von Informationen auf der Grundlage der RAID-Technologie ist. Ohne diese Vorgehensweise ist jedes technisch fortgeschrittene Speichersystem unbrauchbar, da die Festplatten in diesem System die unzuverlässigste Komponente sind. Das Organisieren von Datenträgern in RAID ist die "untere Verbindung", die erste Stufe des Informationsschutzes und der Erhöhung der Verarbeitungsgeschwindigkeit.

Zusätzlich zu RAID-Schemata gibt es jedoch einen Datenschutz auf niedrigerer Ebene, der "über" in sich eingebetteten Technologien und Lösungen implementiert ist festplatte sein Hersteller. Beispielsweise verfügt einer der führenden Speicherhersteller, EMC, über eine Methodik zur zusätzlichen Datenintegritätsanalyse auf Laufwerksektorebene.

Nachdem wir uns mit RAID befasst haben, gehen wir zur Struktur der Speichersysteme selbst über. Zunächst werden Speichersysteme nach dem Typ der verwendeten Host- (Server-) Verbindungsschnittstellen unterteilt. Externe Verbindungsschnittstellen sind hauptsächlich SCSI oder FibreChannel sowie der relativ junge iSCSI-Standard. Diskontieren Sie auch keine kleinen intelligenten Geschäfte, die sogar über USB oder FireWire angeschlossen werden können. Wir werden seltenere (manchmal auf die eine oder andere Weise einfach erfolglose) Schnittstellen wie IBM SSA oder für Mainframes entwickelte Schnittstellen - zum Beispiel FICON / ESCON - nicht in Betracht ziehen. Eigenständiger NAS-Speicher, der mit dem Ethernet-Netzwerk verbunden ist. Das Wort „Schnittstelle“ bedeutet im Grunde genommen einen externen Anschluss, aber vergessen Sie nicht, dass der Anschluss das Kommunikationsprotokoll der beiden Geräte nicht bestimmt. Wir werden uns mit diesen Merkmalen etwas näher befassen.

images \\ RAID \\ 02.gif

Es steht für Small Computer System Interface (lesen Sie "Tell") - eine parallele Halbduplex-Schnittstelle. In modernen Speichersystemen wird es am häufigsten durch einen SCSI-Anschluss dargestellt:

images \\ RAID \\ 03.gif

images \\ RAID \\ 04.gif

Und eine Gruppe von SCSI-Protokollen, insbesondere SCSI-3 Parallel Interface. Der Unterschied zwischen SCSI und der bekannten IDE besteht in einer größeren Anzahl von Geräten pro Kanal, einer längeren Kabellänge, einer höheren Datenübertragungsrate sowie „exklusiven“ Funktionen wie Hochspannungsdifferentialsignalisierung, Befehlswarteschlangen und einigen anderen - wir werden uns nicht mit diesem Problem befassen.

Wenn wir über die wichtigsten Hersteller von SCSI-Komponenten sprechen, wie SCSI-Adapter, RAID-Controller mit SCSI-Schnittstelle, wird sich jeder Fachmann sofort an zwei Namen erinnern - Adaptec und LSI Logic. Ich denke, das ist genug, es hat lange Zeit keine Revolutionen auf diesem Markt gegeben und es wird wahrscheinlich nicht damit gerechnet.

FiberChannel-Schnittstelle

Serielle Vollduplexschnittstelle. In modernen Geräten werden meistens externe optische Anschlüsse wie LC oder SC (LC - kleiner) verwendet:

images \\ RAID \\ 05.jpg

images \\ RAID \\ 06.jpg

... und die FibreChannel-Protokolle (FCP). Es gibt verschiedene FibreChannel-Geräteschaltschemata:

Punkt zu Punkt - Punkt-zu-Punkt-Direktverbindung von Geräten untereinander:

images \\ RAID \\ 07.gif

Crosspoint geschaltet - Anschließen von Geräten an den FibreChannel-Switch (ähnlich der Ethernet-Netzwerkimplementierung auf den Switches):

images \\ RAID \\ 08.gif

Arbitrated-Schleife - FC-AL, Schleife mit Arbitrierungszugriff - alle Geräte sind ringförmig miteinander verbunden, die Schaltung erinnert etwas an Token Ring. Es kann auch ein Switch verwendet werden - dann wird die physikalische Topologie nach dem "Stern" -Schema und die logische nach dem "Ring" -Schema implementiert:

images \\ RAID \\ 09.gif

Verbindung nach dem FibreChannel-Switched-Schema ist das gängigste Schema, im Sinne von FibreChannel wird eine solche Verbindung Fabric genannt - auf Russisch gibt es ein Transparentpapier davon - „Fabrik“. Es ist zu beachten, dass es sich bei FibreChannel-Switches um recht fortschrittliche Geräte handelt, die in ihrer Komplexität mit IP-Level-3-Switches vergleichbar sind. Wenn die Switches miteinander verbunden sind, arbeiten sie in einer einzelnen Fabrik mit einem Pool von Einstellungen, die für die gesamte Fabrik gleichzeitig gültig sind. Das Ändern einiger Optionen an einem der Switches kann zu einem erneuten Umschalten der gesamten Fabrik führen, von den Zubeispielsweise ganz zu schweigen. Andererseits gibt es SAN-Schemata, an denen mehrere Fabriken in einem einzigen SAN beteiligt sind. Aus diesem Grund kann eine Factory nur als Gruppe miteinander verbundener Switches bezeichnet werden - zwei oder mehr Geräte, die nicht miteinander verbunden sind und zur Erhöhung der Fehlertoleranz in das SAN eingeführt wurden, bilden zwei oder mehr unterschiedliche Fabriken.

Komponenten, mit denen Hosts und Speichersysteme in einem einzigen Netzwerk kombiniert werden können, werden im Allgemeinen als "Konnektivität" bezeichnet. Bei der Konnektivität handelt es sich natürlich um Duplex-Verbindungskabel (normalerweise mit LC-Schnittstelle), Switches (Switches) und FibreChannel-Adapter (HBA, Host-Basisadapter), dh Erweiterungskarten, mit denen Sie den Host bei Installation auf den Hosts mit dem Netzwerk verbinden können SAN. HBAs werden normalerweise als PCI-X- oder PCI-Express-Karten implementiert.

images \\ RAID \\ 10.jpg

Verwechseln Sie nicht Faser und Faser - das Signalübertragungsmedium kann unterschiedlich sein. FiberChannel kann mit "Kupfer" arbeiten. Beispielsweise verfügen alle FibreChannel-Festplatten über Metallkontakte, und das übliche Schalten von Geräten über Kupfer ist keine Seltenheit. Sie schalten nur allmählich auf optische Kanäle um, da dies die vielversprechendste Technologie und der funktionale Ersatz von Kupfer ist.

ISCSI-Schnittstelle

Wird in der Regel durch einen externen RJ-45-Anschluss für die Verbindung mit einem Ethernet-Netzwerk und dem Protokoll selbst dargestellt. ISCSI (Internet Small Computer System Interface). Nach der Definition von SNIA: "iSCSI ist ein Protokoll, das auf TCP / IP basiert und darauf ausgelegt ist, Interoperabilität herzustellen und Speichersysteme, Server und Clients zu verwalten." Wir werden uns ausführlicher mit dieser Schnittstelle befassen, schon allein deshalb, weil jeder Benutzer iSCSI auch in einem normalen Heimnetzwerk verwenden kann.

Sie müssen wissen, dass iSCSI mindestens das Transportprotokoll für SCSI definiert, das auf TCP ausgeführt wird, sowie die Technologie zur Kapselung von SCSI-Befehlen in einem IP-basierten Netzwerk. Einfach ausgedrückt ist iSCSI ein Protokoll, das den Blockzugriff auf Daten mithilfe von SCSI-Befehlen ermöglicht, die über ein Netzwerk mit einem TCP / IP-Stack gesendet werden. iSCSI trat als Ersatz für FibreChannel auf und bietet in modernen Speichersystemen mehrere Vorteile: Die Möglichkeit, Geräte über große Entfernungen (unter Verwendung vorhandener IP-Netzwerke) zu kombinieren, die Möglichkeit, ein bestimmtes QoS-Level (Quality of Service, Servicequalität) bereitzustellen, kostengünstigere Konnektivität. Das Hauptproblem bei der Verwendung von iSCSI als Ersatz für FibreChannel sind jedoch die langen Verzögerungen im Netzwerk aufgrund der Besonderheiten der TCP / IP-Stack-Implementierung, die einen der wichtigen Vorteile der Verwendung von Speichersystemen zunichte machen - die Geschwindigkeit des Informationszugriffs und die geringe Latenz. Das ist ein ernstes Minus.

Eine kleine Bemerkung zu Hosts: Sie können sowohl normale Netzwerkkarten (dann wird die iSCSI-Stapelverarbeitung und die Kapselung von Befehlen von der Software durchgeführt) als auch spezielle Karten verwenden, die Technologien unterstützen, die TOE (TCP / IP Offload Engines) ähneln. Diese Technologie ermöglicht die Hardware-Verarbeitung des entsprechenden Teils des iSCSI-Protokollstapels. Software-Methode billiger, belastet aber den Zentralprozessor des Servers mehr und kann theoretisch zu längeren Verzögerungen führen als ein Hardwareprozessor. Bei der aktuellen Geschwindigkeit von Ethernet-Netzwerken mit 1 Gbit / s kann davon ausgegangen werden, dass iSCSI mit einer Geschwindigkeit von 2 Gbit genau doppelt so langsam wie FibreChannel arbeitet. Im realen Einsatz wird der Unterschied jedoch noch deutlicher.

Zusätzlich zu den bereits besprochenen erwähnen wir kurz einige Protokolle, die seltener sind und zusätzliche Dienste für vorhandene Storage Area Networks (SANs) bereitstellen sollen:

FCIP (Fibre Channel over IP) - Ein auf TCP / IP basierendes Tunnelprotokoll, mit dem geografisch verteilte SANs über eine Standard-IP-Umgebung verbunden werden können. Beispielsweise können Sie zwei SANs über das Internet zu einem SAN kombinieren. Dies wird durch die Verwendung eines FCIP-Gateways erreicht, das für alle Geräte im SAN transparent ist.

iFCP (Internet Fibre Channel Protocol) - Ein Protokoll, mit dem Sie Geräte mit FC-Schnittstellen über IP-Netzwerke kombinieren können. Ein wichtiger Unterschied zu FCIP besteht darin, dass es möglich ist, FC-Geräte über ein IP-Netzwerk zu vereinen, wodurch ein anderes Verbindungspaar eine andere QoS-Stufe aufweist, was beim Tunneln über FCIP nicht möglich ist.

Wir haben kurz die physischen Schnittstellen, Protokolle und Switching-Typen für Speichersysteme untersucht, ohne alle aufzulisten mögliche Optionen. Versuchen wir uns nun vorzustellen, welche Parameter Datenspeichersysteme auszeichnen.

Haupthardware-Parameter des Speichers

Einige von ihnen wurden oben aufgeführt - dies ist der Typ der externen Verbindungsschnittstellen und der Typen der internen Laufwerke (Festplatten). Der nächste Parameter, der bei der Auswahl eines Plattenspeichersystems nach den beiden oben genannten zu berücksichtigen ist, ist seine Zuverlässigkeit. Die Zuverlässigkeit lässt sich nicht anhand der banalen Ausfallstunden einzelner Komponenten (die Tatsache, dass diese Zeit für alle Hersteller in etwa gleich ist) beurteilen, sondern anhand der internen Architektur. Ein „normales“ Speichersystem ist häufig ein Festplattenfach (zum Einbau in ein 19-Zoll-Gehäuse) mit Festplatten, externen Schnittstellen zum Anschließen von Hosts und mehreren Netzteilen. Im Inneren ist normalerweise alles installiert, was das Speichersystem bereitstellt - Prozessoreinheiten, Festplattencontroller, Eingabe- / Ausgabeports, Cache-Speicher usw. In der Regel wird das Rack von gesteuert befehlszeile oder über die Webschnittstelle erfordert die Erstkonfiguration häufig eine serielle Verbindung. Der Benutzer kann die Festplatten im System in Gruppen "aufteilen" und diese zu RAID (verschiedenen Ebenen) zusammenfassen speicherplatz Es ist in eine oder mehrere logische Einheiten (LUNs) unterteilt, auf die Hosts (Server) Zugriff haben und diese als lokale Festplatten „sehen“. Die Anzahl der RAID-Gruppen, LUNs, die Logik des Cache, die Verfügbarkeit von LUNs für bestimmte Server und alles andere wird vom Systemadministrator konfiguriert. In der Regel sind Speichersysteme so konzipiert, dass sie nicht nur einen, sondern mehrere (theoretisch bis zu Hunderte) Server mit ihnen verbinden. Daher sollte ein solches System über eine hohe Leistung, ein flexibles Steuerungs- und Überwachungssystem und durchdachte Datenschutzwerkzeuge verfügen. Der Datenschutz wird auf vielfältige Weise bereitgestellt, von denen Ihnen die einfachste bereits bekannt ist - die Kombination von Festplatten in RAID. Die Daten müssen aber auch ständig zugänglich sein - schließlich kann das Stoppen eines zentralen Datenspeichers im Unternehmen zu erheblichen Verlusten führen. Je mehr Systeme Daten auf dem Speichersystem speichern, desto zuverlässiger muss der Zugriff auf das System sein - denn im Falle eines Unfalls funktioniert das Speichersystem auf allen Servern, auf denen Daten gespeichert sind, sofort nicht mehr. Eine hohe Rack-Verfügbarkeit wird durch vollständige interne Duplizierung aller Systemkomponenten sichergestellt - Zugriffspfade auf das Rack (FibreChannel-Ports), Prozessormodule, Cache-Speicher, Netzteile usw. Wir werden versuchen, das Prinzip der 100% igen Redundanz (Duplizierung) mit der folgenden Abbildung zu erklären:

images \\ RAID \\ 11.gif

1. Der Controller (Prozessormodul) des Speichersystems, einschließlich:

* Zentralprozessor (oder Prozessoren) - Auf dem System wird normalerweise eine spezielle Software ausgeführt, die als "Betriebssystem" fungiert.

* Schnittstellen zum Umschalten mit Festplatten - in unserem Fall handelt es sich um Karten, die den Anschluss von FibreChannel-Festplatten nach dem Arbitration Access Loop-Schema (FC-AL) ermöglichen.

* Cache-Speicher;

* Externe FibreChannel-Port-Controller

2. Die externe Schnittstelle von FC; wie wir sehen, gibt es 2 von ihnen für jedes Prozessormodul;

3. Festplatten - Die Kapazität wird durch zusätzliche Plattenfächer erweitert.

4. Der Cache-Speicher in einem solchen Schema wird normalerweise gespiegelt, um die dort gespeicherten Daten nicht zu verlieren, wenn ein Modul ausfällt.

In Bezug auf die Hardware können Festplatten-Racks unterschiedliche Schnittstellen zum Verbinden von Hosts, unterschiedliche Schnittstellen von Festplatten, unterschiedliche Verbindungsschemata für zusätzliche Regale, die zur Erhöhung der Anzahl der Festplatten im System dienen, sowie andere reine „Eisenparameter“ aufweisen.

Speichersoftware

Natürlich muss die Hardwareleistung der Speichersysteme in irgendeiner Weise verwaltet werden, und die Speichersysteme selbst müssen lediglich ein Serviceniveau und eine Funktionalität bereitstellen, die in herkömmlichen Server-Client-Schemata nicht verfügbar sind. In der Abbildung „Aufbaudiagramm eines Datenspeichersystems“ wird deutlich, dass der Server, wenn er auf zwei Arten direkt mit dem Rack verbunden ist, mit den FC-Ports verschiedener Prozessormodule verbunden werden muss, damit der Server weiterhin funktioniert, wenn das gesamte Prozessormodul sofort ausfällt. Um Multipathing nutzen zu können, sollte diese Funktionalität natürlich von Hardware und Software auf allen Ebenen, die an der Datenübertragung beteiligt sind, unterstützt werden. Natürlich ist eine vollständige Sicherung ohne Überwachung und Alarmierung nicht sinnvoll - daher verfügen alle seriösen Speichersysteme über solche Funktionen. Zum Beispiel kann die Benachrichtigung über kritische Ereignisse auf verschiedene Weise erfolgen: durch eine E-Mail-Warnung, einen automatischen Modem-Anruf beim technischen Support, eine Nachricht an einen Pager (der jetzt relevanter als SMS ist), SNMP-Mechanismen und vieles mehr.

Nun, und wie wir bereits erwähnt haben, gibt es leistungsstarke Steuerelemente für all diese Großartigkeit. In der Regel ist dies eine webbasierte Oberfläche, eine Konsole, die Fähigkeit, Skripte zu schreiben und die Steuerung in externe Softwarepakete zu integrieren. Über die Mechanismen, die Hochleistungsspeicher bieten, wird nur kurz gesprochen - nicht blockierende Architektur mit mehreren internen Bussen und viel Festplatten, leistungsstarke Zentralprozessoren, ein spezialisiertes Steuerungssystem (OS), viel Cache-Speicher und viele externe E / A-Schnittstellen.

Die von Speichersystemen bereitgestellten Dienste werden in der Regel von der Software bestimmt, die auf dem Festplatten-Rack selbst ausgeführt wird. Fast immer handelt es sich um komplexe Softwarepakete, die unter separaten Lizenzen erworben wurden und nicht in den Speicherkosten selbst enthalten sind. Erwähnen Sie sofort die vertraute Software für die Bereitstellung von Multipathing - hier funktioniert sie nur auf den Hosts und nicht auf dem Rack selbst.

Die am weitesten verbreitete Lösung ist Software zum Erstellen sofortiger und vollständiger Kopien von Daten. Verschiedene Hersteller haben unterschiedliche Namen für ihre Softwareprodukte und Mechanismen zum Erstellen dieser Kopien. Zusammenfassend können wir die Wörter snapshot und clone manipulieren. Ein Klon wird mithilfe des Festplatten-Racks im Rack selbst erstellt - dies ist eine vollständige interne Kopie der Daten. Der Anwendungsbereich ist recht breit - von der Sicherung bis zur Erstellung einer „Testversion“ der Quelldaten, zum Beispiel für riskante Upgrades, bei denen keine Gewissheit besteht und die für aktuelle Daten nicht sicher sind. Jeder, der den Charme des Speichers, den wir hier analysiert haben, genauestens verfolgt hat, würde sich fragen: Warum benötigen Sie eine Datensicherung im Rack, wenn diese so zuverlässig ist? Die Antwort auf diese Frage ist, dass niemand vor menschlichen Fehlern gefeit ist. Die Daten werden zuverlässig gespeichert, aber wenn der Bediener etwas falsch gemacht hat, zum Beispiel die gewünschte Tabelle in der Datenbank gelöscht hat, werden ihn keine Hardware-Tricks retten. Das Klonen von Daten erfolgt normalerweise auf LUN-Ebene. Weitere interessante Funktionen bietet der Snapshot-Mechanismus. Bis zu einem gewissen Grad erhalten wir alle Reize einer vollständigen internen Kopie der Daten (Klon), während wir nicht 100% der im Rack selbst kopierten Datenmenge in Anspruch nehmen, da uns ein solches Volume nicht immer zur Verfügung steht. Tatsächlich ist ein Snapshot ein sofortiger „Snapshot“ von Daten, der keine Zeit und Prozessorressourcen für die Speicherung benötigt.

Natürlich kann man auch die Datenreplikationssoftware erwähnen, die oft als Spiegelung bezeichnet wird. Dies ist ein Mechanismus für die synchrone oder asynchrone Replikation (Vervielfältigung) von Informationen von einem Speichersystem zu einem oder mehreren Remotespeichersystemen. Die Replikation ist über verschiedene Kanäle möglich. So können beispielsweise Racks mit FibreChannel-Schnittstellen asynchron, über das Internet und über große Entfernungen auf ein anderes Speichersystem repliziert werden. Diese Lösung bietet zuverlässige Informationsspeicherung und Schutz vor Katastrophen.

Zusätzlich zu all dem gibt es eine Vielzahl weiterer Softwaremechanismen zur Datenmanipulation ...

DAS & NAS & SAN

Nachdem Sie sich mit den Datenspeichersystemen selbst, den Prinzipien ihres Aufbaus, den von ihnen bereitgestellten Fähigkeiten und den funktionierenden Protokollen vertraut gemacht haben, ist es an der Zeit, das erworbene Wissen in einem Arbeitsschema zu kombinieren. Lassen Sie uns versuchen, die Arten von Speichersystemen und die Topologie ihrer Verbindung zu einer einzigen funktionierenden Infrastruktur zu betrachten.

Geräte DAS (Direct Attached Storage) - Speichersysteme, die direkt mit dem Server verbunden sind. Dies umfasst sowohl die einfachsten SCSI-Systeme, die an den SCSI / RAID-Controller des Servers angeschlossen sind, als auch FibreChannel-Geräte, die direkt an den Server angeschlossen sind, obwohl sie für SANs konzipiert sind. In diesem Fall ist die DAS-Topologie ein entartetes SAN (Storage Area Network):

images \\ RAID \\ 12.gif

In diesem Schema hat einer der Server Zugriff auf Daten, die auf dem Speichersystem gespeichert sind. Clients greifen auf Daten zu, indem sie über das Netzwerk auf diesen Server zugreifen. Das heißt, der Server hat Blockzugriff auf Daten im Speichersystem, und Clients verwenden bereits den Dateizugriff. Dieses Konzept ist für das Verständnis sehr wichtig. Die Nachteile einer solchen Topologie liegen auf der Hand:

* Geringe Zuverlässigkeit - Im Falle von Netzwerkproblemen oder Serverabstürzen können nicht alle gleichzeitig auf Daten zugreifen.

* Hohe Latenz aufgrund der Verarbeitung aller Anforderungen durch einen Server und des verwendeten Transports (meistens - IP).

* Hohe Netzwerkauslastung, die häufig Skalierbarkeitsgrenzen durch Hinzufügen von Clients definiert.

* Schlechte Verwaltbarkeit - Die gesamte Kapazität steht einem Server zur Verfügung, wodurch die Flexibilität der Datenverteilung verringert wird.

* Geringe Auslastung der Ressourcen - Es ist schwierig, die erforderlichen Datenmengen vorherzusagen. Einige DAS-Geräte in einem Unternehmen verfügen möglicherweise über einen Kapazitätsüberschuss (Festplatten), andere möglicherweise nicht über ausreichende Kapazitäten. Eine Neuverteilung ist häufig unmöglich oder zeitaufwändig.

Geräte NAS (Network Attached Storage) - Speichergeräte, die direkt mit dem Netzwerk verbunden sind. Im Gegensatz zu anderen Systemen bietet NAS Dateizugriff auf Daten und sonst nichts. NAS-Geräte sind eine Kombination aus dem Speichersystem und dem Server, mit dem es verbunden ist. In seiner einfachsten Form ist ein regulärer Netzwerkserver, der Dateiressourcen bereitstellt, ein NAS-Gerät:

images \\ RAID \\ 13.gif

Alle Nachteile eines solchen Schemas ähneln mit einigen Ausnahmen der DAS-Topologie. Von den hinzugefügten Minuspunkten stellen wir einen erhöhten und oftmals erheblichen Preis fest - der Preis ist jedoch proportional zur Funktionalität, und hier gibt es bereits häufig "etwas zu bezahlen". NAS-Geräte können die einfachsten "Boxen" mit einem Ethernet-Port und zwei Festplatten in RAID1 sein und ermöglichen den Zugriff auf Dateien mit nur einem CIFS-Protokoll (Common Internet File System) auf große Systeme, in denen Hunderte von Festplatten installiert werden können, sowie den Dateizugriff bereitgestellt von einem Dutzend spezialisierter Server innerhalb des NAS-Systems. Die Anzahl der externen Ethernet-Ports kann viele zehn erreichen, und die Kapazität der gespeicherten Daten beträgt mehrere hundert Terabyte (z. B. EMC Celerra CNS). Zuverlässigkeit und Leistung solcher Modelle können viele SAN-Midrange-Geräte umgehen. Interessanterweise können NAS-Geräte Teil eines SAN-Netzwerks sein und haben keine eigenen Laufwerke, sondern bieten nur Dateizugriff auf Daten, die auf Blockspeichergeräten gespeichert sind. In diesem Fall übernimmt der NAS die Funktion eines leistungsstarken spezialisierten Servers, und das SAN übernimmt das Speichergerät. Das heißt, wir erhalten die DAS-Topologie, die aus NAS- und SAN-Komponenten besteht.

NAS-Geräte eignen sich sehr gut für heterogene Umgebungen, in denen für viele Clients gleichzeitig ein schneller Dateizugriff auf Daten erforderlich ist. Darüber hinaus bietet es eine hervorragende Speicherzuverlässigkeit und Flexibilität bei der Systemverwaltung sowie eine einfache Wartung. Wir werden uns nicht mit Zuverlässigkeit befassen - dieser Aspekt der Speicherung wird oben erörtert. In einer heterogenen Umgebung kann der Zugriff auf Dateien innerhalb eines einzelnen NAS-Systems über TCP / IP, CIFS, NFS, FTP, TFTP und andere erfolgen, einschließlich der Möglichkeit, als NAS-iSCSI-Ziel zu arbeiten, wodurch der Betrieb mit verschiedenen Betriebssystemen sichergestellt wird. auf Hosts installiert. Um die Wartung zu vereinfachen und die Verwaltung flexibel zu gestalten, werden diese Funktionen von einem speziellen Betriebssystem bereitgestellt, das nur schwer zu deaktivieren ist und nicht gewartet werden muss. Außerdem können die Dateiberechtigungen problemlos eingegrenzt werden. Beispielsweise ist es möglich, in einer Windows Active Directory-Umgebung mit Unterstützung der erforderlichen Funktionen zu arbeiten. Dies können LDAP, Kerberos-Authentifizierung, dynamisches DNS, ACLs, Kontingente, Gruppenrichtlinienobjekte und der SID-Verlauf sein. Da der Zugriff auf Dateien bereitgestellt wird und deren Namen möglicherweise Symbole in verschiedenen Sprachen enthalten, bieten viele NAS Unterstützung für UTF-8-Unicode-Codierungen. Die Wahl des NAS sollte noch sorgfältiger getroffen werden als bei DAS-Geräten, da diese Geräte möglicherweise nicht die Dienste unterstützen, die Sie benötigen, z. B. Encrypting File Systems (EFS) von Microsoft und IPSec. Man kann übrigens feststellen, dass NASs viel weniger verbreitet sind als SAN-Geräte, aber der Prozentsatz solcher Systeme wächst immer noch, wenn auch langsam - hauptsächlich aufgrund der Verdrängung von DAS.

Geräte, mit denen eine Verbindung hergestellt werden kann SAN (Storage Area Network) - Geräte zum Anschluss an ein Datenspeichernetz. Ein Storage Area Network (SAN) sollte nicht mit einem lokalen Netzwerk verwechselt werden - dies sind verschiedene Netzwerke. In den meisten Fällen basiert das SAN auf dem FibreChannel-Protokollstack und besteht im einfachsten Fall aus Speichersystemen, Switches und Servern, die über optische Kommunikationskanäle verbunden sind. In der Abbildung sehen wir eine äußerst zuverlässige Infrastruktur, in der Server gleichzeitig mit dem lokalen Netzwerk (links) und dem Speichernetzwerk (rechts) verbunden sind:

images \\ RAID \\ 14.gif

Nach einer ausführlichen Beschreibung der Geräte und ihrer Funktionsprinzipien wird es für uns recht einfach, die SAN-Topologie zu verstehen. In der Abbildung sehen wir ein einziges Speichersystem für die gesamte Infrastruktur, an das zwei Server angeschlossen sind. Server haben redundante Zugriffspfade - jeder hat zwei HBAs (oder einen Dual-Port, wodurch die Fehlertoleranz verringert wird). Das Speichergerät verfügt über 4 Ports, über die es mit 2 Switches verbunden ist. Unter der Annahme, dass sich zwei redundante Prozessormodule im Inneren befinden, ist es leicht zu erraten, dass das beste Verbindungsschema besteht, wenn jeder Switch sowohl mit dem ersten als auch mit dem zweiten Prozessormodul verbunden ist. Ein solches Schema ermöglicht den Zugriff auf alle auf dem Speichersystem befindlichen Daten, wenn ein Prozessormodul, ein Switch oder ein Zugriffspfad ausfällt. Wir haben bereits die Zuverlässigkeit von Speichersystemen untersucht. Zwei Switches und zwei Fabriken erhöhen die Verfügbarkeit der Topologie weiter. Wenn also eine der Switches aufgrund eines Fehlers oder eines Administratorfehlers plötzlich ausfällt, funktioniert die zweite Einheit normal, da diese beiden Geräte nicht miteinander verbunden sind.

Die angezeigte Serververbindung wird als Hochverfügbarkeitsverbindung bezeichnet, obwohl bei Bedarf eine noch größere Anzahl von HBAs auf dem Server installiert werden kann. Physikalisch hat jeder Server nur zwei Verbindungen im SAN, aber logischerweise ist das Speichersystem über vier Pfade zugänglich - jeder HBA bietet für jedes Prozessormodul einen separaten Zugriff auf zwei Verbindungspunkte im Speichersystem (diese Funktion ermöglicht eine doppelte Verbindung des Switches mit dem Speichersystem). In diesem Diagramm ist der Server das unzuverlässigste Gerät. Zwei Switches bieten eine Zuverlässigkeit in der Größenordnung von 99,99%, der Server kann jedoch aus verschiedenen Gründen ausfallen. Wenn ein hochzuverlässiger Betrieb des gesamten Systems erforderlich ist, werden die Server zu einem Cluster zusammengefasst. Das obige Diagramm erfordert keine zusätzliche Hardware, um solche Arbeiten zu organisieren, und wird als Referenzschema der SAN-Organisation angesehen. Der einfachste Fall ist, dass die Server auf einfache Weise über einen Switch mit dem Speichersystem verbunden sind. Das Speichersystem mit zwei Prozessormodulen muss jedoch mit mindestens einem Kanal für jedes Modul an den Switch angeschlossen werden. Die verbleibenden Ports können für die direkte Verbindung von Servern mit dem Speichersystem verwendet werden, was manchmal erforderlich ist. Und vergessen Sie nicht, dass es möglich ist, ein SAN nicht nur auf der Basis von FibreChannel, sondern auch auf der Basis des iSCSI-Protokolls zu erstellen. Gleichzeitig können Sie nur Standard-Ethernet-Geräte für das Switching verwenden, was die Systemkosten senkt, aber eine Reihe zusätzlicher Minuspunkte aufweist (siehe Abschnitt zu iSCSI) ) Interessant ist auch die Möglichkeit, Server vom Speichersystem zu laden - es ist nicht einmal erforderlich, interne Festplatten im Server zu haben. Die Aufgabe, Daten zu speichern, entfällt somit endgültig von den Servern. Theoretisch kann aus einem spezialisierten Server ein gewöhnlicher Zahlenbrecher ohne Laufwerke gemacht werden, dessen definierende Blöcke Zentralprozessoren, Speicher sowie Schnittstellen für die Interaktion mit der Außenwelt sind, z. B. Ethernet- und FibreChannel-Ports. Solche Geräte sind zum Teil moderne Blade-Server.

Ich möchte darauf hinweisen, dass die Geräte, die an das SAN angeschlossen werden können, nicht nur auf Plattenspeichersysteme beschränkt sind - es können Plattenbibliotheken, Bandbibliotheken (Bandlaufwerke), Geräte zum Speichern von Daten auf optischen Platten (CD / DVD usw.) und viele andere sein.

Von den Vorteilen von SAN sind nur die hohen Kosten seiner Komponenten zu nennen, aber die Vorteile sind unbestreitbar:

* Hohe Zuverlässigkeit beim Zugriff auf Daten auf externen Speichersystemen. Unabhängigkeit der SAN-Topologie von verwendeten Speichersystemen und Servern.

* Zentralisierte Datenspeicherung (Zuverlässigkeit, Sicherheit).

* Bequeme zentrale Verwaltung von Switching und Daten.

* Übertragen Sie intensiven E / A-Verkehr in ein separates Netzwerk und entlasten Sie das LAN.

* Hohe Geschwindigkeit und geringe Latenz.

* Skalierbarkeit und Flexibilität logische Struktur San

* Geografisch sind SAN-Größen im Gegensatz zu klassischen DASs praktisch unbegrenzt.

* Fähigkeit, Ressourcen schnell zwischen Servern zu verteilen.

* Möglichkeit, fehlertolerante Cluster-Lösungen ohne zusätzliche Kosten auf der Grundlage des vorhandenen SAN zu erstellen.

* Einfaches Backup-Schema - alle Daten befinden sich an einem Ort.

* Das Vorhandensein zusätzlicher Funktionen und Dienste (Snapshots, Remote-Replikation).

* Hochsicherheits-SAN.

Abschließend

Ich denke, wir haben die wichtigsten Fragen im Zusammenhang mit modernen Speichersystemen angemessen abgedeckt. Hoffen wir, dass sich solche Geräte noch schneller funktional entwickeln und die Anzahl der Datenverwaltungsmechanismen nur wächst.

Zusammenfassend lässt sich sagen, dass NAS- und SAN-Lösungen derzeit einen regelrechten Boom erleben. Die Anzahl der Hersteller und die Vielfalt der Lösungen nimmt zu, und die technische Kompetenz der Verbraucher nimmt zu. Wir können davon ausgehen, dass in naher Zukunft in fast jeder Computerumgebung das eine oder andere Datenspeichersystem auftauchen wird.

Alle Daten erscheinen vor uns in Form von Informationen. Die Bedeutung der Arbeit eines Computergeräts ist die Informationsverarbeitung. In letzter Zeit ist das Volumen seines Wachstums manchmal erschreckend, daher sind Speichersysteme und Spezialsysteme softwarewird in den kommenden Jahren zweifellos das gefragteste IT-Marktprodukt sein.