Webseiten im Internet werden auf Webservern als Textdateien gehostet. Auf den Seiten enthaltene Bilder, Töne und andere Komponenten werden ebenfalls als separate Dateien auf dem Server abgelegt. Dateien von Seiten und deren Komponenten haben ihre eigenen Adressen (Bezeichner), die als einheitliche Ressourcenlokalisierer (URL - Uniformed Resource Locator) bezeichnet werden. Beispiel-URL:

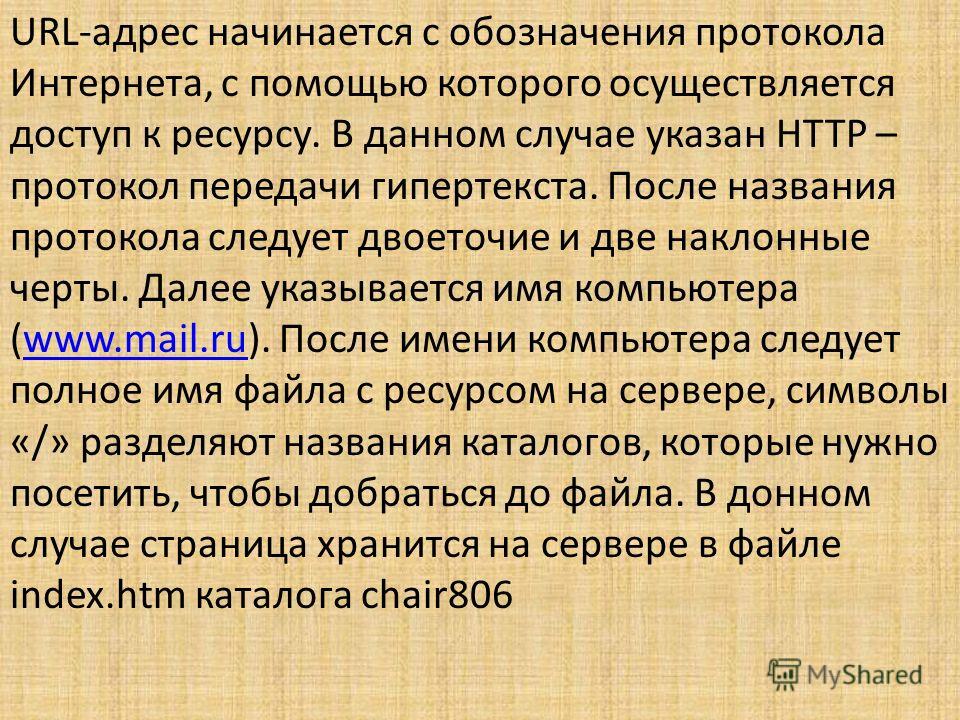

Die URL beginnt mit der Bezeichnung des Internetprotokolls, mit dem auf die Ressource zugegriffen wird. In diesem Fall ist HTTP das Hypertext-Übertragungsprotokoll. Ein Doppelpunkt und zwei Schrägstriche folgen dem Namen des Protokolls. Weiter ist der Name des Computers (www.mail.ru). Nach dem Computernamen folgt der vollständige Name der Datei mit der Ressource auf dem Server. Die Zeichen "/" trennen die Namen der Verzeichnisse, die Sie besuchen müssen, um an die Datei zu gelangen. Im unteren Fall wird die Seite auf dem Server in der Datei index.htm des Verzeichnisses chair806www.mail.ru gespeichert

Beispiel-URL: Hier ist die URL des Bildes, das sich auf einer der Portal-Webseiten befindet: HTTP Hypertext Transfer Protocol (HyperText Übertragungsprotokoll) Zugriffspfad auf die Datei mit dem Webdokument auf dem angegebenen GIF-Computer

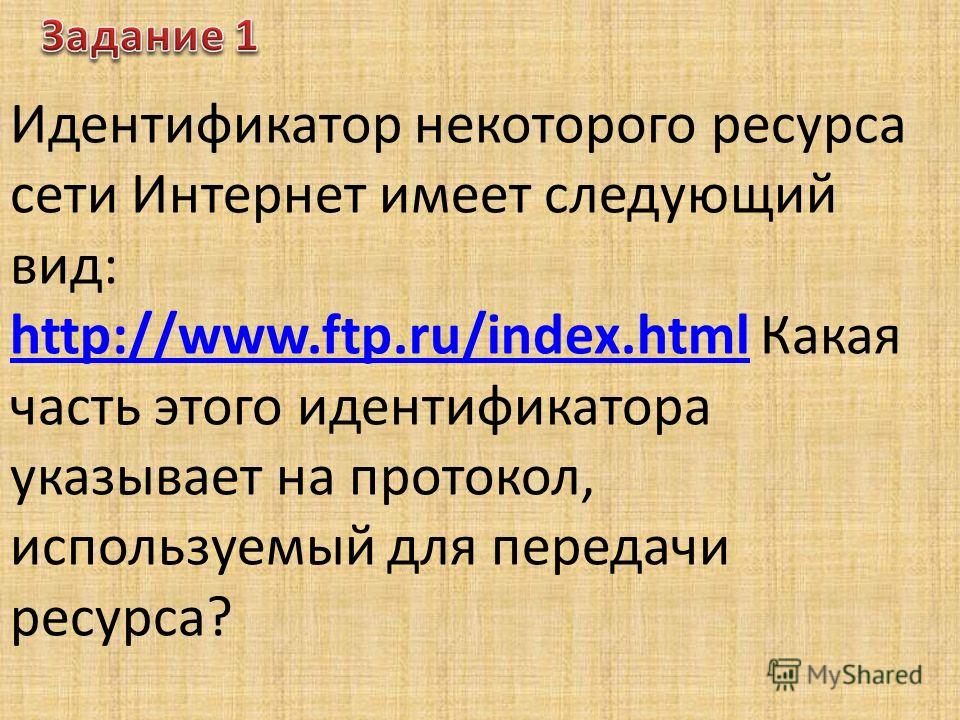

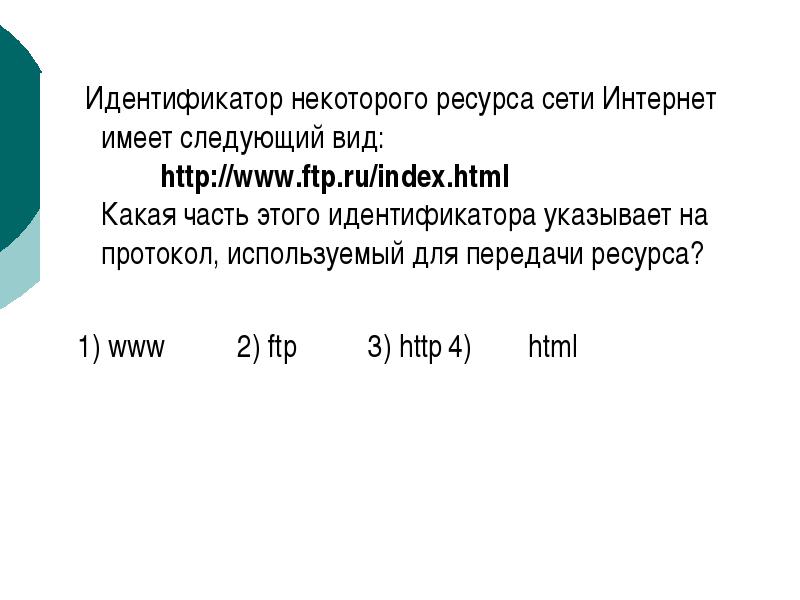

Der Bezeichner einer Internetressource hat die folgende Form: Welcher Teil dieses Bezeichners gibt das Protokoll an, das zum Übertragen der Ressource verwendet wird? 1. www2. ftp3. http4. html Der Name des Protokolls steht ganz am Anfang der Ressourcenkennung. In diesem Fall ist es http /

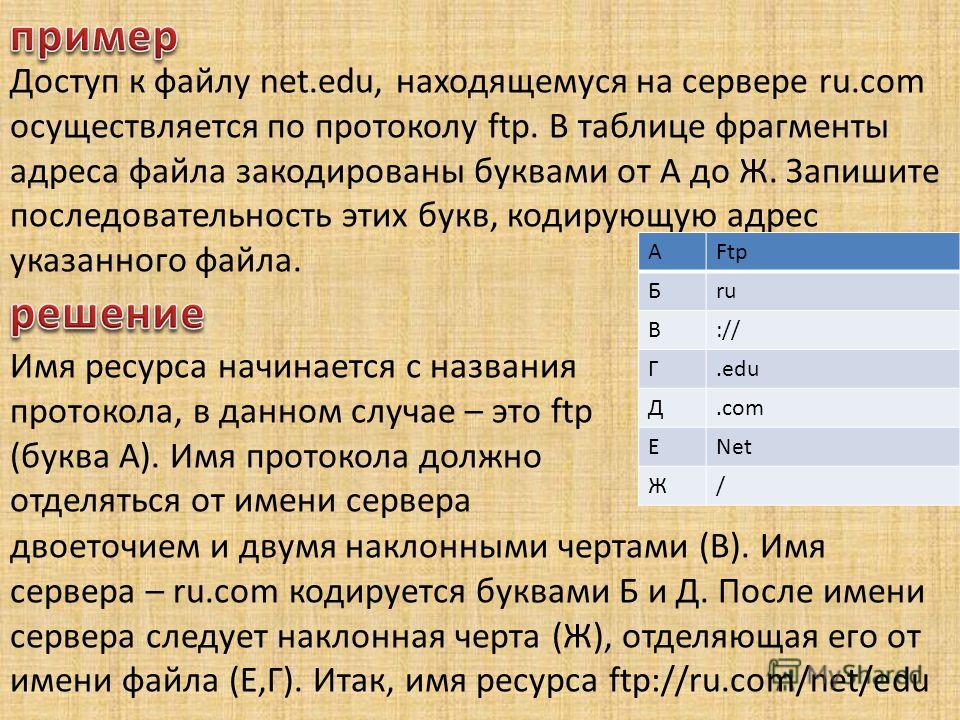

Der Zugriff auf die Datei net.edu auf dem ru.com-Server erfolgt über das FTP-Protokoll. In der Tabelle sind Fragmente der Dateiadresse mit Buchstaben von A bis G codiert. Notieren Sie sich die Folge dieser Buchstaben, die die Adresse der angegebenen Datei codiert. AFtp Bru Â: // G.eduÂ.com ÂNet / Der Name der Ressource beginnt mit dem Namen des Protokolls, in diesem Fall ist es ftp (Buchstabe A). Der Protokollname muss durch einen Doppelpunkt und zwei Schrägstriche (B) vom Servernamen getrennt werden. Servername - ru.com wird mit den Buchstaben B und D codiert. Nach dem Servernamen folgt ein Schrägstrich (G), der ihn vom Dateinamen (E, D) trennt. Also der Ressourcenname ftp://ru.com/net/edu

Die ID einer Internetressource hat die folgende Form: Welcher Teil dieser ID gibt das Protokoll an, das zum Übertragen der Ressource verwendet wird?

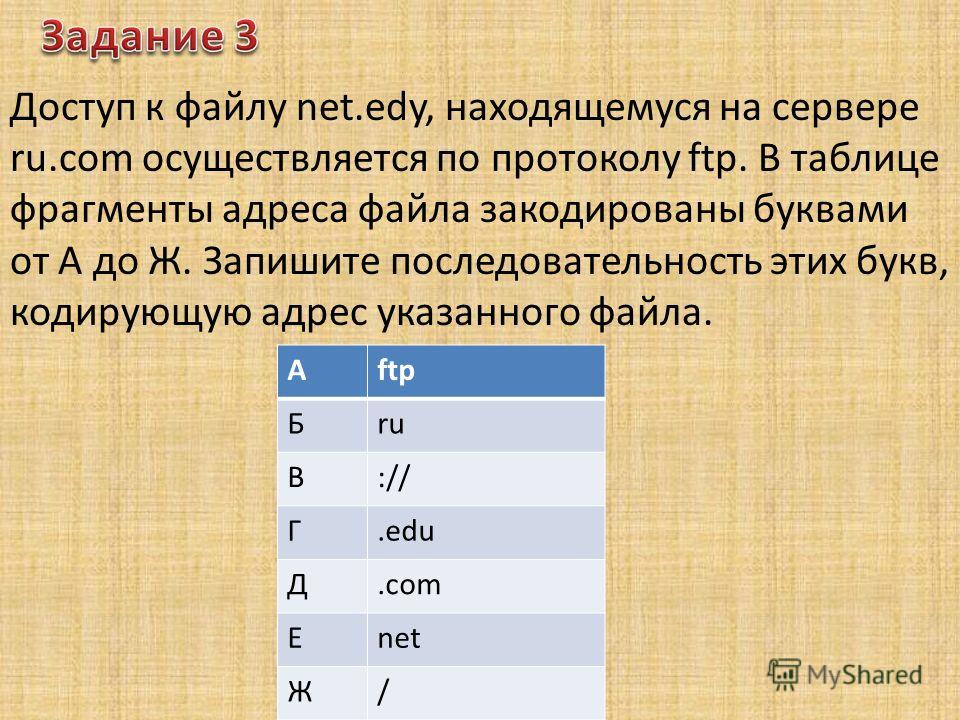

Der Zugriff auf die net.edy-Datei auf dem ru.com-Server erfolgt über das FTP-Protokoll. In der Tabelle sind Fragmente der Dateiadresse mit Buchstaben von A bis G codiert. Notieren Sie sich die Folge dieser Buchstaben, die die Adresse der angegebenen Datei codiert. Аftp Bru В: // G.edu Д.com Еnet Ж /

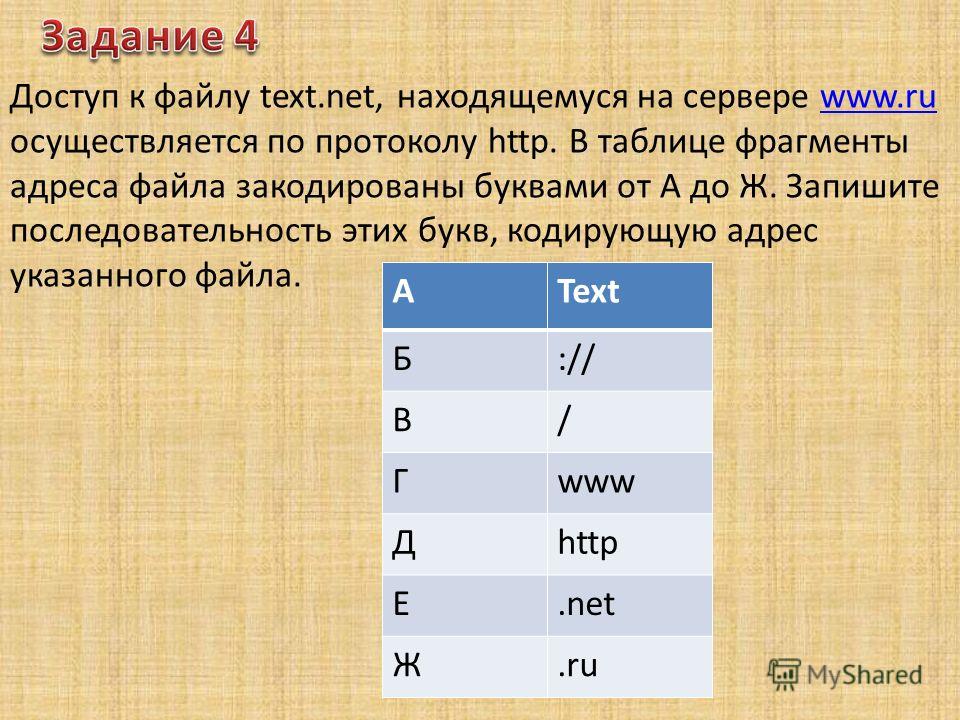

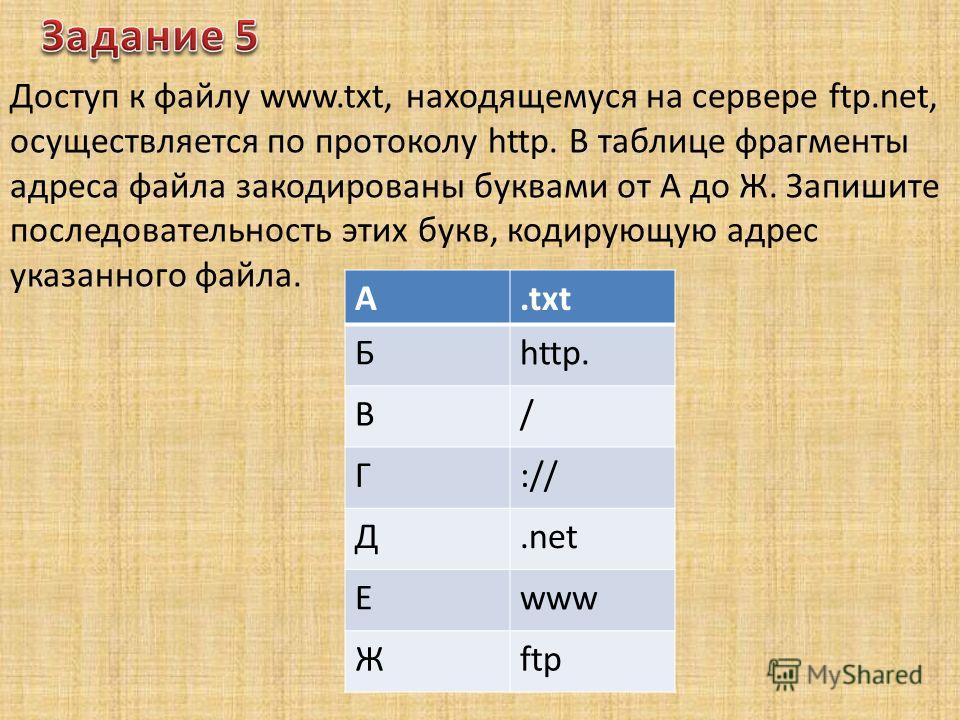

Der Zugriff auf die text.net-Datei auf dem Server erfolgt über das http-Protokoll. In der Tabelle sind Fragmente der Dateianschrift mit Buchstaben von A bis G codiert. Notieren Sie sich die Reihenfolge dieser Buchstaben, die die Adresse der angegebenen Datei codieren

Der Zugriff auf die Datei auf dem ftp.net-Server erfolgt über das http-Protokoll. In der Tabelle sind Fragmente der Dateiadresse mit Buchstaben von A bis G codiert. Notieren Sie sich die Folge dieser Buchstaben, die die Adresse der angegebenen Datei codiert. A.txt Bhttp. H / G: // Ä.net Äwww Äftp

Zweck: Aufbau von Kenntnissen über Internetadressen.

Der theoretische Teil.

Ein Protokoll ist ein Satz von Regeln zum Übertragen von Informationen zwischen Computern in einem Netzwerk.

Das Hauptinternetprotokoll ist das TCP / IP-Netzwerkprotokoll. Das TCP / IP-Protokoll ist ein Steuerprotokoll für die Informationsübertragung, das große Nachrichten in Fragmente aufteilt. Jedem Fragment werden eine Empfänger-IP-Adresse und eine Seriennummer zugewiesen. Jeder Computer in einem TCP / IP-Netzwerk (mit dem Internet verbunden) verfügt über eine eigene eindeutige IP-Adresse.

Adressen im Internet können als Folge von Zahlen dargestellt und nach bestimmten Regeln benannt werden. Computer verwenden beim Senden von Informationen digitale Adressen (IP-Adressen), während Benutzer im Internet hauptsächlich Namen (URLs) verwenden.

IP-Adresse

Eine IP-Adresse besteht aus vier durch Punkte getrennten Zahlenblöcken. Jeder Block enthält Zahlen von 0 bis 255

XXX.XXX.XXX.XXX

0-255. 0-255. 0-255. 0-255

Zum Beispiel: 192.168.255.2

Diese Nummerierungsmethode ermöglicht es Ihnen, mehr als vier Milliarden Computer im Netzwerk zu haben.

Domain Name System (DNS)

DNS (Domain Name System) Domen Name System - eine Form der Aufzeichnung der Adresse eines Netzwerkcomputers, bei der die IP-Adresse jedes Computers einem Namen in der üblichen Sprache (Latein) zugeordnet ist.

165.123.25.98 - abcde.com

Ein Domain-Name ist ein eindeutiger Name, den dieser Dienstanbieter zur Identifizierung ausgewählt hat.

Domains kommen auf verschiedenen Ebenen.

Ru-First-Level-Domain (Domain-Zone)

tesigoh29.ru

- Domain der zweiten EbeneDie Zeichen auf der linken Seite der Adresse (vor dem @ -Zeichen) sind der Name des Empfängers oder der Name der Mailbox. Sie stimmen häufig mit dem Login des Benutzers überein. Rechte Seite e-Mail-AdresseDas @ -Zeichen gibt den Domänennamen des Mailservers an, auf dem sich das Postfach befindet und auf dem Nachrichten gespeichert sind.

Beispiele zur Lösung von Problemen:

1. Ein legionrus.com Serverbefindet book.doc Dateizugegriffen von fTP-Protokoll. In der Tabelle sind Fragmente der Dateiadresse mit Zahlen von 1 bis 7 codiert.

Notieren Sie die Folge dieser Ziffern, die die Adresse der angegebenen Datei codiert.

Lösung:Um sich nicht in Buchstaben und Buchstaben zu verwechseln, notieren Sie sich zuerst die resultierende URL in einem Entwurf. Schreiben Sie einfach die in der Aufgabe angegebene Reihenfolge auf.

Unterschreiben Sie dann unter jedem der resultierenden Teile Ihre Figur auf dem Tisch.

protokoll: // Domainname (Server) / Datei

ftp: // legionrus.com / book.doc

5 6 3 1 2 4 7

Antwort: 5631247

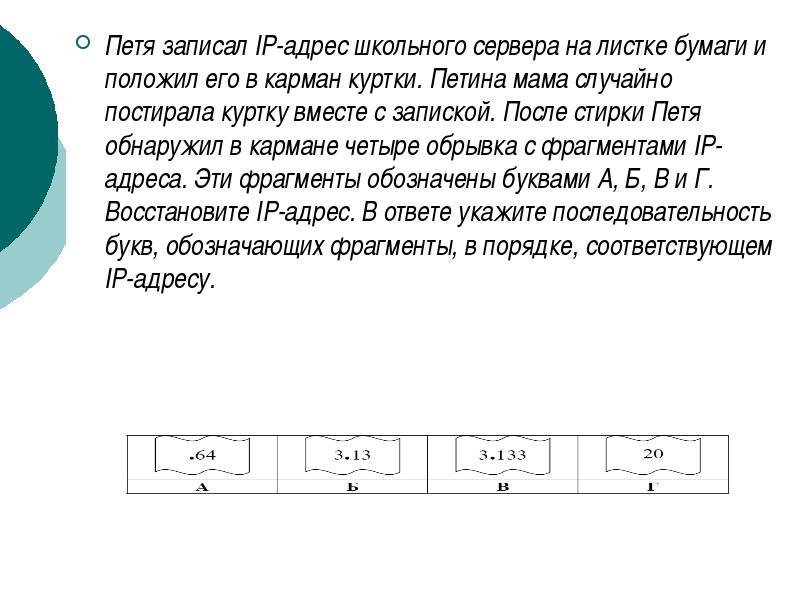

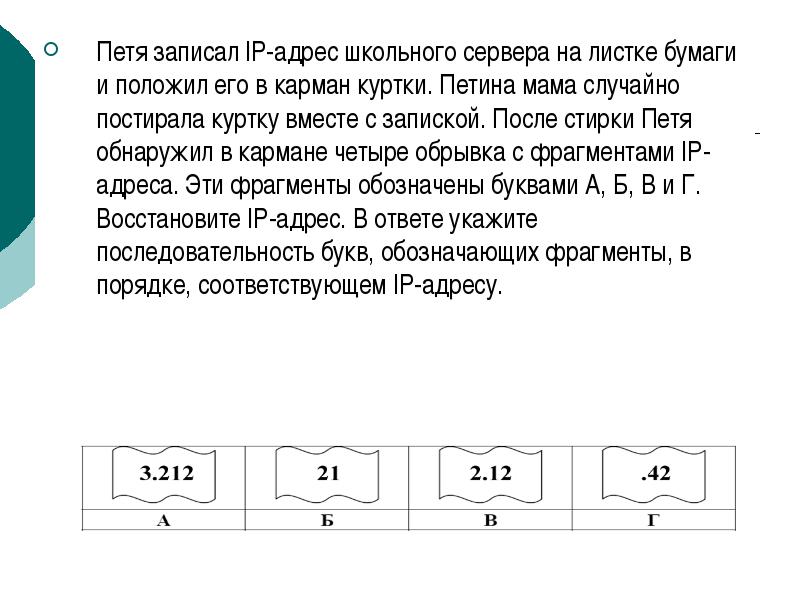

2. Petja schrieb die IP-Adresse des Schulservers auf ein Blatt Papier und steckte sie in seine Jackentasche. Petinas Mutter wusch versehentlich ihre Jacke mit einer Notiz. Nach dem Waschen fand Petja vier Fetzen mit Fragmenten einer IP-Adresse in seiner Tasche. Diese Fragmente sind durch die Buchstaben A, B, C und D gekennzeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der der IP-Adresse entsprechenden Reihenfolge angibt.

Lösung:Eine IP-Adresse besteht aus vier durch Punkte getrennten Zahlenblöcken. XXX XXX XXX XXX Jeder numerische Block liegt im Bereich von 0 bis 255. Die Hauptidee zur Lösung dieses Problems ist die Unzulässigkeit von IP-Nummern, die über 255 liegen

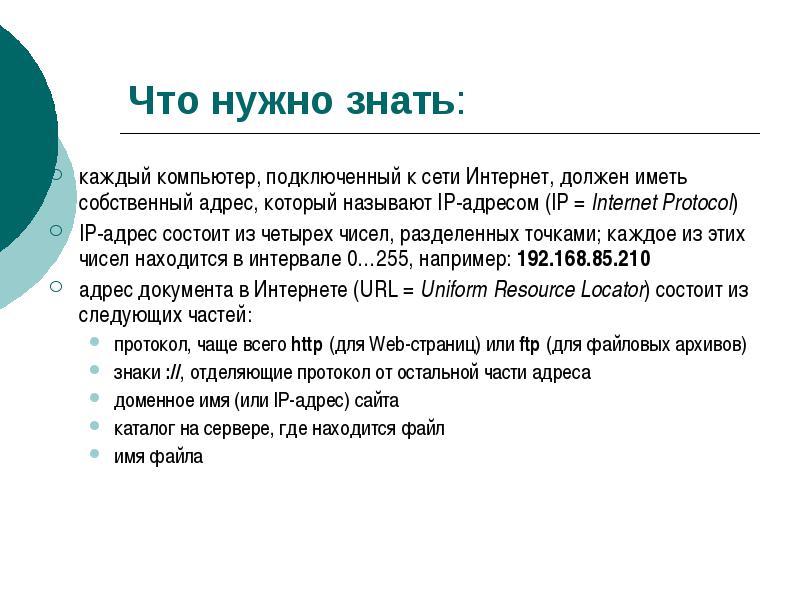

jeder mit dem Internet verbundene Computer muss eine eigene Adresse haben, die als IP - Adresse bezeichnet wird (IP \u003d Internet-Protokoll)

Eine IP-Adresse besteht aus vier durch Punkte getrennten Zahlen. Jede dieser Zahlen liegt im Bereich von 0 bis 255, zum Beispiel: 192.168.85.210

internetdokumentadresse (URL \u003d Uniform Resource Locator) besteht aus folgenden Teilen:

- protokoll am häufigsten http (für Webseiten) oder ftp (für Dateiarchive)

- zeichen :// Trennen des Protokolls vom Rest der Adresse

- domänenname (oder IP-Adresse) der Site

- verzeichnis auf dem Server, auf dem sich die Datei befindet

- dateiname

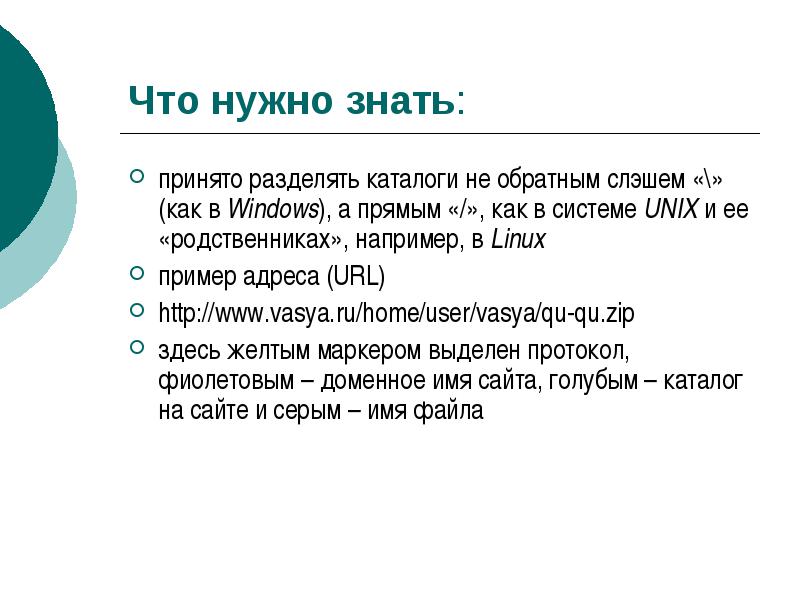

Was Sie wissen müssen:

es ist üblich, Verzeichnisse durch einen nicht umgekehrten Schrägstrich "\\" zu trennen (wie in Windows) und direktes "/", wie im System Unix und seine "Verwandten" zum Beispiel in Linux

beispieladresse (URL)

http://www.vasya.ru/home/user/vasya/qu-qu.zip

hier ist das Protokoll mit einer gelben Markierung gekennzeichnet, lila - der Domainname der Site, blau - das Verzeichnis auf der Site und grau - der Dateiname

Petja schrieb die IP-Adresse des Schulservers auf ein Blatt Papier und steckte sie in seine Jackentasche. Petinas Mutter wusch versehentlich ihre Jacke mit einer Notiz. Nach dem Waschen fand Petja vier Fetzen mit Fragmenten einer IP-Adresse in seiner Tasche. Diese Fragmente sind durch die Buchstaben A, B, C und D gekennzeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der der IP-Adresse entsprechenden Reihenfolge angibt.

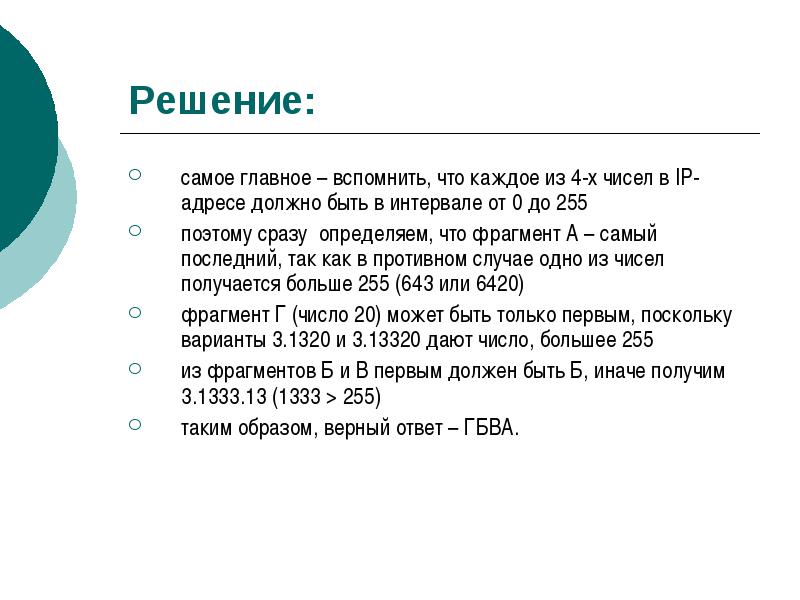

Lösung:

das Wichtigste ist, sich daran zu erinnern, dass jede der 4 Zahlen in der IP-Adresse im Bereich von 0 bis 255 liegen muss

daher stellen wir sofort fest, dass Fragment A das allerletzte ist, da sich ansonsten herausstellt, dass eine der Zahlen größer als 255 ist (643 oder 6420).

fragment G (Nummer 20) kann nur das erste sein, da die Varianten 3.1320 und 3.13320 eine Nummer größer als 255 ergeben

aus den Fragmenten B und C sollte das erste B sein, sonst erhalten wir 3.1333.13 (1333\u003e 255)

die richtige Antwort lautet daher GBVA.

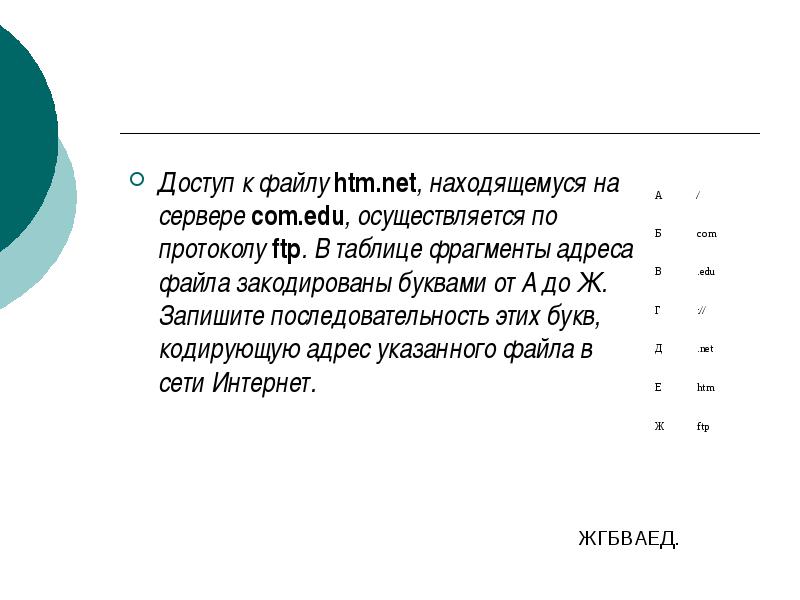

Dateizugriffhtm.net befindet sich auf dem Servercom.edu ftp

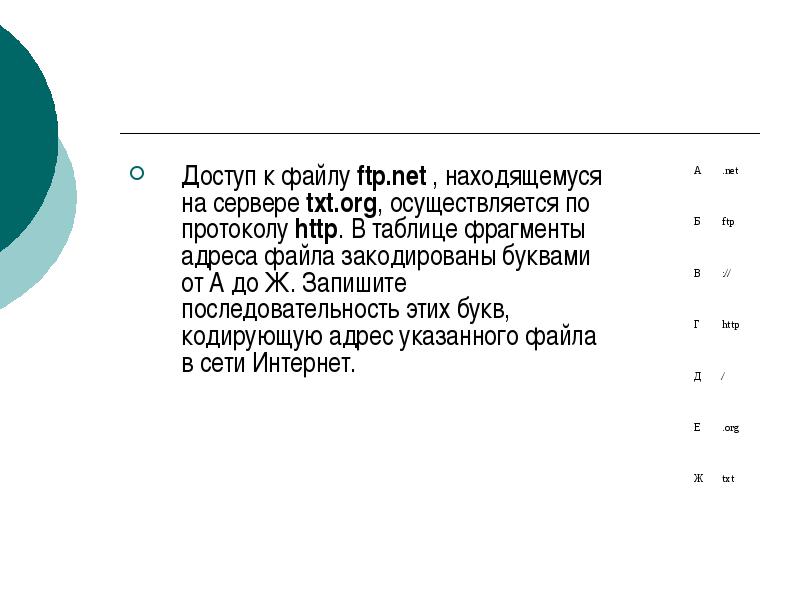

Dateizugriff ftp.net befindet sich auf dem Server txt.orggemäß Protokoll durchgeführt http. In der Tabelle sind Fragmente der Dateianschrift mit Buchstaben von A bis G codiert. Notieren Sie sich die Reihenfolge dieser Buchstaben, die die Adresse der angegebenen Datei im Internet codieren.

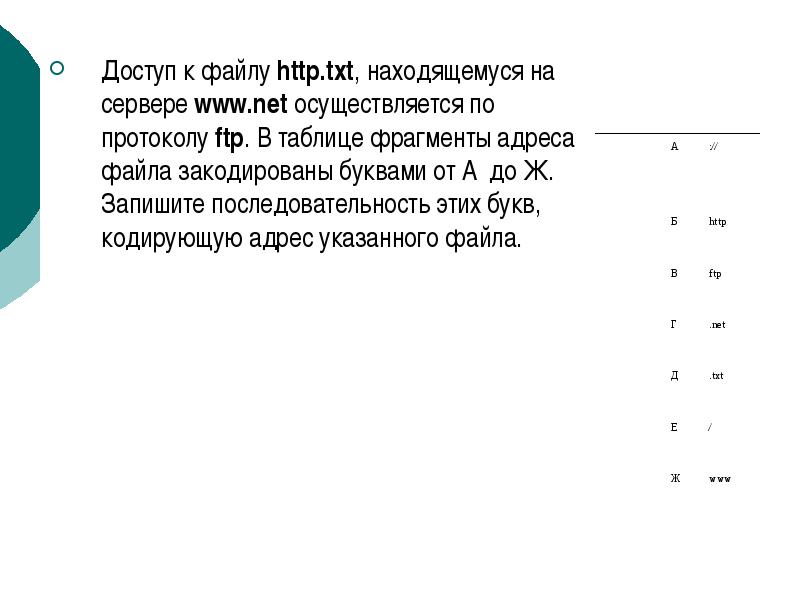

Dateizugriff http.txtbefindet sich auf dem Server www.net gemäß Protokoll durchgeführt ftp

Dateizugriff http.txtbefindet sich auf dem Server www.net gemäß Protokoll durchgeführt ftp. In der Tabelle sind Fragmente der Dateiadresse mit Buchstaben von A bis G codiert. Notieren Sie sich die Folge dieser Buchstaben, die die Adresse der angegebenen Datei codiert.

http://www.ftp.ru/index.html

Die Kennung einer Internetressource hat die folgende Form: http://www.ftp.ru/index.htmlWelcher Teil dieser Kennung gibt das Protokoll an, das zum Übertragen der Ressource verwendet wird?

1) www 2) ftp 3) http 4) html

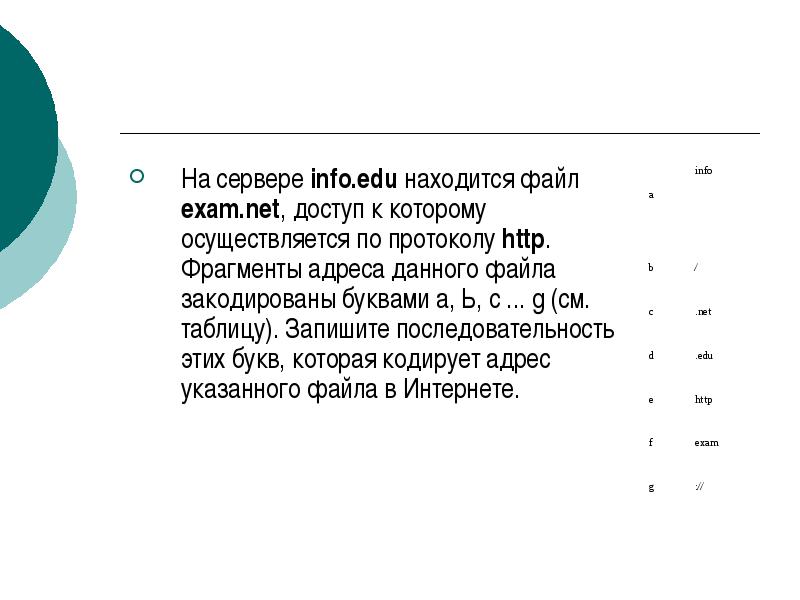

Auf dem Server info.edu Datei befindet exam.netZugriff über Protokoll http. Fragmente der Adresse dieser Datei sind mit den Buchstaben a, b, c ... g codiert (siehe Tabelle). Notieren Sie die Folge dieser Buchstaben, die die Adresse der angegebenen Datei im Internet codiert.

Petja schrieb die IP-Adresse des Schulservers auf ein Blatt Papier und steckte sie in seine Jackentasche. Petinas Mutter wusch versehentlich ihre Jacke mit einer Notiz. Nach dem Waschen fand Petja vier Fetzen mit Fragmenten einer IP-Adresse in seiner Tasche. Diese Fragmente sind durch die Buchstaben A, B, C und D gekennzeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der der IP-Adresse entsprechenden Reihenfolge angibt.

Petja schrieb die IP-Adresse des Schulservers auf ein Blatt Papier und steckte sie in seine Jackentasche. Petinas Mutter wusch versehentlich ihre Jacke mit einer Notiz. Nach dem Waschen fand Petja vier Fetzen mit Fragmenten einer IP-Adresse in seiner Tasche. Diese Fragmente sind durch die Buchstaben A, B, C und D gekennzeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der der IP-Adresse entsprechenden Reihenfolge angibt.

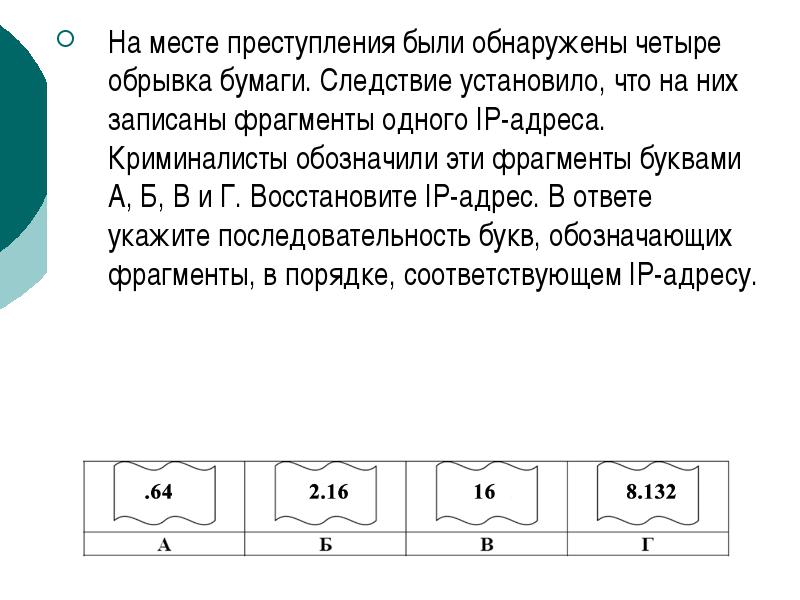

Am Tatort wurden vier Zettel gefunden. Die Untersuchung ergab, dass Fragmente derselben IP-Adresse darauf aufgezeichnet wurden. Forensics hat diese Fragmente mit den Buchstaben A, B, C und D gekennzeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der der IP-Adresse entsprechenden Reihenfolge angibt.

Abfragen für Suchmaschinen mit logischen Ausdrücken.

Was Sie wissen müssen:

wahrheitstabellen der logischen Operationen "AND", "OR", "NOT" (siehe Präsentation "Logic")

wenn der Ausdruck keine eckigen Klammern enthält, werden zuerst alle "NICHT" -Operationen ausgeführt, dann "UND" und dann "ODER".

das logische Produkt A ∙ B ∙ C ∙ ... ist nur dann gleich 1 (der Ausdruck ist wahr), wenn alle Faktoren gleich 1 sind (und in anderen Fällen gleich 0)

die logische Summe A + B + C + ... ist nur dann 0 (der Ausdruck ist falsch), wenn alle Terme 0 sind (und in anderen Fällen 1).

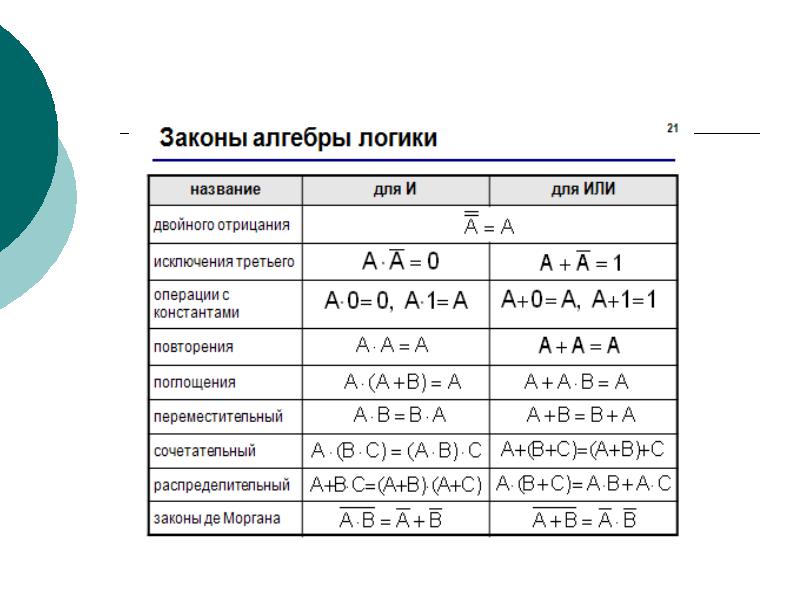

regeln zum Konvertieren von logischen Ausdrücken (Folie aus der Präsentation "Logik"):

kerguda

eingabe eines Wortes (sagen wir mal kerguda) in einer Suchmaschinenabfrage bedeutet, dass der Benutzer nach den Webseiten sucht, auf denen dieses Wort vorkommt

betrieb und immer grenzen kergudu und Bambarbia Der Suchserver kehrt zurück weniger Seiten als pro Anfrage kerguda, weil nach Seiten gesucht wird, die beide Wörter gleichzeitig enthalten

immer "ODER" betätigen expandiert Suche, dh als Antwort auf eine Anfrage

kergudu oder Bambarbia Der Suchserver kehrt zurück mehr Seiten als pro Anfrage kerguda, weil nach Seiten gesucht wird, die mindestens eines dieser Wörter (oder beide gleichzeitig) enthalten

wenn ein Ausdruck in Anführungszeichen in der Abfrage eingegeben wird, sucht die Suchmaschine nach Seiten, die genau diesen Ausdruck enthalten, und nicht nur nach einzelnen Wörtern. Anführungszeichen grenzen Suche, dh als Antwort auf eine Anfrage "Kergudu Bambarbia" Der Suchserver kehrt zurück weniger Seiten als pro Anfrage kergudu Bambarbia, weil nur nach Seiten gesucht wird, auf denen diese Wörter nacheinander stehen

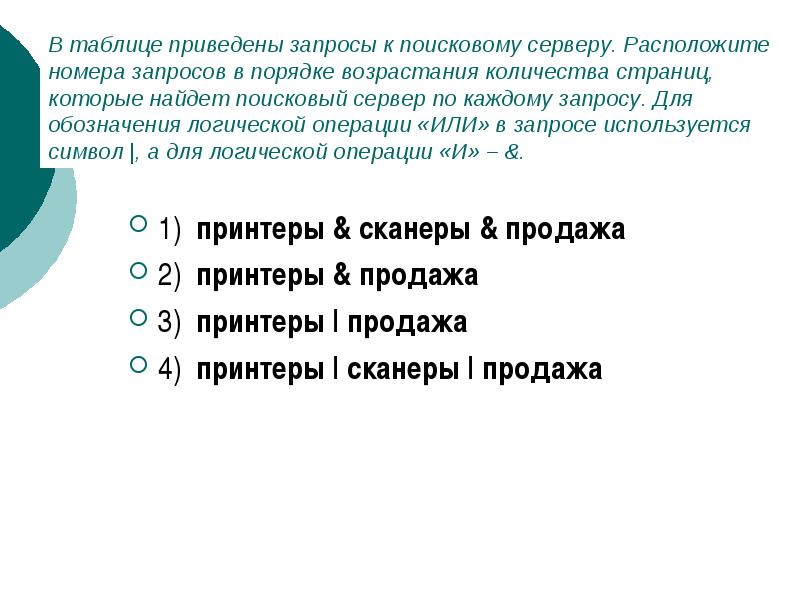

Die Tabelle zeigt die Abfragen an den Suchserver. Ordnen Sie die Abfragenummern in aufsteigender Reihenfolge der Anzahl der Seiten an, die der Suchserver für jede Abfrage findet. Um die logische Verknüpfung "ODER" in der Anforderung anzuzeigen, das Symbol|, und für die logische Verknüpfung "AND" - &.

1) drucker & Scanner & Verkauf

2) drucker & Verkauf

3) drucker | Verkauf

4) drucker | Scanner | Verkauf

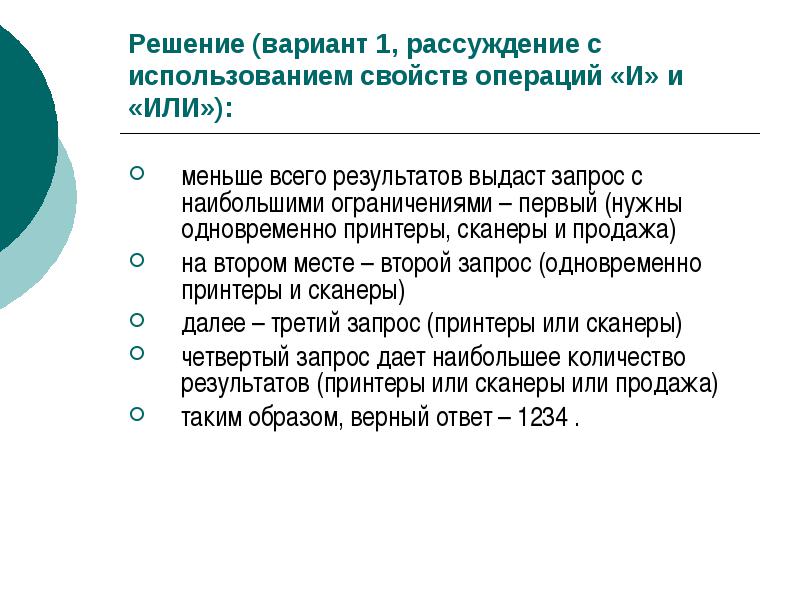

Lösung (Option 1, Argumentation unter Verwendung der Eigenschaften der "AND" - und "OR" -Operationen):

die wenigsten Ergebnisse führen zu einer Anfrage mit den meisten Einschränkungen - der ersten (Sie benötigen sowohl Drucker als auch Scanner und Vertrieb).

an zweiter Stelle - die zweite Anfrage (sowohl Drucker als auch Scanner)

weiter - die dritte Anfrage (Drucker oder Scanner)

die vierte Abfrage liefert die meisten Ergebnisse (Drucker oder Scanner oder Verkäufe).

die richtige Antwort lautet also 1234.

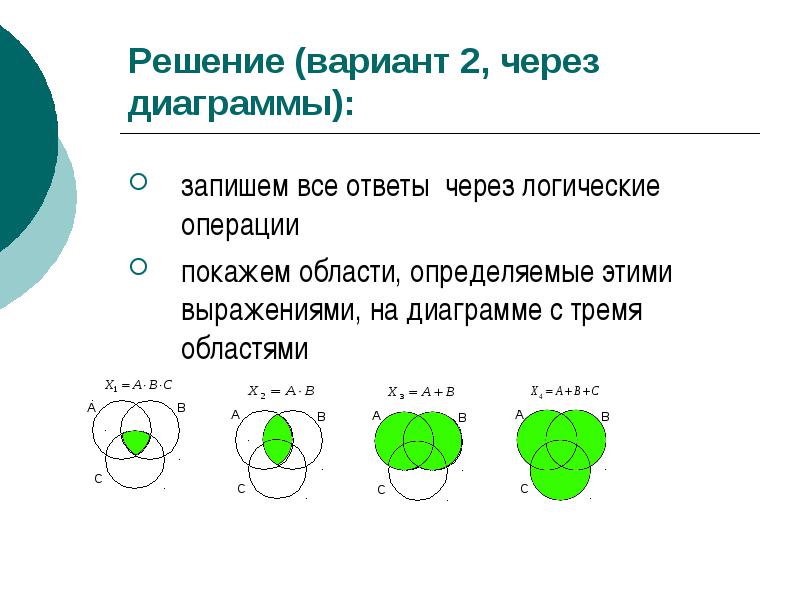

Lösung (Option 2, durch Diagramme):

schreiben Sie alle Antworten durch logische Operationen

zeigen Sie die durch diese Ausdrücke definierten Bereiche in einem Diagramm mit drei Bereichen an

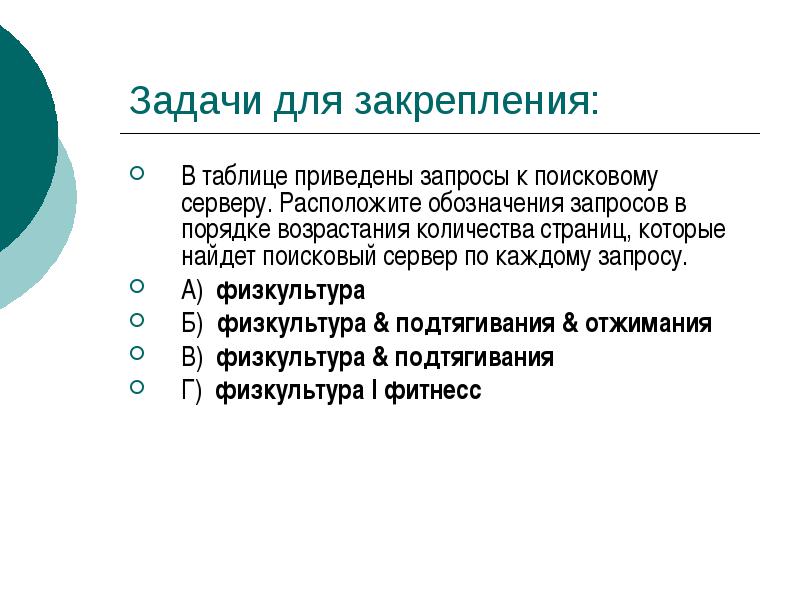

Aufgaben zur Konsolidierung:

A) leibeserziehung

B) leibeserziehung & Klimmzüge & Liegestütze

C) sportunterricht & Klimmzüge

D) leibeserziehung Fitness

Die Tabelle zeigt die Abfragen an den Suchserver. Ordnen Sie die Abfragebezeichnungen in aufsteigender Reihenfolge der Anzahl der Seiten an, die der Suchserver für jede Abfrage findet.

A) volleyball | Basketball | füttern

B) volleyball | Basketball | füttern | blockieren

C) volleyball | Basketball

D) volleyball & Basketball & Aufschlag

Die Tabelle zeigt die Abfragen an den Suchserver. Ordnen Sie die Abfragebezeichnungen in aufsteigender Reihenfolge der Anzahl der Seiten an, die der Suchserver für jede Abfrage findet. Schreiben Sie die Antwort als Buchstabenfolge auf.

a) Amerika | Reisende | Columbus

b) Amerika | Reisende | Columbus | Entdeckung

c) Amerika | Columbus

d) Amerika & Reisende & Columbus

Test "Internet, Netzwerkadressierung"

Zweck. Testen Sie die Kenntnis der Konzepte zum Thema, Elemente der Adressen von Internet-Ressourcen.

Bewertungskriterien: Markieren Sie "5" - von 14 bis 15 richtigen Antworten; markiere "4" - von 11 bis 13 richtige Antworten; markiere "3" - 9 bis 10 richtige Antworten.Schlüssel

№ das Problem

Lesen Sie die Anweisungen sorgfältig durch, bevor Sie den Test durchführen.

Aufgaben ist ein einmaliger Test, der aus fünfzehn Fragen besteht: Informations- und Kommunikationstechnologie der Arbeit in einem Computernetzwerk.

Die maximale Bearbeitungszeit für den Test beträgt 20 Minuten.

Das Kriterium für die endgültige Bewertung ist die Anzahl der richtigen Antworten.

Die maximal mögliche Punktzahl beträgt 15.

Für jede Aufgabe im Test gibt es Antworten von 1 bis 4, von denen nur eine richtig ist.

Für jede richtige Antwort im Test erhält der Teilnehmer 1 Punkt, falsche Antworten werden nicht berücksichtigt.

Fragen

1. Ein Computer, der ständig mit dem Netzwerk verbunden ist:

host-Computer (Host)

anbieter

server

domain

2. Software, die eine Vielzahl von Netzwerkinformationsdiensten bedient:

grundlegende Software

serverprogramm

client-Programm

der Browser

3. Internet-Server mit Dateiarchiven ermöglichen:

Kopieren Sie die erforderlichen Dateien.

E-Mail erhalten

Nehmen Sie an Telefonkonferenzen teil.

Videokonferenzen abhalten.

4. Web-page hat eine Erweiterung:

5. Die gebräuchlichste Methode, im Internet nach Informationen zu suchen, ist die Verwendung von:

Hilfesysteme

Hyperlink

Suchmaschinen;

Nachschlagewerke.

6. Das globale Computernetz ist:

informationssystem mit Hyperlinks;

viele Computer, die über Informationsübertragungskanäle miteinander verbunden sind und sich in denselben Räumlichkeiten, Gebäuden befinden;

eine Kombination von Hostcomputern und Dateiservern;

eine Reihe von lokalen Netzwerken und Computern, die sich über große Entfernungen befinden und über Kommunikationskanäle zu einem einzigen System verbunden sind.

7. Hyperlinks auf einer Webseite können einen Übergang ...

auf jede Webseite eines Internet-Servers;

auf jede Webseite innerhalb dieser Domain;

zu jeder Webseite dieses Servers;

innerhalb der angegebenen Webseite;

auf den Webserver der obersten Ebene.

8. Die Kennung einer Internetressource hat die folgende Form: http://www.ftp.ru/index.html.Welcher Teil dieser Kennung gibt das Protokoll an, das zum Übertragen der Ressource verwendet wird?

1) www;

2) ftp;

3) http;

4) HTML.

9.Wählen Sie aus der bereitgestellten Liste.IPAdresse:- 193.126.7.29 34.89.45 1.256.34.21 edurm .ru

10. Email (E-Mail) ermöglicht das Versenden von ...

nur Nachrichten

videobild;

nachrichten und angehängte Dateien;

nur Dateien.

11. WWW -das...

World Wild Web;

World Wide Web;

Wild West World

Wir waren gut.

12. Ein Modem, das Informationen mit einer Geschwindigkeit von 28800 Bit / s überträgt, kann zwei Textseiten (3600 Byte) innerhalb ...

1 Tag

1 Stunde

1 Sekunde

1 minuten

13. Wenn eine Adresse angegeben ist e-Mail in internet [email protected], dann der Name des Inhabers der E-Mail-Adresse ...

int.glasnet.ru;

benutzername;

glasnet.ru.

EZBGDVZHA;

EBZGZHAVD;

JAVEZBGD;

EZZHAVBGD.

15. Petja schrieb die IP-Adresse des Schulservers auf ein Blatt Papier und steckte sie in seine Jackentasche. Petinas Mutter wusch versehentlich ihre Jacke mit einer Notiz. Nach dem Waschen fand Petja vier Fetzen mit Fragmenten einer IP-Adresse in seiner Tasche. Diese Fragmente sind durch die Buchstaben A, B, C und D gekennzeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der der IP-Adresse entsprechenden Reihenfolge angibt.

VABG;

ABVG;

GABB;

1 Option

1. Das Modem bietet:

2. Telefonkonferenz ist:

3. Briefkasten E-Mail-Abonnent ist:

a) den dem Benutzer zugewiesenen Bereich auf der Festplatte des Mailservers

b) ein spezielles elektronisches Gerät zum Speichern von Textdateien

c) ein Gebiet rAM-Speicher Dateiserver

d) einen Teil des Speichers auf der Festplatte der Workstation

a) *.htm b) *.www c) *.txt g) *.web

a) um Webseiten zu erstellen, zu empfangen und zu senden

b) um das Funktionieren der E-Mail zu gewährleisten

c) zum Empfangen und Übertragen von Dateien jeglichen Formats

d) Sicherstellung des Betriebs von Telefonkonferenzen

6. Theoretisch kann ein Modem, das Informationen mit einer Geschwindigkeit von 57600 Bit / s überträgt, 2 Textseiten (3600 Byte) übertragen für:

a) 0,5 min b) 3 min 26 s c) 0,5 h d) 0,5 s

7. Die Internet-E-Mail-Adresse wird festgelegt:

[email protected]; Wie lautet der Servername?

aber) rub) mtu-net.ruin) Benutzernameg) mtu-net

8.

9. Ein mit dem Internet verbundener Computer muss über Folgendes verfügen:

a) Domainname

b) Homepage

c) URL

d) IP-Adresse

10. Das globale Computernetz ist:

11. HTML ( HyperTEXTMARKUPSPRACHE) ist:

a) Expertensystem

c) Texteditor

d) Auszeichnungssprache der Webseite

12. WWW Hypertext Viewer

13. Dan Email:Symbole Moskau ist:

a) Benutzername

b) Postprotokoll

c) Name des Anbieters

d) Bestimmungsort

14.

b) Richtfunkleitungen

c) Telefonleitungen

d) Drahtleitungen

15. Der Informationsaustausch zwischen Computernetzwerken, die unterschiedliche Standards für die Darstellung von Informationen haben (Netzwerkprotokolle), erfolgt unter Verwendung von:

16. Das Modem überträgt Daten mit einer Geschwindigkeit von 7680 bps. Die Übertragung einer Textdatei dauerte 1,5 Minuten. Bestimmen Sie, wie viele Seiten der übertragene Text enthielt, wenn bekannt ist, dass er in 16-Bit-Codierung dargestellt wurdeUnicode und auf einer Seite - 400 Zeichen.

17. Der Zugriff auf die www.txt-Datei auf dem ftp.net-Server erfolgt über das http-Protokoll. Fragmente der Dateiadresse werden mit Buchstaben von A bis F codiert: A \u003d .txt B \u003d http C \u003d / D \u003d: // D \u003d .net E \u003d www F \u003d ftp. Zeichnen Sie die Folge dieser Buchstaben auf, die die Adresse der angegebenen Datei codiert.

18. HTML Dokument?

in )

g )

19. Auf dem Serverzeit. org Datei befindethttp. docftp. Fragmente der Adresse dieser Datei sind mit den Buchstaben A, B, C, ...,E. Schreiben Sie die Folge dieser Buchstaben auf, die die Adresse der angegebenen Datei codiert

orgzeit.

20.

o*.?*

a)autoexec. fledermaus c)debuggen. txt

b) command.comg) msdos.sys

o*.?*

a)nofun. jpg c)witzig. jpg

b) ufunn.pasg) funny1.ppt

21.

| & ».

22. | ", Und für die logische Verknüpfung" UND "- das Symbol"& ».(Gitarre

23. WiederaufbauIPIPan die Adresse.

Prüfung

"Informations- und Telekommunikationstechnologien"

2 möglichkeit

1. Eine Reihe von Hardware- und Softwaretools, mit denen Computer Daten austauschen können:

2. Eine Gruppe von Computern, die über Informationsübertragungskanäle miteinander verbunden sind und sich im Gebäude befinden, heißt:

a) globales Computernetzwerk

b) Informationssystem mit Hyperlinks

c) lokales Computernetzwerk

d) per E-Mail

3. Der Internetprovider ist:

a) technisches Gerät

b) Antivirenprogramm

c) Organisation - Internetdienstanbieter

d) Web Viewer

4. Die Internet-E-Mail-Adresse wird festgelegt:

Wie lautet der Name des Inhabers dieser E-Mail-Adresse?

aber) rub) mtu-net.ruin) Benutzernameg) mtu-net

5.

Browser sind:

a) Netzwerkviren

b) Antivirensoftware

6. Internet-Server mit Dateiarchiven ermöglichen:

7. Hypertext ist:

a) sehr großer Text

8. Der Mächtigste suchmaschinen im russischsprachigen Internet sind:

a) Index b) Suche c) Server d) Yandex

9. Welche dieser Kommunikationsleitungen wird als "Superhighway" von Kommunikationssystemen angesehen, da sie einen sehr großen Informationsdurchsatz haben:

a) Glasfaserleitungen

b) Richtfunkleitungen

c) Telefonleitungen

d) Drahtleitungen

10. Das Netzwerkprotokoll lautet:

a) Netzwerkverbindungsvereinbarung

b) Regeln für die Übertragung von Informationen zwischen Computern

c) Vereinbarungen darüber, wie die zu verbindenden Objekte miteinander interagieren

d) Liste der notwendigen Geräte

11. Welches Wort sollte anstelle von * * * eingefügt werden? - Bei Aktivierung * * * öffnet das System die entsprechende Datei oder das Hypermediendokument, das auf einem anderen Computer installiert werden kann, der ebenfalls mit dem Internet verbunden ist. Einige Webdokumente bestehen ausschließlich aus * * *.

a) Browser b) Multimedia c) Hyperlink d) Webserver

12. Welcher dieser Einträge ist die E-Mail-Adresse:

a) www.rnd.runnet.ru

b) epson.com

d) ntv.ru

13. Welcher Teil dieser Kennung gibt das Protokoll an, das zum Übertragen der Ressource verwendet wird?

14. Die Konfiguration (Topologie) des lokalen Computernetzwerks, in dem alle Workstations direkt mit dem Server verbunden sind, heißt:

a) Baum b) Ring c) Zentral d) Stern

15. Vervollständigen Sie den Ausdruck, um die richtige Aussage zu erhalten: "Ein Dokument, das mit der Hypertext-Markup-Sprache erstellt wurde, hat normalerweise eine Erweiterung ..."

a).exe b)jpg c).php d).html

16. Eine Webseite (HTML-Dokument) ist:

Textdatei mit der Endung txt oder doc

Textdatei mit der Erweiterung htm oder html

Binärdatei mit der Erweiterung com oder exe

Bilddatei mit der Endung gif oder jpg

17. Auf dem Serverftp. edu. ru Datei befindetarbeiten. docZugriff über Protokollftp. Fragmente der Adresse dieser Datei werden mit den Buchstaben A, B, C, ..., G codiert. Notieren Sie die Reihenfolge dieser Buchstaben, die die Adresse der angegebenen Datei codiert

.docftp.

//

18. In der Suchmaschinen-Abfragesprache bezeichnet das Symbol "die logische Verknüpfung" ODER ".| ", Und für die logische Verknüpfung" UND "- das Symbol"& ».

Server durchsuchen in auto-Modus eine Tabelle zusammengestellt schlüsselwörter für Standorte eines bestimmten Netzwerksegments. Hier ist ein Fragment davon:

Wie viele Seiten werden für Indien gefunden| Eine Geschichte?19. Die Datenübertragungsgeschwindigkeit über eine Modemverbindung beträgt 4096 bps. Die Übertragung einer Textdatei über diese Verbindung dauerte 10 Sekunden. Bestimmen Sie, wie viele Zeichen der übertragene Text enthielt, wenn bekannt ist, dass er in 16-Bit-Codierung dargestellt wurdeUnicode .

20. In der Tabelleabsteigende Reihenfolge

21. Welche Tags setzen den Titel eines Dokuments in das Inhaltsverzeichnis eines Webbrowsers?< titel> titel>

< körper> körper>

< h1> h1>

< imgsrc=” name”>

22. a) Petya schrieb die IP-Adresse des Schulservers auf ein Blatt Papier und steckte sie in seine Jackentasche. Petinas Mutter wusch versehentlich ihre Jacke mit einer Notiz. Nach dem Waschen fand Petja vier Fetzen mit Fragmenten einer IP-Adresse in seiner Tasche. Diese Fragmente sind durch die Buchstaben A, B, C und D gekennzeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der der IP-Adresse entsprechenden Reihenfolge angibt.

b) Die Abbildung zeigt Fragmente einer IP-Adresse. Jedes der Fragmente ist durch einen der Buchstaben A, B, C, D gekennzeichnet. Stellen Sie die IP-Adresse aus diesen Fragmenten wieder her. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der der IP-Adresse entsprechenden Reihenfolge angibt.

23. Für Gruppenoperationen mit Dateien werden Dateinamenmasken verwendet. Eine Maske ist eine Folge von Buchstaben, Zahlen und anderen Zeichen, die in Dateinamen zulässig sind und auch die folgenden Zeichen enthalten können:

Das Symbol "?" Bedeutet genau ein beliebiges Zeichen.

Das Symbol "*" bedeutet eine beliebige Folge von Zeichen, einschließlich einer leeren Folge.

Bestimmen Sie, welcher der angegebenen Dateinamen mit der Maske übereinstimmt *en?.* e

aber) zen.exein) end1.exe

b) end.emlg) end.exe

Bestimmen Sie, welcher der angegebenen Dateinamen mit der Maske übereinstimmt *spaß??.* p*

a)nofun. jpg c)witzig. jpg

b) ufunn.pasg) funny1.ppt

Prüfung

"Informations- und Telekommunikationstechnologien"

3 Option

1. Zum Speichern von Dateien, die für den allgemeinen Zugriff von Netzwerkbenutzern bestimmt sind, wird Folgendes verwendet:

a) Dateiserver c) Client-Server

b) Arbeitsplatz d) Schalter

2. Das Modem bietet:

a) Umwandlung eines Binärcodes in ein analoges Signal und umgekehrt

b) Umwandlung eines Binärcodes in ein analoges Signal

c) Umwandlung eines analogen Signals in einen Binärcode

d) Verstärkung des Analogsignals

3. Eine Telefonkonferenz ist:

a) Briefwechsel in globalen Netzwerken

b) Informationssystem in Hyperlinks

c) ein System zum Informationsaustausch zwischen Teilnehmern eines Computernetzwerks

d) das Erstellen, Empfangen und Übertragen von Webseiten

4. Ein Computer, der seine Ressourcen für die Verwendung durch andere Computer während der Zusammenarbeit bereitstellt, heißt:

a) Adapter c) Station

b) Schalter d) Server

5. Mit E-Mail können Sie Folgendes senden:

a) nur Nachrichten

b) nur Dateien

c) Nachrichten und angehängte Dateien

d) Video

6. HTML ( HyperTEXTMARKUPSPRACHE) ist:

a) Programmiersystem

b) Texteditor

c) Auszeichnungssprache der Webseite

d) Datenbankverwaltungssystem

7. Ein Anbieter ist:

a) einen Computer, der Netzwerk-Backhaul bereitstellt

b) Netzwerkverbindungsprogramm

c) ein Unternehmen, das Netzwerkdienste anbietet

d) Computernetzwerkspezialist

8. Transport Protocol (TCP) - bietet:

a) Übermittlung von Informationen vom sendenden Computer an den empfangenden Computer

b) Aufteilen von Dateien in IP-Pakete beim Übertragen und Zusammenstellen von Dateien beim Empfangen

c) dem Benutzer bereits verarbeitete Informationen zur Verfügung stellen

d) Empfangen, Senden und Ausgeben einer einzelnen Kommunikationssitzung

9. Das Programm zum ErstellenWeb-Seiten mit SpracheHTML:

FrauWort

Malen

Rechner

Notizblock

10. Wählen Sie die richtige E-Mail-Adresse

a)http@ mail. ru

b) Fofonov [email protected]

in) Kat.mail@ru

d)Katja@ mail_ ru

11. Die Kennung einer Internetressource hat die folgende Form: http://www.ftp.ru/index.html.Welcher Teil dieser Kennung gibt das Protokoll an, das zum Übertragen der Ressource verwendet wird?

a) www b) ftp c) http d) html

12. In der Tabelleanfragen an den Suchserver werden gestellt. Ordnen Sie die Abfragenummern in absteigender Reihenfolge nach der Anzahl der Seiten an, die der Suchserver für jede Abfrage findet

13. Bestimmen Sie die maximale Dateigröße (in Kilobyte), die in 10 Minuten übertragen werden kann, wenn das Modem Informationen mit einer Durchschnittsgeschwindigkeit von 32 Kilobit / s überträgt.14. Welche Tags dem Browser mitteilen, was es istHTML Dokument?

in )

b) g)

15. In der Abfragesprache der Suchmaschine wird das Symbol „| ", Und für die logische Verknüpfung" UND "- das Symbol"& ».

Der Suchserver hat automatisch eine Keyword-Tabelle für Websites eines bestimmten Netzwerksegments erstellt. Hier ist ein Fragment davon:

Wie viele Seiten werden auf Anfrage gefunden(Hörner& Hufe) | Schwanz auf Wunsch von Horn | Hufe wurden 400 Seiten gefunden, und für jede der Abfragen Horn & Tail und Hooves & Tail - 0 Seiten?

16. Wählen Sie die richtige E-Mail-Adresse

a)ivanov@ mail@ ru

b) S V [email protected]

c)www_ Petr@ mail. ru

d)rubik@ mailru

17. Wie viele Sekunden benötigt ein normales Modem, das Nachrichten mit einer Geschwindigkeit von 28800 Bit / s überträgt, um ein Farbrasterbild mit 640 x 480 Pixel zu übertragen, vorausgesetzt, die Farbe jedes Pixels ist in drei Bytes codiert?

18. Ein mit dem Internet verbundener Computer muss über Folgendes verfügen:

a) IP-Adresse b) WEB-Seite c) Domainname d) URL

19.

Ein Programm zum Anzeigen von Hypertextseiten heißt:

Server c) HTML

Protokoll d) Browser

20. Die Tabelle zeigt die Abfragen an den Suchserver. Ordnen Sie die Anforderungsnummern in aufsteigender Reihenfolge der Anzahl der Seiten an, die der Suchserver für jede Anforderung findet

Um die logische Verknüpfung "ODER" zu kennzeichnen, wird das Symbol "| ", Und für die logische Verknüpfung" UND "- das Symbol"& ».

21. Für Gruppenoperationen mit Dateien werden Maxi-Dateinamen verwendet. Eine Maske ist eine Folge von Buchstaben, Zahlen und anderen Zeichen, die in Dateinamen zulässig sind und auch die folgenden Zeichen enthalten können:Das Symbol "?" Bedeutet genau ein beliebiges Zeichen.

Das Symbol * bedeutet eine beliebige Folge von Zeichen, einschließlich einer leeren Folge.

ki* .m *

a)kino. rm

b)rkino. mkv

c)kino. mp3

d)kino. m4 v

Bestimmen Sie, welcher der angegebenen Dateinamen mit der Maske übereinstimmt?ref.* d*

a)ref. doc

b)myref. rTF

in) noref.docx

g) referat.doc

22. WiederherstellenIPAdresse durch Fragmente. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der entsprechenden Reihenfolge kennzeichnetIPan die Adresse.

23. Ergänzen Sie den Ausdruck, um die richtige Aussage zu erhalten:"Ein Dokument, das mit einer Hypertext-Auszeichnungssprache erstellt wurde, hat normalerweise eine Erweiterung ..."

a).exe c).php

b)jpg d).html

Prüfung

"Informations- und Telekommunikationstechnologien"

4 Option

1. Geben Sie das Gerät an, mit dem der Computer mit dem Netzwerk verbunden werden soll:

a) Modem b) Maus c) Scanner d) Monitor

2. Der Informationsaustausch zwischen Computernetzwerken, die unterschiedliche Standards für die Darstellung von Informationen haben (Netzwerkprotokolle), erfolgt unter Verwendung von:

a) Host-Computer c) Gateways

b) E-Mail d) Dateiserver

3. Das Programm zum Anzeigen von Hypertextseiten heißt:

Server c) HTML

Protokoll d) Browser

4. Webseiten haben die Erweiterung:

a) *.htm b) *.exe c) *.txt g) *.web

5. Der FTP-Dienst im Internet dient folgenden Zwecken:

a) für fernbedienung technische Systeme

b) um den Betrieb von Newsgroups sicherzustellen

c) um das Funktionieren der E-Mail zu gewährleisten

d) um Dateien jeglichen Formats zu empfangen und zu übertragen

6. Hyperlinks auf einer Webseite können einen Übergang ...

nur innerhalb dieser Webseite

nur auf den Webseiten dieses Servers

zu jeder Webseite in dieser Region

zu jeder Webseite der Welt

7. Die Konfiguration (Topologie) des lokalen Computernetzwerks, in dem alle Workstations direkt mit dem Server verbunden sind, lautet:

a) Ring b) Reifen c) Mitte d) Stern

8. Routing Protocol (IP) bietet:

a) Aufteilen von Dateien in IP-Pakete während der Übertragung und Zusammenstellen von Dateien während des Empfangs

b) Übermittlung von Informationen vom sendenden Computer an den empfangenden Computer

c) Erhaltung mechanischer, funktioneller Parameter der physikalischen Kommunikation in einem Computernetzwerk;

d) Kontrolle der Datenübertragungseinrichtungen und Kommunikationskanäle

9. Die Tabelle zeigt die Abfragen an den Suchserver. Sortieren Sie die Abfragenummern in aufsteigender Reihenfolge

10. Welche Tags bestimmen die Größe des Headers?< p> p>

< imgsrc=” name”>

< körper> körper>

< h1> h1>

11. Die Kennung einer Internetressource hat die folgende Form: http://www.ftp.ru/index.html. Welcher Teil dieser Kennung gibt den Dateinamen an, der zum Übertragen der Ressource verwendet wird?

a)index b) ftp c) http d) html

12. Eine Telefonkonferenz ist:

a) Service für den Empfang und die Übertragung von Dateien jeglichen Formats

b) den Briefwechsel in globalen Netzwerken

c) das Erstellen, Empfangen und Übertragen von Webseiten

d) ein System zum Informationsaustausch zwischen Teilnehmern eines Computernetzwerks

a) Domainname

b) Homepage

c) URL

d) IP-Adresse

14. Die Datenrate über die ADSL-Verbindung beträgt 1024.000 Bit / s. Das Übertragen einer Datei über diese Verbindung dauerte 5 Sekunden. Bestimmen Sie die Dateigröße in Kilobyte.

15. Das Modem bietet:

a) Dämpfung des Analogsignals

b) Verstärkung des Analogsignals

c) Umwandlung eines Binärcodes in ein analoges Signal und umgekehrt

d) Umwandlung des Analogsignals in Binärcode

umwandlung von Binärcode in analoges Signal

16. Vervollständigen Sie den Ausdruck, um die richtige Aussage zu erhalten: "Ein mit dem Texteditor Notepad erstelltes Dokument hat normalerweise eine Erweiterung ..."

a).exe b)jpg c).txt d).htm

17. Wählen Sie die richtige E-Mail-Adresse

a)http@ mail. ru

b) Fofonov [email protected]

in) Kat.mail@ru

d)Katja@ mail_ ru

19. Die Datenübertragungsrate über die ADSL-Verbindung beträgt 128.000 Bit / s. Wie lange (in Sekunden) dauert es, eine 500-KB-Datei über diesen Kanal zu übertragen?

20. a)Petja schrieb die IP-Adresse des Schulservers auf ein Blatt Papier und steckte sie in seine Jackentasche. Petinas Mutter wusch versehentlich ihre Jacke mit einer Notiz. Nach dem Waschen fand Petja vier Fetzen mit Fragmenten einer IP-Adresse in seiner Tasche. Diese Fragmente sind durch die Buchstaben A, B, C und D gekennzeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der der IP-Adresse entsprechenden Reihenfolge angibt.

21. Für Gruppenoperationen mit Dateien werden Dateinamenmasken verwendet. Eine Maske ist eine Folge von Buchstaben, Zahlen und anderen Zeichen, die in Dateinamen zulässig sind und auch die folgenden Zeichen enthalten können:

Das Symbol "?" Bedeutet genau ein beliebiges Zeichen.

Das Symbol "*" bedeutet eine beliebige Folge von Zeichen, einschließlich einer leeren Folge.

Bestimmen Sie, welcher der angegebenen Dateinamen mit der Maske übereinstimmt *en?.* e

aber) end1.exe

b) end.eml

c)zen. exe

d)ende. exe

Bestimmen Sie, welcher der angegebenen Dateinamen mit der Maske übereinstimmt?ki* .m *

a)kino. rm

b)rkino. mkv

c)kino. mp3

d)kino. m4 v

22. Das globale Computernetz ist:

a) die Gesamtheit lokale Netzwerke und Computer, die sich über große Entfernungen befinden und in einem einzigen System verbunden sind

b) eine Gruppe von Computern, die über Informationsübertragungskanäle miteinander verbunden sind und sich im Gebäude befinden

c) ein System zum Informationsaustausch zu einem bestimmten Thema

d) Informationssystem mit Hyperlinks

23 . Unter welchen Bedingungen sollte im Internet nach Informationen über Blumen gesucht werden, die auf der Insel Taiwan oder Honshu wachsen (das Symbol | kennzeichnet die logische Verknüpfung "ODER" und das Symbol & die Verknüpfung "UND")?

a) Blumen & (Taiwan | Honshu)

b) Blumen & Taiwan & Honshu

c) Blumen | Taiwan | Honshu

g) Blumen & (Insel | Taiwan | Honshu)

Prüfung

"Informations- und Telekommunikationstechnologien"

5 Option

1. Das Modem ist:

a) Mailprogramm

b) Netzwerkprotokoll

c) Internet Server

d) technisches Gerät

2. Eine E-Mail-Adresse wird im Internet eingestellt:

[email protected]; Was ist der Top Level Domain Name?

aber) rub) mtu-net.ruin) Benutzernameg) mtu-net

3.

Eine Telefonkonferenz ist:

a) Service für den Empfang und die Übertragung von Dateien jeglichen Formats

b) das Erstellen, Empfangen und Übertragen von Webseiten

d) ein System zum Informationsaustausch zwischen Teilnehmern eines Computernetzwerks

4. Welcher Eintrag ist die E-Mail-Adresse?

a)Ivanov@ mail@ ru

b)S V Novikov@ yandex. ru

c)www_ Petr@ mail. ru

d)Rubik@ mail ru

5. Die Kennung einer Internetressource hat die folgende Form: http://www.ftp.ru/index.html. Welcher Teil dieser Kennung gibt an, dass es istwebSeite?

a) www b) ftp c) http d) html

6. Die Tabelle zeigt die Abfragen an den Suchserver. Geben Sie die Anforderungsnummern einabsteigende Reihenfolge Die Anzahl der Seiten, die der Suchserver für jede Anforderung findet.

7. Die Datenübertragung über eine ADSL-Verbindung dauerte 2 Minuten. Während dieser Zeit wurde eine Datei übertragen, deren Größe 3.750 KB beträgt. Bestimmen Sie die Mindestgeschwindigkeit (Bit / s), mit der eine solche Übertragung möglich ist.8. Auf dem Serverinfo.edu Datei befindetlist.doc Zugriff über Protokollftp . Fragmente der Adresse dieser Datei sind mit den Buchstaben a, b, c ... g codiert (siehe Tabelle). Notieren Sie die Folge dieser Buchstaben, die die Adresse der angegebenen Datei im Internet codiert.

ab

c

d

e

f

g

info

liste

://

.doc

ftp

.edu

/

9. Welchem \u200b\u200bTag fügt ein Bild hinzuHTML Dokument?

< titel> titel>

< imgsrc=” name”>

< html> html>

< br>

10. Mit Internet-Servern, die Dateiarchive enthalten, können Sie:

a) Laden Sie die erforderlichen Dateien herunter

b) E-Mail erhalten

c) an Telefonkonferenzen teilnehmen

d) Videokonferenzen durchführen

11. HTML (HYPER TEXT MARKUP SPRACHE)ist:

a) Expertensystem

b) Datenbankverwaltungssystem

c) Texteditor

d) Auszeichnungssprache der Webseite

12. Browser sind:

a) Netzwerkviren

b) Antivirensoftware

c) Übersetzer einer Programmiersprache

d) Webbrowser

13. Ein mit dem Internet verbundener Computer muss über Folgendes verfügen:

a) Domainname

b) Homepage

c) URL

d) IP-Adresse

14. Hypertext ist:

a) sehr großer Text

b) Text, in dem auf ausgewählte Links geklickt werden kann

c) Text, der auf einem Computer eingegeben wurde

d) Text, der eine große Schrift verwendet

15. Wie viele Sekunden benötigt ein Modem, das Nachrichten mit einer Geschwindigkeit von 14.400 Bit / s überträgt, um eine Nachricht von 225 KB zu übertragen?

16. Welche Tags erstellen einen Hyperlink zu anderen Dokumenten?

< imgsrc=” name”>

17. Die Datenrate über die ADSL-Verbindung beträgt 256.000 Bit / s. Das Übertragen einer Datei über diese Verbindung dauerte 2 Minuten. Bestimmen Sie die Dateigröße in Kilobyte.

18. Auf die Datei ftp.net auf dem Server txt.org wird über das http-Protokoll zugegriffen. Fragmente der Dateiadresse werden mit Buchstaben von A bis F codiert: A \u003d .net B \u003d ftp B \u003d: // Ã \u003d http Ä \u003d / Å \u003d .org Ж \u003d txt Notieren Sie sich die Reihenfolge dieser Buchstaben, die die Adresse der angegebenen Datei im Internet codieren.

19. Der Informationsaustausch zwischen Computernetzwerken mit unterschiedlichen Standards für die Darstellung von Informationen (Netzwerkprotokollen) erfolgt unter Verwendung von:

a) Host-Computer c) Amtsleitungen

b) E-Mail-Gateways

20. Die Tabelle zeigt die Abfragen an den Suchserver. Geben Sie die Anforderungsnummern einaufsteigende Reihenfolge Die Anzahl der Seiten, die der Suchserver für jede Anforderung findet.

21. WiederherstellenIPAdresse durch Fragmente. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der entsprechenden Reihenfolge kennzeichnetIPan die Adresse. 22. Für Gruppenoperationen mit Dateien werden Dateinamenmasken verwendet. Eine Maske ist eine Folge von Buchstaben, Zahlen und anderen Zeichen, die in Dateinamen zulässig sind und auch die folgenden Zeichen enthalten können:Das Symbol "?" Bedeutet genau ein beliebiges Zeichen.

Das Symbol "*" bedeutet eine beliebige Folge von Zeichen, einschließlich einer leeren Folge.

Bestimmen Sie, welcher der angegebenen Dateinamen mit der Maske übereinstimmt *o*.?*

a)autoexec. fledermaus c)debuggen. txt

b) command.comg) msdos.sys

Bestimmen Sie, welcher der angegebenen Dateinamen mit der Maske übereinstimmt *o*.?*

a)nofun. jpg c)witzig. jpg

b) ufunn.pasg) funny1.ppt

23. Die Tabelle zeigt die Abfragen an den Suchserver. Ordnen Sie die Anforderungsnummern in aufsteigender Reihenfolge der Anzahl der Seiten an, die der Suchserver für jede Anforderung findet

Um die logische Verknüpfung "ODER" zu kennzeichnen, wird das Symbol "| ", Und für die logische Verknüpfung" UND "- das Symbol"& ».

Prüfung

"Informations- und Telekommunikationstechnologien"

6 Option

1. Ein mit dem Internet verbundener Computer muss über Folgendes verfügen:

a) Domainname

b) Homepage

c) URL

d) IP-Adresse

2. Das globale Computernetz ist:

a) Eine Reihe von lokalen Netzwerken und Computern, die sich über große Entfernungen befinden und zu einem einzigen System verbunden sind

b) eine Gruppe von Computern, die über Informationsübertragungskanäle miteinander verbunden sind und sich im Gebäude befinden

c) ein System zum Informationsaustausch zu einem bestimmten Thema

d) Informationssystem mit Hyperlinks

3. HTML (Hyper TEXT MARKUP SPRACHE) ist:

a) Expertensystem

b) Datenbankverwaltungssystem

c) Texteditor

d) Auszeichnungssprache der Webseite

4. WWW Hypertext Viewer

a) Server b) Protokoll c) HTML d) Browser

5. Dan Email:Symbole Moskau ist:

a) Benutzername

b) Postprotokoll

c) Name des Anbieters

d) Bestimmungsort

6. Welche dieser Kommunikationsleitungen wird als "Superhighway" von Kommunikationssystemen angesehen, da sie einen sehr großen Informationsdurchsatz haben:

a) Glasfaserleitungen

b) Richtfunkleitungen

c) Telefonleitungen

d) Drahtleitungen

7. Der Informationsaustausch zwischen Computernetzwerken, die unterschiedliche Standards für die Darstellung von Informationen haben (Netzwerkprotokolle), erfolgt unter Verwendung von:

a) Host-Computer c) Amtsleitungen

b) E-Mail-Gateways

8. Die angegebene E-Mail-Adresse im Internet:

[email protected]; Wie lautet der Benutzername?

aber) rub) mtu-net.ruin) Benutzernameg) mtu-net

9.

Routing Protocol (IP) bietet:

a) Interpretation von Daten und deren Aufbereitung für die Benutzerebene

b) Übermittlung von Informationen vom sendenden Computer an den empfangenden Computer;

c) Kontrolle der Datenübertragungseinrichtungen und Kommunikationskanäle

d) Aufteilen von Dateien in IP-Pakete beim Übertragen und Zusammenstellen von Dateien beim Empfangen

10. Eine Reihe von Hardware- und Softwaretools, mit denen Computer Daten austauschen können:

a) Schnittstelle b) Backbone c) Computernetzwerk d) Adapter

11. Über eine ADSL-Verbindung wurde eine Datei mit einer Größe von 2500 kB für 40 s übertragen. Wie viele Sekunden dauert es, um eine 2750 KB-Datei zu übertragen.

12. Die Tabelle zeigt die Abfragen an den Suchserver. Ordnen Sie die Anforderungsnummern in aufsteigender Reihenfolge der Anzahl der Seiten an, die der Suchserver für jede Anforderung findet

Um die logische Verknüpfung "ODER" zu kennzeichnen, wird das Symbol "| ", Und für die logische Verknüpfung" UND "- das Symbol"& ».

13. In der Abfragesprache der Suchmaschine wird das Symbol „| ", Und für die logische Verknüpfung" UND "- das Symbol"& ».Der Suchserver hat automatisch eine Keyword-Tabelle für Websites eines bestimmten Netzwerksegments erstellt. Hier ist ein Fragment davon:

Wie viele Seiten werden auf Anfrage gefunden(Gitarre& Tastaturen) | Percussion auf Anfrage Gitarre | Tastaturen gefunden 400 Seiten, und für jede Abfrage Gitarre & Percussion und Keyboard & Percussion - 0 Seiten?

14. Die Datenübertragungsrate über die ADSL-Verbindung beträgt 128.000 Bit / s. Das Übertragen einer Datei über diese Verbindung dauerte 120 Sekunden. Wie groß ist die Datei in KB (geben Sie nur eine Zahl in das Formular ein)?

15. Auf dem Servernews.edu Datei befindetlist.txt Zugriff über Protokollftp . Fragmente der Adresse dieser Datei sind mit den Buchstaben A, B, C ... G codiert (siehe Tabelle). Notieren Sie sich die Folge dieser Buchstaben, die die Adresse der angegebenen Datei im Internet codiert

AB

C

D

E

F

G

nachrichten

.txt

/

ftp

liste

.edu

://

16. Eine Telefonkonferenz ist:

a) Service für den Empfang und die Übertragung von Dateien jeglichen Formats

b) ein System zum Informationsaustausch zwischen Teilnehmern eines Computernetzwerks

c) Informationssystem in Hyperlinks

d) das Erstellen, Empfangen und Übertragen von Webseiten

17. Welcher Eintrag ist die E-Mail-Adresse?

a)Kubok@ mail ru

b)S V Feloret@ yandex. ru

c)http_ Petr@ mail. ru

d)Popov@ mail@ ru

18. Browser sind:

a) Netzwerkviren

b) Antivirensoftware

c) Übersetzer einer Programmiersprache

d) Webbrowser

19. Welche Tags begrenzen den Inhalt?WebSeiten?

< imgsrc=” name”>

20. a) Die Abbildung zeigt Fragmente einer einzelnen IP-Adresse. Jedes der Fragmente ist durch einen der Buchstaben A, B, C, D gekennzeichnet. Stellen Sie die IP-Adresse aus diesen Fragmenten wieder her. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der der IP-Adresse entsprechenden Reihenfolge angibt.

b) Petja schrieb die IP-Adresse des Schulservers auf ein Blatt Papier und steckte sie in seine Jackentasche. Petinas Mutter wusch versehentlich ihre Jacke mit einer Notiz. Nach dem Waschen fand Petja vier Fetzen mit Fragmenten einer IP-Adresse in seiner Tasche. Diese Fragmente sind durch die Buchstaben A, B, C und D gekennzeichnet. Stellen Sie die IP-Adresse wieder her. Geben Sie in der Antwort die Buchstabenfolge an, die die Fragmente in der der IP-Adresse entsprechenden Reihenfolge angibt.

21. In der Tabelleanfragen an den Suchserver werden gestellt. Geben Sie die Anforderungsnummern einabsteigende Reihenfolge Die Anzahl der Seiten, die der Suchserver für jede Anforderung findet

22. Für Gruppenoperationen mit Dateien werden Dateinamenmasken verwendet. Eine Maske ist eine Folge von Buchstaben, Zahlen und anderen Zeichen, die in Dateinamen zulässig sind und auch die folgenden Zeichen enthalten können:Das Symbol "?" Bedeutet genau ein beliebiges Zeichen.

Das Symbol "*" bedeutet eine beliebige Folge von Zeichen, einschließlich einer leeren Folge.

Bestimmen Sie, wieoe der angegebenen Dateinamen entspricht der Maske *o*.?*

aber) amugec.batin) config.sys

b) pdikurs.comg) io.sys

Bestimmen Sie, wieoentspricht der angegebene Dateiname der Maske?v* de??.* t

aber) video.txtin) svedenija.dtt

b) command.comg) avtonomdelo.dot

23. Wie viele Sekunden benötigt ein Modem, das Nachrichten mit einer Geschwindigkeit von 28.800 Bit / s überträgt, um 100 Textseiten in 30 Zeilen mit jeweils 60 Zeichen zu übertragen, vorausgesetzt, jedes Zeichen ist mit 1 Byte codiert?