გამოყენება ანგარიში ადმინისტრატორს შეუძლია მნიშვნელოვანი ცვლილებები შეიტანოს სისტემაში: დააინსტალირეთ პროგრამები, დააკონფიგურიროთ უსაფრთხოება და ა.შ. სტანდარტულად, სტუმრებსა და უბრალო მომხმარებლის ანგარიშებს არ აქვთ ეს პრივილეგიები. უნებართვო შესვლისა და არასასურველი ცვლილებების თავიდან ასაცილებლად, ბევრი პაროლი იცავს ადმინისტრატორის ანგარიშს.

Windows 7-ში შესაძლებელია მომხმარებლის ანგარიშების შექმნა ადმინისტრატორის უფლებებით. გარდა ამისა, სისტემას სტანდარტულად აქვს ჩაშენებული ადმინისტრატორი, რომელიც არ არის ნაჩვენები მისასალმებელი ფანჯარაში და, როგორც წესი, წყვეტს მას სპეციფიკურ პრობლემებს. მაგრამ, ამ ჩანაწერისთვის პაროლი არ არის საჭირო.

როგორ გავარკვიოთ გადატვირთვის გარეშე

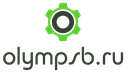

სამწუხაროდ, სტანდარტის გამოყენებით windows ინსტრუმენტები 7 შეუძლებელია პაროლის გარკვევა ადმინისტრატორის ანგარიშიდან. სტანდარტულად, ისინი ინახება დაშიფრული SAM ფაილებში. თუ პაროლი დაგავიწყდათ, მესამე მხარის პროგრამების გამოყენება მოგიწევთ. მაგრამ მათი დახმარებით თქვენ შეგიძლიათ იპოვოთ არც ისე რთული პაროლი, რომელიც შეიცავს ლათინური ასოებითა და რიცხვებით. ერთი პოპულარულია SAMinside. მისი უპირატესობებია რუსულენოვანი და ინტუიციური ინტერფეისი.

თუ სისტემაში არ გაქვთ წვდომა, პროცესი შემდეგია:

- ჩამოტვირთეთ და დააინსტალირეთ Windows XP Live CD USB flash drive - ის გახდება bootable;

- დააინსტალირეთ პროგრამა ჰაკინგისთვის;

- ჩატვირთეთ სისტემა Windows XP Live CD– დან;

- განახორციელეთ SAMinside პროგრამა;

- sAM და სისტემის ფაილების ექსპორტი (ისინი შეიცავს საჭირო ინფორმაცია) რეესტრიდან - ამისათვის დააჭირეთ ღილაკს გახსენით - C: WindowsSystem32config.

- შემდეგი, რჩება SAM ფაილების გაშიფვრა და ალბათ მათში გამოჩნდება სასურველი მნიშვნელობა.

აღსანიშნავია, რომ ნებისმიერი პროგრამა არ იძლევა ასი პროცენტით გაშიფვრის შესაძლებლობას. რაც უფრო რთული ან გრძელია პაროლი, მით უფრო რთულია კომუნალური მომსახურებები. ხშირად არის შემთხვევები, როდესაც მათი გამოყენება პაროლის გასარკვევად შეუძლებელია.

გადატვირთეთ Windows 7 ადმინისტრატორი

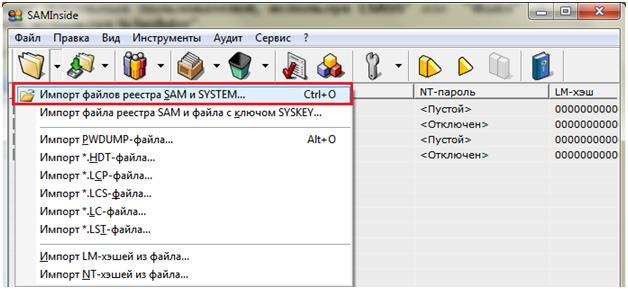

თუ დაგავიწყდათ პაროლი და მისი აღდგენის საშუალება არ გაქვთ, მაშინ უბრალოდ შეგიძლიათ მისი გადატვირთვა. ამისათვის გჭირდებათ სამონტაჟო დისკი Windows 7 ან სამონტაჟო ფლეშ დრაივი. მედიის ტიპი არ არის ფუნდამენტური და არანაირ როლს არ თამაშობს. სტანდარტულად, პირველი ჩატვირთვა არის მყარი დისკირომელზეც სისტემაა ჩაწერილი. ამიტომ, პირველ რიგში, თქვენ უნდა შეხვიდეთ BIOS- ში და მოწყობილობების დასაწყებად, პირველ რიგში, ინსტალაციის დისკი ან USB ფლეშ დრაივი გადაიტანეთ.

გადატვირთვის შესასრულებლად, ჩადეთ მედია კომპიუტერში და შეარჩიეთ სისტემის აღდგენა.

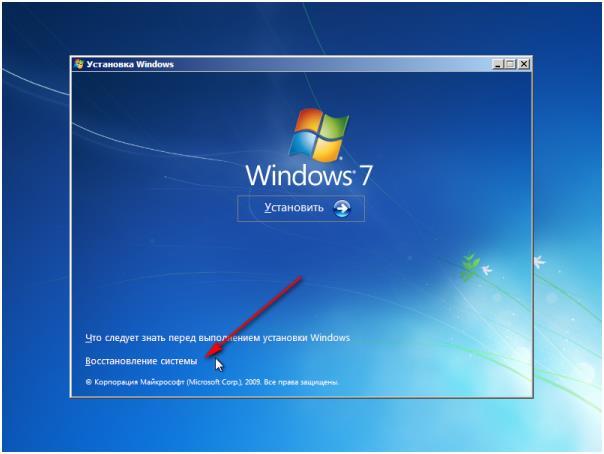

შემდეგ პროგრამა დაიწყებს ძებნას დამონტაჟებული ფანჯრები და მას შეუძლია გარკვეული დრო დასჭირდეს. ჩხრეკის შემდეგ დააჭირეთ "შემდეგი" და პარამეტრებში აირჩიეთ ბრძანების თარიღი.

შემდეგ პროგრამა დაიწყებს ძებნას დამონტაჟებული ფანჯრები და მას შეუძლია გარკვეული დრო დასჭირდეს. ჩხრეკის შემდეგ დააჭირეთ "შემდეგი" და პარამეტრებში აირჩიეთ ბრძანების თარიღი.

სტრიქონში უნდა ჩაწეროთ შემდეგი ბრძანება "კოპირება C: \\ Windows \\ System32 \\ sethc.exe C: \\". სტანდარტულად, დისკი C არის სისტემის დისკი, მაგრამ ყველა მომხმარებელს არ აქვს მასზე სისტემა, ასე რომ C- ს ნაცვლად უნდა მიუთითოთ სისტემის დანაყოფი.

ეს ბრძანება კოპირებს sethc.exe ფაილს. ის არის ის, ვინც აჩვენებს ფანჯარას, რომელიც გამოჩნდება, როდესაც თქვენ დააჭირეთ Shift ღილაკს ხუთჯერ. სტანდარტულად, ფაილი იწყებს გასაღებების დაჭიმვას, მაგრამ თქვენ შეგიძლიათ დააყენოთ ნებისმიერი სხვა მნიშვნელობა.

ახლა თქვენ უნდა შეცვალოთ ბრძანება ხუთჯერ დააჭირეთ Shift- ს. ჩვენ გვჭირდება ის, რომ შევიტანოთ არა წებოვანი გასაღებები, მაგრამ ბრძანების სტრიქონი. ამრიგად, მისი გახსნა შესაძლებელია, როდესაც სისტემა პაროლს ითხოვს.

ღია ბრძანების სტრიქონში ჩაწერეთ: "დააკოპირეთ C: \\ Windows \\ System32 \\ cmd.exe C: \\ Windows \\ System32 \\ sethc.exe". თუ ყველაფერი კარგადაა, მაშინ გამოჩნდება ეს შეტყობინება:

დახურეთ ხაზი და დააჭირეთ გადატვირთვას. ჩვენ კვლავ ვცვლით მოწყობილობების ჩატვირთვის წესს BIOS- ში და ისევ ვტვირთავთ. გადატვირთვის შემდეგ, საწყისი ეკრანი გამოჩნდება, რომელშიც გთხოვთ, შეიყვანოთ ანგარიში პაროლი. ჩვენ დააჭირეთ Shift ხუთჯერ და გვაქვს ბრძანება სწრაფი და მაქსიმალური წვდომით. მასში ვწერთ "წმინდა მომხმარებელი 12345". მომხმარებელი უნდა შეიცვალოს მომხმარებლის სახელით, ხოლო 12345 არის ახალი პაროლი ბუღალტრული აღრიცხვისგან.

დახურეთ ხაზი და დააჭირეთ გადატვირთვას. ჩვენ კვლავ ვცვლით მოწყობილობების ჩატვირთვის წესს BIOS- ში და ისევ ვტვირთავთ. გადატვირთვის შემდეგ, საწყისი ეკრანი გამოჩნდება, რომელშიც გთხოვთ, შეიყვანოთ ანგარიში პაროლი. ჩვენ დააჭირეთ Shift ხუთჯერ და გვაქვს ბრძანება სწრაფი და მაქსიმალური წვდომით. მასში ვწერთ "წმინდა მომხმარებელი 12345". მომხმარებელი უნდა შეიცვალოს მომხმარებლის სახელით, ხოლო 12345 არის ახალი პაროლი ბუღალტრული აღრიცხვისგან.

დახურეთ ბრძანება, შეიყვანეთ ახალი პაროლი და მშვიდად გადადით Windows- ში. თუ სასურველია, ახლა შეგიძლიათ პაროლიდან მთლიანად ამოიღოთ პაროლი.

ფლოპი დისკი

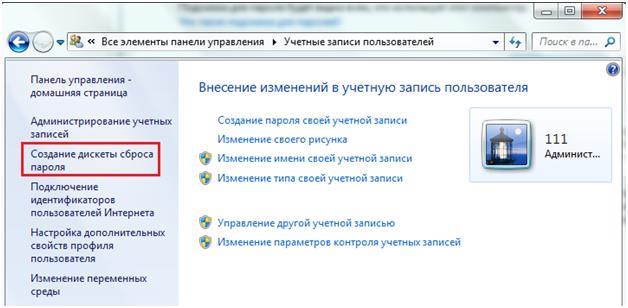

თუ პაროლს ხშირად დაივიწყებთ, წინასწარ შეგიძლიათ შექმნათ გადატვირთვის დისკი. ამისათვის გადადით პანელის პანელში, დააჭირეთ ღილაკს "მომხმარებლის ანგარიშები" და შეარჩიეთ ანგარიში, რომელსაც პაროლის დამახსოვრება სჭირდება.

ჩვენ ჩადეთ მოწყობილობა კომპიუტერში და მივუთითებთ მას. შემდეგი, პროგრამა მოგთხოვთ პაროლის შეყვანას. გარკვეული პერიოდის შემდეგ, გადატვირთვის დისკის შექმნა დასრულდება. ახლა მთავარია დისკის დაკარგვა არ არის.

ჩვენ ჩადეთ მოწყობილობა კომპიუტერში და მივუთითებთ მას. შემდეგი, პროგრამა მოგთხოვთ პაროლის შეყვანას. გარკვეული პერიოდის შემდეგ, გადატვირთვის დისკის შექმნა დასრულდება. ახლა მთავარია დისკის დაკარგვა არ არის.

ალტერნატიული მეთოდები

როგორც ერთ-ერთი ვარიანტი, შეგიძლიათ გაირკვეს დავიწყებული პაროლი უხეში ძალის გამოყენებით, ჩვეულებრივ, ადამიანი იყენებს ორ ან სამ კომბინაციას და თუ ეძებთ პაროლს თქვენი მოწყობილობისთვის, ეს მეთოდი შეიძლება იმუშაოს.

კიდევ ერთი გზა ძალიან ჰგავს ზემოთ აღწერილ გზას. მას ასევე სჭირდება ინსტალაციის დისკი / ფლეშ დრაივი, მაგრამ დროთა განმავლობაში ის მეტ დროს მიიღებს, საჭიროებს ჩარევას რეესტრში და მრავალ სხვადასხვა მოქმედებას. ბრძანების ხაზის საშუალებით, ყველაფერი მარტივად წყდება.

და ყველაზე კარდინალური გზა არის ინსტალაცია ვინდოუსის კომპიუტერი. რა თქმა უნდა, პაროლი არ ამოიცნობთ, მაგრამ სისტემაში სრულ წვდომას მიიღებთ. მართალია შენახული ფაილების გარეშე. სისტემის ნულიდან დაყენების შემდეგ, სტანდარტულად არ იქნება პაროლი.

როგორ აღვადგინოთ თქვენი Windows XP ანგარიშის პაროლი

დაგავიწყდათ Windows XP შესვლის პაროლი? ისე ხდება. მომხმარებლის შესვლის პაროლის აღდგენა ან გადატვირთვის მრავალი საშუალება არსებობს, მაგრამ მათზე წვდომა მხოლოდ მათგან შეგიძლიათ გამოიყენოთ გარე მედია. არსებობს ორი ძირითადი ტექნიკა:

- პაროლის აღდგენა უხეში ძალით;

- გადატვირთვის ან რბილი გადატვირთვა.

პირველი ვარიანტი ყოველთვის არ არის სწრაფი და მოსახერხებელი და არც ისე ეფექტური. ღირს ამის გამოყენება მხოლოდ მაშინ, როდესაც საჭიროა პაროლის გასარკვევად მისი შეცვლის გარეშე. მაგალითად, თუ ანგარიში, რომელშიც შესული ხართ, არ არის თქვენი. ყველა დანარჩენ შემთხვევაში პაროლის შენახვა აზრი არ აქვს, უფრო მარტივი და სწრაფია მისი ახლის გადატვირთვა და მინიჭება.

სად ინახავს Windows XP ანგარიშის პაროლები? ძირითადი ნაწილი - სპეციალურ საცავში - ბაზა, რომელიც უკავშირდება რეესტრს. იგი მდებარეობს C: Windowssystem32configSAM ფაილში (გაფართოების გარეშე). უბრალოდ შეუძლებელია იქიდან ერთი პაროლის ამოღება, რადგან ისინი ინახება ჰაში თანხების სახით, ანუ დაშიფრულია. Hashing პროცესი არის შეუქცევადი, მაგრამ იცის პაროლის hash, ის შეიძლება გამოითვალოს მეთოდების გამოყენებით უხეში ძალის მეთოდის საფუძველზე. რამდენი ხანი მიიღებს ამ პროცესს, პაროლის სირთულეზეა დამოკიდებული. შედარებით მარტივი - რიცხვების ან ცნობილი სიტყვების ერთობლიობის სახით, სწრაფად შეირჩევიან. რთული - ალფანუმერული კომბინაციები, ზოგჯერ ამ მეთოდის ამოცნობა შეუძლებელია. პირიქით, მას შეუძლია მიიღოს საკმარისი დრო.

პაროლის დაბლოკვა (შერჩევა)

როგორც ვთქვით, ეს მეთოდი საშუალებას გაძლევთ გაიგოთ პაროლი მისი შეცვლის გარეშე. თუ საკმარისი დრო გაქვთ, შეგიძლიათ გამოიყენოთ შემდეგი ინსტრუმენტები:

- პროაქტიული პაროლის აუდიტორი დეველოპერისგან Elcomsoft;

- Lcp Lcpsoft– დან;

- SAMinside InsidePro პროგრამისგან.

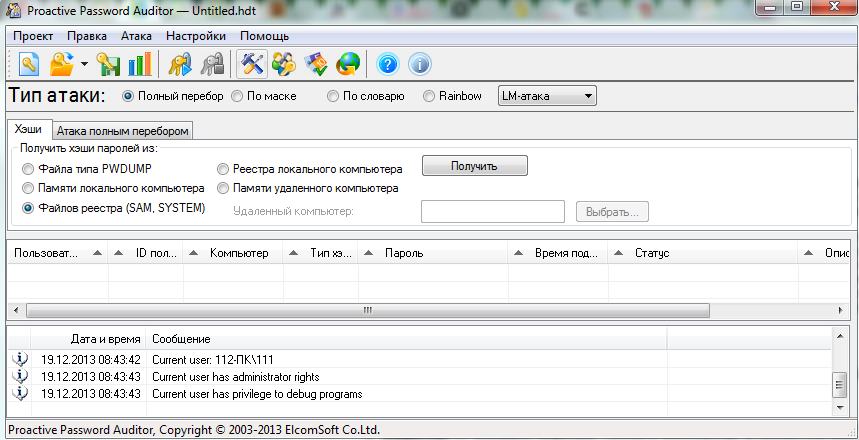

პროაქტიული პაროლის აუდიტორი

საცდელი პერიოდის გაზიარების პროგრამულ უზრუნველყოფას მხოლოდ ადგილობრივი ან დისტანციური კომპიუტერის საშუალებით შეგიძლიათ აირჩიოთ მარტივი პაროლები. მხარს უჭერს. სანამ დაიწყებთ, პროგრამაში უნდა შემოიტანოთ ანგარიშის მაღაზია.

პროაქტიული პაროლის აუდიტორი ახორციელებს ჰაკერების რამდენიმე მეთოდს: სხვადასხვა ტიპის ჰეშების საშუალებით, ლექსიკონის საშუალებით, ნიღბით, უხეში ძალით და ა.შ. პროგრამის გამოყენებით მარტივია. მისი ინტერფეისი ინტუიციურია გამოუცდელი "ჰაკერისთვის". ჩაშენებული დახმარებაა.

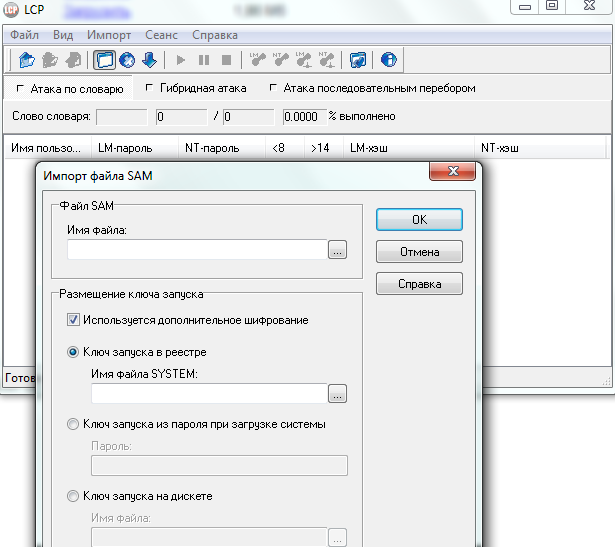

Lcp

ძლიერი, უფასო ინსტრუმენტი რუსული ენის ინტერფეისით. წინა კომუნალური კომპანიის მსგავსად, იგი მუშაობს ადგილობრივ ან დისტანციური კომპიუტერი (მეშვეობით ადგილობრივი ქსელი) სრულად უჭერს მხარს Windows XP- ს.

იგი მუშაობს სხვადასხვა ტიპის ჰაშიში და იყენებს სამი განსხვავებული ჰაკერების ტექნიკას: უხეში ძალა, ლექსიკონის შეტევა (ლექსიკიდან თითოეული სიტყვის ჰაში გამოანგარიშება და მისი პაროლის ჰაშის შედარება) და ჰიბრიდული ლექსიკონის შეტევა (ჰეშების გაანგარიშებისას, სხვა სიმბოლოებს ემატება ლექსიკონის სიტყვები).

პროგრამა მოწოდებულია დოკუმენტურად რუსულ ენაზე.

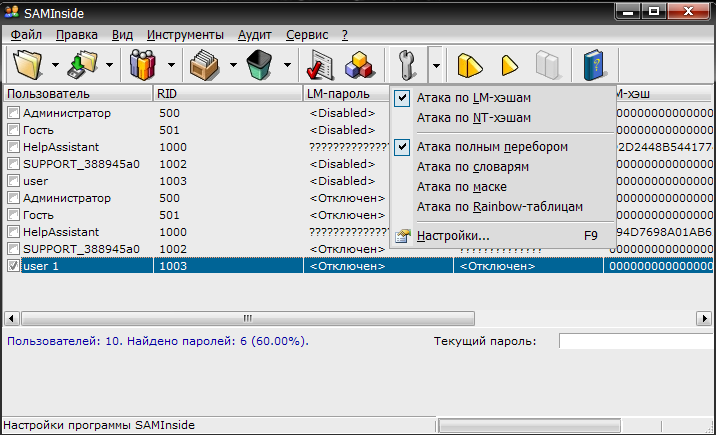

SAMinside

უფასო პროგრამა, საცდელი ვერსიით, ასევე ფუნქციონალურია. შედის პროგრამაში ჩატვირთვის დისკი for - Alkid Live CD.

SAMinside- ის გამოყენებით პაროლის გაძარცვამდე, აუცილებელია ადგილობრივი აპარატის ანგარიშის საცავის იმპორტი ფაილის მენიუდან. პროგრამას შეუძლია იმუშაოს სხვადასხვა ტიპის ფაილებთან, რომლებშიც ინახება hashed პაროლები. ასევე არსებობს ჰაკერების რამდენიმე მეთოდი: ლექსიკონი, უხეში ძალა, ნიღაბი და ცისარტყელის მაგიდები. მეთოდის არჩევანი ხორციელდება Wrench ან Audit მენიუდან.

SAMinside- ის მართვა ინტუიციურია. კომუნალურ მომსახურებასთან მუშაობა ხორციელდება სამ ეტაპზე:

- მონაცემთა ბაზის იმპორტი;

- საცავში ანგარიშის ძებნა;

- ჰაკერების მეთოდის შერჩევა და, შესაბამისად, მისი ამოქმედება.

ჩაშენებული დახმარების ფაილია.

განაახლეთ და დაავალეთ ახალი პაროლი

პაროლის გარკვევა ვერ მოხერხდა, მაგრამ კიდევ არის საჭირო Windows XP– ის შეყვანა? ამ შემთხვევაში, დამავიწყდა - არ დამვიწყებია, რჩება მხოლოდ ძველი პაროლის გადატვირთვა და ახლის შექმნა. ამისათვის ასევე არსებობს ინსტრუმენტები, მაგრამ შეგიძლიათ გამოიყენოთ ჩვეულებრივი ბრძანება windows სიმებიანი, რაც, ჩვენი აზრით, დატვირთული იქნება სისტემაში შესვლამდე.

პაროლის გადატვირთვისთვის კიდევ ბევრი პროგრამა არსებობს, ვიდრე დაბზარული, და მათ ყველას აქვთ მსგავსი ფუნქციონალური ფუნქციები. მათი არჩევანი, როგორც ამბობენ, გემოვნების საკითხია. ჩვენ, რადგან Alkid Live CD– ს ჩატვირთვის შესაძლებლობა გვაქვს, ჩვენ ვისარგებლებთ მასზე.

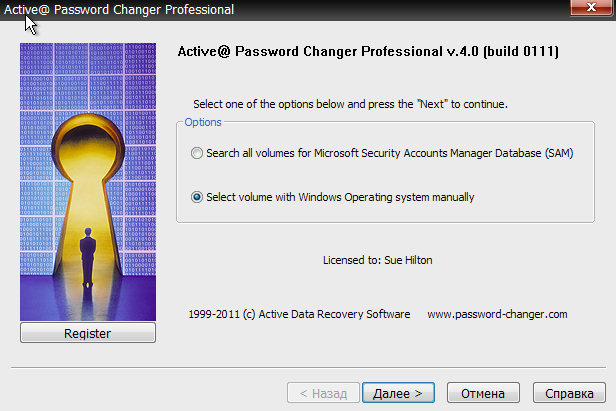

აქტიური პაროლის შეცვლა

ერთ-ერთი ასეთი კომუნალური. ძალიან მარტივი მართვა, გამოსაყენებლად უბრალოდ შეარჩიეთ თქვენი ანგარიში სიიდან და მიჰყევით ოსტატის მითითებებს.

საჭირო მონაცემების ძებნა ავტომატურად ხორციელდება. "შემდეგი" დაწკაპუნებით თქვენ მხოლოდ უნდა დარწმუნდეთ, რომ შესული ხართ (თქვენს მყარ დისკზე Windows საქაღალდე) და შეარჩიეთ თქვენი ანგარიში. რჩება "მომხმარებლის ამ პაროლის გასუფთავება" და დააჭირეთ "გამოიყენეთ ცვლილებები".

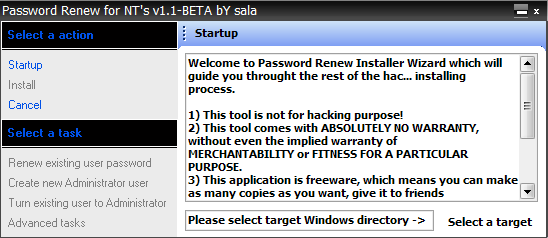

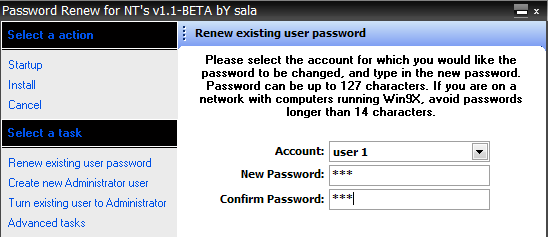

პაროლის განახლება NT- სთვის

არანაკლებ მარტივი, ვიდრე წინა. პაროლის გადატვირთვისთვის კომუნალური მუშაობის დაწყების შემდეგ, შედით Windows XP - დააჭირეთ ღილაკს "აირჩიეთ სამიზნე" და გადადით Windows Explorer windows საქაღალდე მყარ დისკზე.

შემდეგი, დააჭირეთ ღილაკს "არსებული მომხმარებლის პაროლის განახლება" მარცხენა პანელში. აირჩიეთ სიიდან მომხმარებელი. შეიყვანეთ ახალი პაროლი და გაიმეორეთ ის "დაადასტურეთ პაროლი" ველში. დაადასტურეთ თქვენი ჩანაწერი. შეიცვლება Windows შესვლის პაროლი.

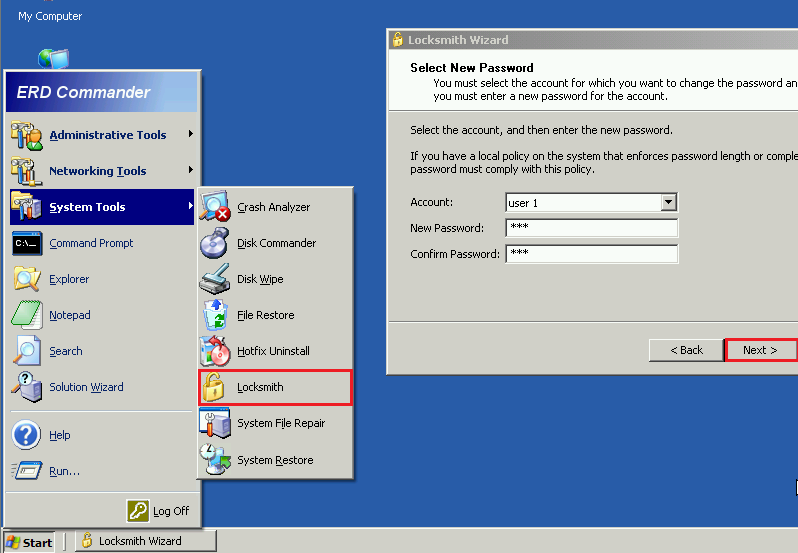

ERD Commander 5.0

თუ უნივერსალური დრაივი გაქვთ აღდგენის ფანჯრები XP - ERD Commander 5.0, ასევე შეგიძლიათ აღადგინოთ პაროლის დაცვა თქვენი ანგარიშის შეყვანის გარეშე. ამისათვის "მენიუდან" - "სისტემური ინსტრუმენტები" მენიუდან აირჩიეთ " ჩამკეტი«.

"ანგარიშის" სიაში შეარჩიეთ სასურველი ანგარიში, შეიყვანეთ და დაადასტურეთ ახალი პაროლი.

ბრძანების სტრიქონი

ბრძანების სტრიქონის გაშვება Windows XP– ის დაწყებამდე, თქვენ უნდა შეასრულოთ ცოტა მეტი მოქმედება. ეს ვარიანტი თქვენთვის შესაფერისია, თუ თქვენ არ გაქვთ რაიმე ხელთ, გარდა სხვა Windows- ისა, რომელ ვერსიაზე არის დაინსტალირებული იგივე კომპიუტერი ან bootable Live CD ”Windows Portable Edition”. ეს მეთოდი, ისევე როგორც წინა, არ მოგაწვდით დავიწყებულ პაროლს - თქვენ მხოლოდ მისი შეცვლა შეგიძლიათ.

Live CD– დან ჩატვირთვის შემდეგ, პირველი რაც უნდა გააკეთოთ, არის ის, რომ შეცვალოთ რაღაც windows რეესტრი XP - ის, სადაც გსურთ პაროლის აღდგენა.

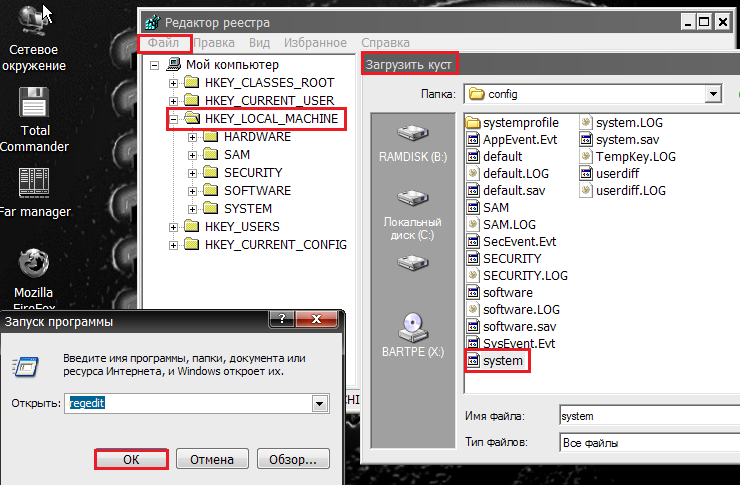

- დაიწყეთ რეესტრის რედაქტორი: დააჭირეთ windows კლავიშები და R, პროგრამის "გაშვების" ხაზის "გახსნის" სტრიქონში, შეიყვანეთ ბრძანება regedit და დააჭირეთ ღილაკს OK.

- Regedit- ის ფანჯრის მარცხენა მხარეს აირჩიეთ HKEY_LOCAL_MACHINE განყოფილება, გახსენით ფაილის მენიუ და დააჭირეთ ჩამოტვირთვა Hive.

- გახსენით C: WindowsSystem32configSYSTEM ფაილი (გაფართოების გარეშე) Explorer- ის საშუალებით.

- მიეცით ბუჩქს ნებისმიერი სახელი და გახსენით. მონიშნეთ განყოფილება "დაყენება" (ფანჯრის მარცხენა მხარეს).

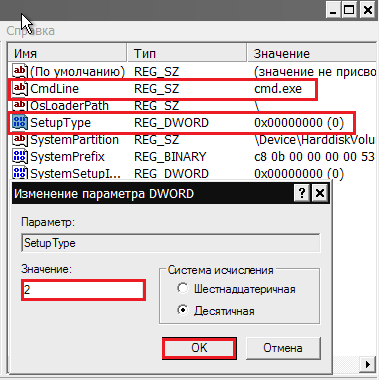

- შემდეგი, ფანჯრის მარჯვენა მხარეს, შეცვალეთ ორი პარამეტრის მნიშვნელობა (დააჭირეთ მარჯვენა ღილაკს ამ პარამეტრზე და აირჩიეთ "შეცვლა"): კმდლაინი on cmd.exe, და SetypType on 2 .

- გადმოტვირთეთ ბუში ფაილის მენიუდან და ჩატვირთეთ Windows XP.

- ბრძანების ხაზში, რომელიც იხსნება პაროლის შეყვანის ფანჯრის ნაცვლად, შეიყვანეთ ბრძანება წმინდა მომხმარებელიმაგალითად:

სად - მომხმარებლის ანგარიში (რუსული სიმბოლოები და სიტყვები ფართებით არის დაწერილი ციტატებით), და - ახალი პაროლი.

- შესვლის შემდეგ, არ უნდა დაგვავიწყდეს, რომ შეცვალოთ რეესტრის მნიშვნელობები წინაზე. ყველაფერი მზად არის.

ჩვენ ვამატებთ პრივილეგიებს სისტემის პიჯაკებზე, რომელიც იყენებს KiTrap0d sploit- ს, ასევე ვრცელდება ადმინისტრაციული პაროლი PWdump და L0phtCrack გამოყენებით.

ამრიგად, მე აგიხსნით საკითხის არსს. წარმოიდგინეთ ძალიან ნაცნობი სიტუაცია (სტუდენტებისა და მდივნებისთვის): ადმინისტრატორის ანგარიში ჩაკეტილი ხელებიდან იბლოკება პაროლით, ხოლო ჩვენ რეგულარულ (სტუმართან) ანგარიშზე ვართ. პაროლის ცოდნის გარეშე ან ადმინისტრატორის უფლებების გარეშე, ჩვენ ვერ შეგვიძლია ავიწროვოთ ადმინისტრატორი (მაგალითად, "C: \\ მომხმარებლები \\ admin" - წვდომაზე უარი თქვა), ჩვენ ვერ შევცვლით პროგრამის ფაილებს და Windows საქაღალდეებს ... - მაგრამ ნამდვილად გვჭირდება ეს! რა უნდა გააკეთოს

1. KiTrap0D სამუდამოდ! - სისტემის პრივილეგიების გაზრდა

2010 წლის დასაწყისში, ჰაკერმა ტ. ორმანდიმ გამოაქვეყნა 0-დღიანი დაუცველობა, რამაც შეიძლება პრივილეგიები აამაღლა ნებისმიერში windows ვერსიები. ამ გაყოფას უწოდეს KiTrap0d და მიმდინარე ანტივირუსული მონაცემთა ბაზებში მოცემულია Win32.HackTool ტიპის („ჰაკერების ინსტრუმენტი“).

დაუცველობის აღწერის შესახებ შეგიძლიათ წაიკითხოთ ხელიდან: http://archives.neohapsis.com/archives/fulldisclosure/2010-01/0346.html

ასე რომ, გამორთეთ ანტივირუსული (კარგად, თქვენ ენდობით მე!). შემდეგ, ჩემს დოკუმენტებს ჩამოვტვირთავ https://www.box.net/shared/1hjy8x6ry3 (nagits პაროლი - ისე, რომ ანტივირუსს არ გეფიცები) ან ვეძახი ტავი ორმანდს საიტზე http://exploit-db.com. შედგენილი გაყოფილი მოიცავს 2 ფაილს: vdmexploit.dll ბიბლიოთეკა და vdmallowed.exe შესრულებადი. Exe-shnik- ზე დაჭერით იგი იწყება და cmd.exe ბრძანების სტრიქონი იხსნება NT AUTHORITY \\ SYSTEM სისტემის პრივილეგიებით!

ახლა კი, როგორც ამბობენ, დროშა თქვენს ხელშია! ამ უფლებებით, შეგიძლიათ კოპირდეთ თქვენთვის საჭირო ფაილები, შეიტყოთ ღირებული ინფორმაცია ...

2. ჩვენ ვსწავლობთ ადმინისტრატორის ანგარიშის პაროლს

... მაგრამ მაინც ბევრად უფრო სასარგებლო იქნება ადმინისტრაციული პაროლის გასარკვევად.

Windows ანგარიშის პაროლები ინახება ჰესტების სახით სპეციალურ რეესტრის ფილიალებში HKLM \\ SAM და HKLM \\ SECURITY და ადმინისტრატორებზეც კი უარი ეთქვა. შესაბამისი უსაფრთხოების ანგარიშის მენეჯერის მონაცემთა ბაზის ფაილები განთავსებულია% SystemRoot% \\ system32 \\ კონფიგურაციის საქაღალდეში SAM და SYSTEM ფაილებში, მაგრამ მათი კოპირება უბრალოდ არ მუშაობს. ამიტომ, ეს იმდენად მნიშვნელოვანია, რომ ჩვენ ვიღებთ ზუსტად სისტემის უფლებებს.

ვისაუბრებთ ცნობილი პაროლის მოპოვების ორ მიდგომზე. ერთი შეშფოთებაა, როგორც თქვენ ალბათ მიხვდით, რეესტრი - პაროლის ნაგავსაყრელი. მეორე მიდგომა, როგორც კაპიტანი გვირჩევს აშკარად, არის SAM ფაილის მოპოვება.

2. მეთოდი 1. პაროლები გადააგდოთ

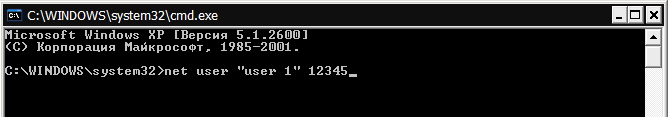

ჩვენ გამოვიყენებთ საკმაოდ ცნობილ pwdump პროგრამას, რომელსაც შეგიძლიათ ჩამოტვირთოთ ჩემი დოკუმენტებიდან https://www.box.net/shared/9k7ab4un69 (პაროლი ნაგავი). გადახვიდეთ cmd.exe ბრძანების ხაზზე სისტემის უფლებებით და აწარმოე pwdump.

ბრძანებაზე

C: \\ pwdump.exe localhost\u003e C: \\ pass_dump.txtპროგრამა ხელს შეუწყობს ფაილში შესულ პაროლს.

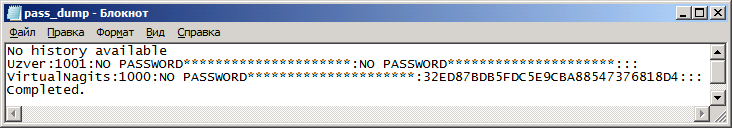

მაგალითად, pass_dump.txt შეიძლება ასე გამოიყურებოდეს:

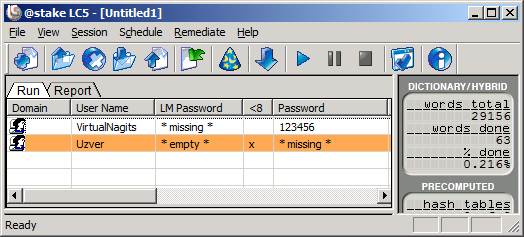

არ არის ხელმისაწვდომი ისტორია Uzver: 1001: NO PASSWORD ***********************: NO PASSWORD ***************** **** ::: ვირტუალურიNagits: 1000: NO PASSWORD **********************: 32ED87BDB5FDC5E9CBA88547376818D4 ::: დასრულებულია.

ჩანს, რომ უზვარი - რეგულარული მომხმარებელიარ არის დაცული პაროლი, ხოლო VirtualNagits არის ადმინისტრატორი და მისი პაროლის ჰასტი მოცემულია.

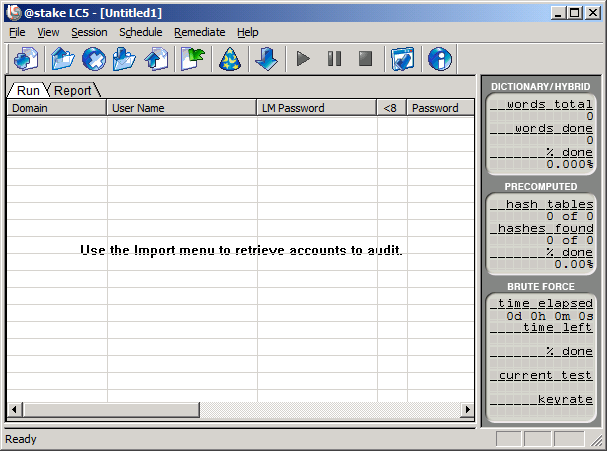

მაგალითად, მე გამოვიყენებ l0phtcrack პროგრამას. ჩამოტვირთეთ საზიარო პროგრამა www.l0phtcrack.com/.

Windows NT 3.1 – დან (1993 წლის 27 ივლისი) დაწყებული პაროლები ინახება ე.წ. NTLM ჰაში. სამწუხაროდ, l0phtcrack პროგრამა დათანხმდება NTLM ჰეშების შეტევაზე მხოლოდ პროგრამის პროდუქტის შეძენის რეგისტრაციის შემდეგ. სხვათა შორის, ინსტალაცია უნდა დაიწყოს ადმინისტრატორის უფლებებით - ყოველ შემთხვევაში. ამიტომ ინსტალაციის ფაილი აწარმოებს ქვეშ cmd.exe სისტემის პრივილეგიებიდან.

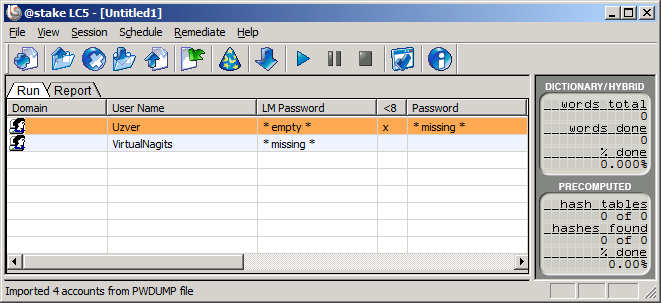

ასე რომ, მე დავამონტაჟე და დავარეგისტრირე l0phtcrack v5.04 და pass_dump.txt:

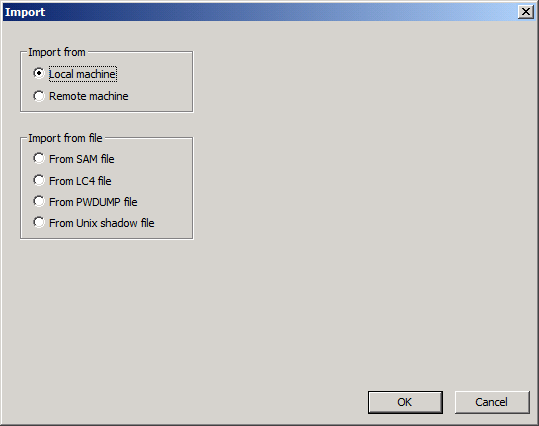

L0phtcrack პროგრამაში დააჭირეთ იმპორტის ღილაკს:

აირჩიეთ იმპორტი PWDUMP ფაილიდან (PWDUMP ფაილიდან), მიუთითეთ ჩვენი pass_dump.txt.

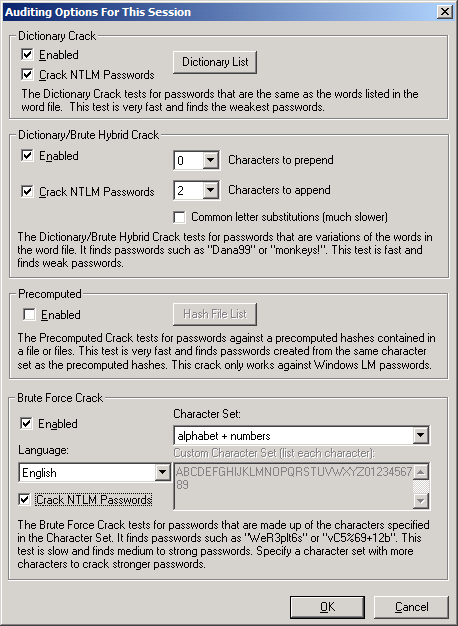

ახლა თქვენ უნდა გაითვალისწინოთ NTLM პაროლების ჰაკერირება პარამეტრებში:

დაადასტურეთ შერჩევა OK- ით და დააჭირეთ დასაწყისი აუდიტს.

არსებობს! ადმინისტრატორის ინტელექტუალური პაროლი "123456" მიიღება!

2. მეთოდი 2. მიიღეთ პაროლები SAM ფაილიდან.

ზოგადად, SAM ფაილის კოპირება არ შეგიძლიათ C: \\ windows \\ system32 \\ config \\ SYSTEM- ის ნებართვების პირობებშიც კი, რადგან ისინი "სხვა პროგრამით არიან დაკავებულნი". დავალების მენეჯერი არ დაეხმარება, რადგან იმ შემთხვევაშიც კი, თუ თქვენ ნახავთ დამცველს, რომელიც პასუხისმგებელია უსაფრთხოების ანგარიშის მენეჯერის პროცესზე, ვერ შეასრულებთ ამას, რადგან ეს არის სისტემა. ძირითადად, ისინი კოპირებულია დისკზე, ამ შემთხვევაში ჩვენ ადმინისტრატორის უფლებებიც კი არ გვჭირდება. მაგრამ ხშირად ხელში არ არსებობს LiveCD ...

ეს ძალიან კარგად არის აღწერილი საიტზე.