აპარატურის დაცვის მეთოდები მოიცავს სხვადასხვა მოწყობილობას ოპერაციის პრინციპის შესაბამისად, ტექნიკური დიზაინის შესაბამისად, რომელიც ახორციელებს ინფორმაციის წყაროების გამჟღავნების, გაჟონვისა და უნებართვო წვდომისგან დაცვას. ასეთი ხელსაწყოები გამოიყენება შემდეგი ამოცანებისთვის:

- მონაცემთა გაჟონვის ხაზების იდენტიფიკაცია სხვადასხვა შენობაში და დაწესებულებაში

- გაჟონვის ხაზების არსებობის ღონისძიებების უზრუნველყოფის ტექნიკური მეთოდების სპეციალური სტატისტიკური კვლევების განხორციელება

- მონაცემთა გაჟონვის ხაზების ლოკალიზაცია

- მონაცემთა წყაროებთან ურთიერთქმედება

- ჯაშუშობის კვალის ძებნა და აღმოჩენა

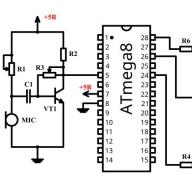

აპარატურის კლასიფიკაცია შესაძლებელია ფუნქციონირების მიხედვით, გამოვლენის, გაზომვის, ძიების, პასიური და აქტიური საწინააღმდეგო ღონისძიებებად. ასევე, თანხები შეიძლება დაიყოს გამოყენების მარტივად. მოწყობილობის დეველოპერები ცდილობენ გაამარტივონ მოწყობილობაზე მუშაობის წესი ჩვეულებრივი მომხმარებლებისთვის. მაგალითად, ტიპის IP ელექტრომაგნიტური გამოსხივების ინდიკატორთა ჯგუფი, რომლებსაც აქვთ შემომავალი სიგნალების დიდი სპექტრი და დაბალი მგრძნობელობა. ან რადიო სანიშნეების აღმოჩენისა და ადგილმდებარეობის დასადგენად, რომლებიც შექმნილია რადიო გადამცემების, სატელეფონო სანიშნეების ან ქსელის გადამცემების დასადგენად. ან კომპლექსი დელტა ახორციელებს:

- მიკროფონების ადგილმდებარეობის ავტომატური პოვნა გარკვეული ოთახის სივრცეში

- კომერციულად ხელმისაწვდომი უკაბელო მიკროფონებისა და სხვა გამოსხივებული გადამცემების ზუსტი აღმოჩენა.

საძიებო ტექნიკა შეიძლება დაიყოს მონაცემთა მოპოვებისა და გაჟონვის ხაზების გამოკვლევის მეთოდებად. პირველი ტიპის მოწყობილობები კონფიგურირებულია ისე, რომ უკვე განხორციელებული ხელშემშლელი მოწყობილობები ლოკალიზდეს და მოძებნონ, ხოლო მეორე ტიპის მონაცემების გაჟონვის ხაზების იდენტიფიცირება ხდება. იმისათვის, რომ გამოიყენოთ პროფესიონალური საძიებო მოწყობილობა, საჭიროა მრავალი მომხმარებლის კვალიფიკაცია. როგორც ტექნოლოგიის ნებისმიერ სხვა დარგში, მოწყობილობის მრავალფეროვნება იწვევს მისი ინდივიდუალური პარამეტრების შემცირებას. სხვა თვალსაზრისით, არსებობს მრავალი განსხვავებული მონაცემთა გაჟონვის ხაზი მათი ფიზიკური ბუნებით. მაგრამ მსხვილ საწარმოებს შეუძლიათ შეიძინონ როგორც პროფესიონალური ძვირადღირებული აღჭურვილობა, ასევე კვალიფიციური თანამშრომლები ამ საკითხებისთვის. და ბუნებრივია, ასეთი ტექნიკა უკეთესად იმუშავებს რეალურ პირობებში, ანუ გაჟონვის არხების იდენტიფიცირება. მაგრამ ეს არ ნიშნავს, რომ არ გჭირდებათ მარტივი, იაფი საძიებო საშუალებების გამოყენება. ასეთი ხელსაწყოები მარტივია გამოსაყენებლად და ისევე კარგად შეასრულებს დაჩქარებულ სპეციალურ დავალებებს.

აპარატურა ასევე შეიძლება გამოყენებულ იქნას კომპიუტერის ცალკეულ ნაწილებზე, პროცესორზე, შემთხვევითი წვდომის მეხსიერებაზე, გარე მეხსიერების მოწყობილობებზე, I / O კონტროლერებზე, ტერმინალებზე და ა.შ. პროცესორების დასაცავად ხორციელდება კოდების სიჭარბე - ეს არის დამატებითი ბიტების შექმნა მანქანების ინსტრუქციებში და სარეზერვო ბიტები პროცესორების რეგისტრებში. RAM– ის დასაცავად ხორციელდება საზღვრებსა და ველებზე წვდომის შეზღუდვა. პროგრამების ან ინფორმაციის კონფიდენციალურობის დონის მითითებით, გამოიყენება დამატებითი კონფიდენციალურობის ბიტები, რომელთა დახმარებითაც ხორციელდება პროგრამებისა და ინფორმაციის კოდირება. RAM– ში მონაცემები მოითხოვს დაცვას თაღლითობისგან. წაშლის სქემა გამოიყენება ნარჩენი ინფორმაციის წაკითხვისას RAM– ში მათი დამუშავების შემდეგ. ეს სქემა წერს სიმბოლოების განსხვავებულ თანმიმდევრობას მთლიანი მეხსიერების ბლოკში. ტერმინალის იდენტიფიკაციისთვის გამოიყენება გარკვეული კოდების გენერატორი, რომელიც გამაგრებულია ტერმინალის მოწყობილობაში და მიერთების შემთხვევაში, იგი მოწმდება.

აპარატურის მონაცემთა დაცვის მეთოდებია სხვადასხვა ტექნიკური ხელსაწყოები და სტრუქტურები, რომლებიც იცავს ინფორმაციას გაჟონვისგან, ინფორმაციის გამჟღავნებისგან და ხელის შეშლისგან.

პროგრამული უზრუნველყოფის დაცვის მექანიზმები

თავდასხმის მიერ სამუშაო სადგურის დაცვის სისტემები ძალიან განსხვავებულია და კლასიფიცირებულია:

- დაცვის მეთოდები თავად გამოთვლილ სისტემაში

- პირადი დაცვის მეთოდები, რომლებიც აღწერილია პროგრამული უზრუნველყოფით

- უსაფრთხოების მეთოდები მონაცემთა მოთხოვნით

- აქტიური / პასიური დაცვის მეთოდები

ამ კლასიფიკაციის შესახებ დეტალები შეგიძლიათ იხილოთ ნახ. 1-ში.

სურათი 1

ინფორმაციის პროგრამული უზრუნველყოფის განხორციელების სფეროები

სფეროები, რომლებიც გამოიყენება ინფორმაციის უსაფრთხოების განსახორციელებლად:

- ასლის დაცვა

- დაცვა თაღლითობისგან

- ვირუსისგან დაცვა

- საკომუნიკაციო ხაზების დაცვა

თითოეული მიმართულებისთვის შეგიძლიათ გამოიყენოთ მრავალი მაღალი ხარისხის პროგრამული პროდუქტი, რომლებიც ბაზარზეა. ასევე, პროგრამულ უზრუნველყოფას შეიძლება ჰქონდეს ფუნქციური ვარიაციები:

- სამუშაოზე კონტროლი და მომხმარებელთა რეგისტრაცია და ტექნიკური საშუალებები

- არსებული ტექნიკის, მომხმარებლებისა და ფაილების იდენტიფიკაცია

- კომპიუტერული ოპერაციული რესურსებისა და მომხმარებლის პროგრამების დაცვა

- მონაცემთა დამუშავების სხვადასხვა რეჟიმის მომსახურება

- მონაცემთა განადგურება სისტემის ელემენტებში გამოყენების შემდეგ

- დარღვევების შემთხვევაში სიგნალიზაცია

- დამატებითი პროგრამები სხვა მიზნებისთვის

პროგრამული უზრუნველყოფის დაცვის სფეროები იყოფა მონაცემთა დაცვაში (მთლიანობის დაცვა / კონფიდენციალობა) და პროგრამული დაცვა (ინფორმაციის დამუშავების ხარისხის განხორციელება, არსებობს სავაჭრო საიდუმლოება, თავდამსხმელისთვის ყველაზე დაუცველი). ფაილებისა და აპარატურის იდენტიფიკაცია ხორციელდება პროგრამულ უზრუნველყოფაში, ალგორითმი ემყარება სისტემის სხვადასხვა კომპონენტის სარეგისტრაციო ნომრების შემოწმებას. მიმართული ელემენტების იდენტიფიკაციის შესანიშნავი მეთოდია გამოწვევა-რეაგირების ალგორითმი. განსხვავებული მომხმარებლების მოთხოვნების ინფორმაციის სხვადასხვა კატეგორიად დიფერენცირებისთვის გამოიყენება რესურსების საიდუმლოების ინდივიდუალური საშუალებები და მომხმარებლების მიერ მათზე წვდომის პირადი კონტროლი. თუ, მაგალითად, სხვადასხვა მომხმარებელს შეუძლია ერთი და იგივე ფაილის რედაქტირება, მაშინ რამდენიმე ვარიანტი ინახება შემდგომი ანალიზისთვის.

ინფორმაციის დაცვა თაღლითობისგან

ინტრუზიული დაცვის განსახორციელებლად საჭიროა პროგრამის ძირითადი ფუნქციების განხორციელება:

- ობიექტებისა და საგნების იდენტიფიკაცია

- მოქმედებების რეგისტრაცია და კონტროლი პროგრამებით და მოქმედებებით

- სისტემის რესურსებზე წვდომის დიფერენცირება

საიდენტიფიკაციო პროცედურები მოიცავს შემოწმებას, არის თუ არა სუბიექტი, რომელიც ცდილობს რესურსებზე წვდომას, ვინ არის ის. ასეთი შემოწმებები შეიძლება იყოს პერიოდული ან ერთჯერადი. იდენტიფიკაციისთვის მეთოდები ხშირად გამოიყენება ასეთ პროცედურებში:

- რთული, მარტივი ან ერთჯერადი პაროლები;

- სამკერდე ნიშნები, გასაღებები, ჟეტონები;

- აპარატურის, მონაცემების, პროგრამების სპეციალური იდენტიფიკატორები;

- ინდივიდუალური მახასიათებლების (ხმის, თითების, ხელების, სახეების) ანალიზის მეთოდები.

პრაქტიკა გვიჩვენებს, რომ პაროლები დასაცავად სუსტი რგოლია, რადგან პრაქტიკაში მისი მოსმენა ან ჯაშუშობა ან გახსნა შეიძლება. ძლიერი პაროლის შესაქმნელად შეგიძლიათ წაიკითხოთ ეს მითითებები. ობიექტი, რომელზეც წვდომა მკაცრად კონტროლდება, შეიძლება იყოს ფაილის ჩანაწერი, ან თავად ფაილი, ან ერთი ველი ფაილის ჩანაწერში. როგორც წესი, მრავალი წვდომის კონტროლი იღებს მონაცემებს წვდომის მატრიციდან. თქვენ ასევე შეგიძლიათ მიუდგეთ წვდომის კონტროლს ინფორმაციის არხების კონტროლისა და ობიექტების დაყოფის და საგნების კლასებად დაყოფის საფუძველზე. NSD– ის მონაცემთა უსაფრთხოების გადაჭრის პროგრამული და ტექნიკური მეთოდების კომპლექსი ხორციელდება შემდეგი ქმედებებით:

- აღრიცხვა და რეგისტრაცია

- დაშვების კონტროლი

- სახსრების გაყიდვა

ასევე შეგიძლიათ აღნიშნოთ წვდომის კონტროლის ფორმები:

- წვდომის პრევენცია:

- განყოფილებების გამოყოფა

- მყარ დისკზე

- კატალოგებს

- ინდივიდუალურ ფაილებს

მოსახსნელი საშუალებებისთვის

- მოდიფიკაციის დაცვა:

- კატალოგები

- ფაილები

- ფაილების ჯგუფში დაშვების პრივილეგიების დაყენება

- კოპირების პრევენცია:

- კატალოგები

- ფაილები

- მორგებული პროგრამები

- განადგურების დაცვა:

- ფაილები

- კატალოგები

- ცოტა ხნის შემდეგ ეკრანი ჩამუქდება.

გაყალბებისგან დაცვის ზოგადი საშუალებები ნაჩვენებია ნახაზზე 2.

ნახაზი - 2

კოპირების დაცვა

კოპირების დაცვის მეთოდები ხელს უშლის მოპარული პროგრამების განხორციელებას. ასლის დაცვის მეთოდით ნიშნავს პროგრამის ფუნქციების შესრულების განხორციელებას მხოლოდ უნიკალური არა – კოპირებადი ელემენტის არსებობით. ეს შეიძლება იყოს კომპიუტერული ან გამოყენებითი პროგრამების ნაწილი. დაცვა ხორციელდება შემდეგი ფუნქციებით:

- პროგრამის გაშუქების იმ გარემოს განსაზღვრა

- პროგრამის მუშაობის იმ გარემოს ავთენტიფიკაცია

- პროგრამის დაწყება არასანქცირებული გარემოდან რეაგირება

- ავტორიზებული ასლის რეგისტრაცია

ინფორმაციის დაცვა წაშლისგან

მონაცემთა წაშლა შეიძლება განხორციელდეს მთელი რიგი აქტივობებით, როგორიცაა აღდგენა, სარეზერვო ასლები, განახლებები და ა.შ. ვინაიდან მოვლენები ძალიან მრავალფეროვანია, ძნელია მათი წესებში მოთავსება. ეს ასევე შეიძლება იყოს ვირუსი ან ადამიანის ფაქტორი. და მიუხედავად იმისა, რომ არსებობს ვირუსის საწინააღმდეგო, ეს არის ანტივირუსები. მაგრამ ადამიანის ქმედებებისგან მცირე წინააღმდეგობაა. რისკის შესამცირებლად არსებობს მთელი რიგი მოქმედებები:

- შეატყობინეთ ყველა მომხმარებელს საწარმოს მიყენებული ზიანის შესახებ ამგვარი საფრთხის შემთხვევაში.

- აიკრძალოს პროგრამული სისტემის პროდუქტების მიღება / გახსნა, რომლებიც უცხოა ინფორმაციული სისტემისთვის.

- ასევე აწარმოეთ თამაშები იმ კომპიუტერებზე, სადაც ხდება კონფიდენციალური ინფორმაციის დამუშავება.

- მონაცემთა და პროგრამების ასლების დაარქივების განხორციელება.

- მონაცემთა და პროგრამების საკონტროლო ქულების ჩატარება.

- დანერგეთ ინფორმაციული უსაფრთხოების სისტემა.

დაცვის ძირითადი მიმართულებები

პერსონალური კომპიუტერების (PC) მშენებლობის, ტექნიკისა და პროგრამული უზრუნველყოფის არქიტექტურული პრინციპების სტანდარტურობა და მრავალი სხვა მიზეზი განსაზღვრავს პროფესიონალის კომპიუტერთან ინფორმაციის შედარებით მარტივად წვდომას. თუ ადამიანთა ჯგუფი იყენებს პერსონალურ კომპიუტერს, შეიძლება საჭირო გახდეს ინფორმაციის შეზღუდვა სხვადასხვა მომხმარებლისთვის.

არასანქცირებული წვდომა პერსონალური კომპიუტერის შესახებ ინფორმაციის მისაღებად ჩვენ დავარქმევთ სხვადასხვა ვირუსის გაცნობას, დამუშავებას, კოპირებას, გამოყენებას, მათ შორის პროგრამულ პროდუქტებს, აგრეთვე ინფორმაციის შეცვლას ან განადგურებას დაშვების კონტროლის დადგენილი წესების დარღვევით

PC– ს ინფორმაციის არასანქცირებული წვდომისგან დაცვის სამი ძირითადი მიმართულება არსებობს:

- პირველი მიზნად ისახავს შეჭრაზე კომპიუტერის გარემოზე წვდომის აღკვეთასა და ემყარება სპეციალურ პროგრამულ უზრუნველყოფას და ტექნიკას მომხმარებლის იდენტიფიკაციისთვის;

- მეორე დაკავშირებულია გამოთვლითი გარემოს დაცვასთან და ემყარება ინფორმაციის დაცვის სპეციალური პროგრამული უზრუნველყოფის შექმნას;

- მესამე მიმართულება უკავშირდება კომპიუტერის ინფორმაციის უნებართვო დაშვებისგან დაცვის სპეციალური საშუალებების გამოყენებას (დაცვა, გაფილტვრა, დამიწება, ელექტრომაგნიტური ხმაური, ელექტრომაგნიტური გამოსხივების დონის შესუსტება და ჩარევა შესატყვისი დატვირთვების დახმარებით).

ინფორმაციის დაცვის პროგრამული უზრუნველყოფის მეთოდები მოიცავს სპეციალური პროგრამების გამოყენებას უნებართვო წვდომისგან დასაცავად, ინფორმაციის დასაცავად კოპირებისგან, მოდიფიკაციისა და განადგურებისგან.

არაავტორიზებული დაშვებისგან დაცვა მოიცავს:

- საგნების და საგნების იდენტიფიკაცია და ავტორიზაცია;

- გამოთვლითი რესურსებისა და ინფორმაციის ხელმისაწვდომობის დიფერენცირება;

- მოქმედებების კონტროლი და რეგისტრაცია ინფორმაციითა და პროგრამებით.

იდენტიფიკაციისა და ავთენტიფიკაციის პროცედურა მოიცავს შემოწმებას, შესაძლებელია თუ არა მოცემული საგნის დაშვება რესურსებში ( იდენტიფიკაცია) და არის თუ არა წვდომის საგანი (ან ობიექტზე წვდომა) ვინ არის ის, ვინც ის ამბობს ავთენტიფიკაცია).

პროგრამული იდენტიფიკაციის პროცედურებში სხვადასხვა მეთოდი გამოიყენება. ეს ძირითადად არის პაროლები (მარტივი, რთული, ერთჯერადი) და სპეციალური იდენტიფიკატორი ან ჩამრთველი აპარატურა, პროგრამები და მონაცემები. ავთენტიფიკაციისთვის გამოიყენება ტექნიკურ-პროგრამული მეთოდები.

საიდენტიფიკაციო და ავტორიზაციის პროცედურების დასრულების შემდეგ, მომხმარებელი მიიღებს წვდომას სისტემაში, შემდეგ კი ინფორმაციის პროგრამული უზრუნველყოფის დაცვა ხორციელდება სამ დონეზე: აპარატურა, პროგრამული უზრუნველყოფა და მონაცემები.

ტექნიკური უზრუნველყოფა და პროგრამული უზრუნველყოფა ითვალისწინებს კომპიუტერული რესურსების (ცალკეულ მოწყობილობებს, ოპერატიული მეხსიერებას, ოპერაციულ სისტემას, მომსახურებას ან პერსონალური მომხმარებლის პროგრამებს, კლავიატურას, ეკრანს, პრინტერს, დისკის დისკს) წვდომის კონტროლს.

მონაცემთა დაცვა მონაცემთა დონეზე იძლევა მონაცემთა რეგლამენტით ნებადართული მხოლოდ მოქმედებების შესრულებას და ასევე უზრუნველყოფს ინფორმაციის დაცვას საკომუნიკაციო არხებით მისი გადაცემის დროს.

წვდომის კონტროლი მოიცავს:

- რესურსების შერჩევითი დაცვა (მომხმარებლის უარი B მონაცემთა ბაზაზე წვდომაზე, მაგრამ C მონაცემთა ბაზაზე წვდომის ნებართვა);

- წვდომის მინიჭება და უარი ყველა ტიპის და დონის (ადმინისტრაციის) დონეზე;

- წვდომის წესების დარღვევისა და დარღვევის მცდელობების იდენტიფიკაცია და დოკუმენტაცია;

- ინფორმაციის აღრიცხვა და შენახვა რესურსების დაცვისა და მათზე დაშვებული დაშვების შესახებ.

ინფორმაციის დაცვის პროგრამული უზრუნველყოფის მეთოდები ემყარება პაროლის დაცვას. პაროლის დაცვის დაძლევა შესაძლებელია კომუნალური საშუალებებით, რომლებიც გამოიყენება პროგრამული უზრუნველყოფის გამართვისა და ინფორმაციის აღსადგენად, აგრეთვე პაროლის გატეხვის პროგრამებით. სისტემის გამართვის პროგრამებს შეუძლიათ გვერდის ავლით დაცვა. პაროლის გატეხვის პროგრამები იყენებენ უხეში ძალის შეტევებს პაროლის გამოსაცნობად. მარტივი უხეში ძალის მეთოდის გამოყენებით პაროლის გამოცნობისთვის დრო ექსპონენციალურად იზრდება, რადგან პაროლის სიგრძე იზრდება.

საიდუმლოების შესანარჩუნებლად უნდა დაიცვას შემდეგი რეკომენდაციები პაროლის არჩევისთვის:

- პაროლის მინიმალური სიგრძე უნდა იყოს მინიმუმ 8-10 სიმბოლო;

- პაროლისთვის გამოყენებული უნდა იქნეს გაფართოებული ანბანი, რომელშიც შედის სიმბოლოები და ხელმოწერები;

- არ უნდა გამოიყენოთ სტანდარტული სიტყვები პაროლად, რადგან ინტერნეტში არსებობს ტიპიური პაროლების ლექსიკონები, რომელთა დახმარებით შეგიძლიათ განსაზღვროთ თქვენს მიერ მითითებული ტიპიური პაროლი;

- უსაფრთხოების სისტემამ უნდა დაბლოკოს შესვლა გარკვეული შესვლის წარუმატებელი მცდელობის შემდეგ;

- სისტემაში შესვლის დრო უნდა შემოიფარგლოს სამუშაო დღის დროით.

თანამედროვე ინფორმაციულ სისტემებში (IS) ინფორმაციას ორი ურთიერთსაწინააღმდეგო თვისება აქვს - ხელმისაწვდომობა და უსაფრთხოება უნებართვო წვდომისგან. ხშირ შემთხვევაში, IS დეველოპერებს ექმნებათ პრობლემა ამ რომელიმე თვისების პრიორიტეტის არჩევისა.

როგორც წესი, ინფორმაციის უსაფრთხოება ნიშნავს, რომ მისი დაცვა ხდება არასანქცირებული წვდომისგან. ამავე დროს, ძალზე უნებართვო წვდომის პირობებში, ჩვეულებრივია გვესმოდეს ქმედებები, რაც გულისხმობს ”... ინფორმაციის განადგურებას, დაბლოკვას, შეცვლას ან კოპირებას ...” (რუსეთის ფედერაციის სისხლის სამართლის კოდექსი, მუხლი 272). ინფორმაციის დაცვის ყველა მეთოდი და საშუალება პირობითად შეიძლება დაიყოს ორ დიდ ჯგუფად: ფორმალური და არაფორმალური.

ფიგურა: 1. ინფორმაციის დაცვის მეთოდებისა და საშუალებების კლასიფიკაცია

ფორმალური მეთოდები და საშუალებები

ეს ისეთი საშუალებებია, რომლებიც ასრულებენ თავიანთ დამცავ ფუნქციებს მკაცრად ფორმალურად, ანუ წინასწარ განსაზღვრული პროცედურის შესაბამისად და ადამიანის პირდაპირი მონაწილეობის გარეშე.

ტექნიკური საშუალებები

დაცვის ტექნიკური საშუალებები არის სხვადასხვა ელექტრონული და ელექტრონულ-მექანიკური მოწყობილობები, რომლებიც შედის IC- ის ტექნიკურ საშუალებებში და ასრულებენ დაცვის ზოგიერთ ფუნქციას დამოუკიდებლად ან სხვა საშუალებებთან ერთად.

ფიზიკური საშუალებები

ფიზიკური დაცვა ნიშნავს ფიზიკურ და ელექტრონულ მოწყობილობებს, შენობების სტრუქტურულ ელემენტებს, ხანძარსაწინააღმდეგო საშუალებებს და რიგ სხვა საშუალებებს. ისინი გთავაზობთ შემდეგ ამოცანებს:

- კომპიუტერული ცენტრის ტერიტორიისა და შენობის დაცვა მეკობრეებისგან;

- აღჭურვილობისა და მონაცემთა მატარებლების დაცვა დაზიანებისგან ან ქურდობისგან;

- პერსონალის მუშაობის და აღჭურვილობის მუშაობის დაკვირვების თავიდან აცილება ტერიტორიის გარეთ ან ფანჯრებიდან;

- ოპერაციული მოწყობილობებიდან და მონაცემთა გადამცემი ხაზებიდან ელექტრომაგნიტური გამოსხივების ჩაჭრის შესაძლებლობის თავიდან აცილება;

- პერსონალის სამუშაო გრაფიკის კონტროლი;

- თანამშრომლების შენობაში შესვლის ორგანიზაცია;

- კონტროლი პერსონალის გადაადგილებაზე სხვადასხვა სამუშაო ადგილებში და ა.შ.

კრიპტოგრაფიული მეთოდები და საშუალებები

კრიპტოგრაფიული მეთოდები და საშუალებები ინფორმაციის სპეციალურ გარდაქმნებს უწოდებენ, რის შედეგადაც იცვლება მისი წარმოდგენა.

შესრულებული ფუნქციების შესაბამისად, კრიპტოგრაფიული მეთოდები და საშუალებები შეიძლება დაიყოს შემდეგ ჯგუფებად:

- იდენტიფიკაცია და ავტორიზაცია;

- დაშვების კონტროლი;

- დაცული მონაცემების დაშიფვრა;

- პროგრამების დაცვა უნებართვო გამოყენებისგან;

- ინფორმაციის მთლიანობის კონტროლი და ა.შ.

ინფორმაციის დაცვის არაფორმალური მეთოდები და საშუალებები

არაფორმალური საშუალებები არის ის, რაც ხორციელდება ადამიანების მიზანმიმართული საქმიანობის შედეგად ან არეგულირებს (პირდაპირ ან არაპირდაპირ) ამ საქმიანობას.

არაფორმალური საშუალებები მოიცავს:

ორგანიზაციული საშუალებები

ეს არის ორგანიზაციული, ტექნიკური და ორგანიზაციული და იურიდიული ზომები, რომლებიც ხორციელდება IP– ს შექმნისა და ფუნქციონირების პროცესში, ინფორმაციის დაცვის უზრუნველსაყოფად. შინაარსის მიხედვით, მრავალი ორგანიზაციული ღონისძიება პირობითად შეიძლება დაიყოს შემდეგ ჯგუფებად:

- iP– ს შექმნის დროს განხორციელებული საქმიანობა;

- iS– ს ოპერაციის დროს განხორციელებული საქმიანობა: წვდომის კონტროლის ორგანიზება, ინფორმაციის ავტომატური დამუშავების ტექნოლოგიის ორგანიზება, ცვლაში მუშაობის ორგანიზება, წვდომის კონტროლის დეტალების განაწილება (პაროლები, პროფილები, უფლებამოსილებები და ა.შ.);

- ზოგადი ზომები: პერსონალის შერჩევისა და მომზადების დროს დაცვის მოთხოვნების გათვალისწინება, დაცვის მექანიზმის დაგეგმილი და პროფილაქტიკური შემოწმებების ორგანიზება, ინფორმაციის დასაცავად ღონისძიებების დაგეგმვა და ა.შ.

საკანონმდებლო საშუალებები

ეს არის ქვეყნის საკანონმდებლო აქტები, რომლებიც არეგულირებენ შეზღუდული ინფორმაციის გამოყენების და დამუშავების წესებს და ადგენენ პასუხისმგებლობის ზომებს ამ წესების დარღვევისთვის. ხუთი ”ძირითადი პრინციპის” ფორმულირებაა შესაძლებელი, რომელიც საფუძვლად უდევს მონაცემთა დაცვის კანონმდებლობის სისტემას:

- არ უნდა შეიქმნას სისტემები, რომლებიც დაგროვებენ დიდი რაოდენობით პირად ინფორმაციას, რომლის საქმიანობაც კლასიფიცირდება;

- უნდა არსებობდეს გზები, რომლითაც ინდივიდს შეუძლია დაადგინოს პერსონალური ინფორმაციის შეგროვების ფაქტი, გაარკვიოს, რატომ აგროვებს მას და როგორ გამოიყენებს მას;

- უნდა არსებობდეს გარანტიები, რომ ერთი მიზნით მიღებული ინფორმაცია არ იქნება გამოყენებული სხვა მიზნებისთვის, იმ პირის ინფორმირების გარეშე, რომელსაც ეს ეხება;

- უნდა არსებობდეს გზები, რომლითაც ადამიანს შეუძლია შეასწოროს მასთან დაკავშირებული ინფორმაცია და შეიცავს IP- ს;

- ნებისმიერმა ორგანიზაციამ, რომელიც აგროვებს, ინახავს და იყენებს პერსონალურ ინფორმაციას, უნდა უზრუნველყოს მონაცემთა შენახვის საიმედოობა სათანადო გამოყენების შემთხვევაში და უნდა მიიღოს ყველა ზომა მონაცემთა არასწორად გამოყენების თავიდან ასაცილებლად.

მორალური - ეთიკური სტანდარტები

ეს ნორმები შეიძლება იყოს დაუწერელი (ზოგადად მიღებული ნორმების პატიოსნების, პატრიოტიზმის და ა.შ.) ან დაწერილი, ე.ი. ფორმალიზებული წესებისა და წესების ერთობლიობაში (ქარტია).

მეორე მხრივ, ინფორმაციის დაცვის ყველა მეთოდი და საშუალება შეიძლება დაიყოს ორ დიდ ჯგუფად დაცული ობიექტის ტიპის მიხედვით. პირველ შემთხვევაში, ობიექტი ინფორმაციის მატარებელია და აქ გამოიყენება ინფორმაციის დაცვის ყველა არაფორმალური, ტექნიკური და ფიზიკური მეთოდი და საშუალება. მეორე შემთხვევაში, ჩვენ ვსაუბრობთ თავად ინფორმაციაზე და მისი დასაცავად გამოიყენება კრიპტოგრაფიული მეთოდები.

ინფორმაციის უსაფრთხოების ყველაზე საშიში (მნიშვნელოვანი) საფრთხეებია:

- ინფორმაციის კონფიდენციალურობის (გამჟღავნება, გაჟონვა) დარღვევა, რომელიც წარმოადგენს საბანკო, სასამართლო, სამედიცინო და კომერციულ საიდუმლოებას, აგრეთვე პერსონალურ მონაცემებს;

- არასწორი ფუნქციონირება (სამუშაოების დეორგანიზაცია), ინფორმაციის დაბლოკვა, ტექნოლოგიური პროცესების მოშლა, პრობლემების დროული გადაჭრის დარღვევა;

- ინფორმაციის, პროგრამული უზრუნველყოფის და სხვა IP რესურსების მთლიანობის (დამახინჯება, შეცვლა, განადგურება), აგრეთვე დოკუმენტების გაყალბება (ყალბი) დარღვევა.

ქვემოთ მოცემულია ინფორმაციის გაჟონვის შესაძლო არხების მოკლე კლასიფიკაცია IS– ში - ინფორმაციის არასანქცირებული წვდომის ორგანიზების მეთოდები.

არაპირდაპირი არხებიინფორმაციის არასანქცირებული წვდომის შესაძლებლობა IS კომპონენტებზე ფიზიკური წვდომის გარეშე:

- მოსმენის მოწყობილობების გამოყენება;

- დისტანციური მონიტორინგი, ვიდეო და ფოტოგრაფია;

- ელექტრომაგნიტური გამოსხივების ჩაჭრა, ჯვარედინი საუბრის რეგისტრაცია და ა.შ.

არხები, რომლებიც დაკავშირებულია IS ელემენტებთან წვდომასთან, მაგრამ არ საჭიროებს სისტემის კომპონენტების შეცვლას, კერძოდ:

- დამუშავების პროცესში ინფორმაციის მონიტორინგი მისი დამახსოვრების მიზნით;

- ინფორმაციის მატარებლების ქურდობა;

- დამუშავებული ინფორმაციის შემცველი სამრეწველო ნარჩენების შეგროვება;

- მონაცემების შეგნებულად კითხვა სხვა მომხმარებლების ფაილებიდან;

- ნარჩენი ინფორმაციის წაკითხვა, ე.ი. შეკითხვების შესრულების შემდეგ შენახვის მოწყობილობების ველებში დარჩენილი მონაცემები;

- ინფორმაციის მატარებლების კოპირება;

- დარეგისტრირებული მომხმარებლების ტერმინალების განზრახ გამოყენება ინფორმაციის მისაღებად;

- დარეგისტრირებულ მომხმარებლად შენიღბვა პაროლებისა და IS- ში გამოყენებული ინფორმაციის ხელმისაწვდომობის დიფერენცირების სხვა დეტალების მოპარვით;

- ე.წ. ”ხვრელების” გამოყენება ინფორმაციის მისაღებად, ანუ IS- ში პროგრამირების ენებისა და სისტემის მასშტაბით პროგრამული უზრუნველყოფის კომპონენტების არასრულყოფილებისა და ბუნდოვანობის გამო, წვდომის კონტროლის მექანიზმის გვერდის ავლით.

არხები, რომლებიც დაკავშირებულია IS ელემენტებთან წვდომასთან და მისი კომპონენტების სტრუქტურის ცვლილებებთან:

- სპეციალური ჩამწერი მოწყობილობის უკანონო კავშირი სისტემურ მოწყობილობებთან ან საკომუნიკაციო ხაზებთან;

- პროგრამების მავნე შეცვლა ისე, რომ ეს პროგრამები, ინფორმაციის დამუშავების ძირითად ფუნქციებთან ერთად, ახორციელებს დაცული ინფორმაციის უნებართვო შეგროვებას და რეგისტრაციას;

- დაცვის მექანიზმის მავნე გამორთვა.

1.3.3. ინფორმაციის ხელმისაწვდომობის შეზღუდვა

ზოგადად, ინფორმაციის არასანქცირებული წვდომისგან დაცვის სისტემა შედგება სამი ძირითადი პროცესისაგან:

- იდენტიფიკაცია;

- ავთენტიფიკაცია;

- ავტორიზაცია

ამავე დროს, ამ პროცესების მონაწილეებად ითვლება სუბიექტები - აქტიური კომპონენტები (მომხმარებლები ან პროგრამები) და ობიექტები - პასიური კომპონენტები (ფაილები, მონაცემთა ბაზები და ა.შ.).

საიდენტიფიკაციო, ავტორიზაციისა და ავტორიზაციის სისტემების ამოცანაა ინფორმაციის სისტემაში შესვლისას საგნის უფლებამოსილების განსაზღვრა, გადამოწმება და მინიჭება.

იდენტიფიკაცია სუბიექტი, IS- ზე წვდომის დროს, წარმოადგენს მისი შენახული სისტემის ზოგიერთ ობიექტში შედარების პროცესს, სუბიექტის მახასიათებელს - იდენტიფიკატორს. გარდა ამისა, საგნის იდენტიფიკატორი გამოიყენება ინფორმაციის სისტემის გამოყენებისას საგნის გარკვეული დონის უფლებებისა და უფლებამოსილების მინიჭების მიზნით.

ავთენტიფიკაცია საგანი არის იდენტიფიკატორი სუბიექტის შემოწმების პროცედურა. ავთენტიფიკაცია ხორციელდება ამა თუ იმ საიდუმლო ელემენტის (ავთენტიფიკატორი) საფუძველზე, რომელიც აქვს როგორც საგანს, ასევე ინფორმაციულ სისტემას. ჩვეულებრივ, ინფორმაციის სისტემის ზოგიერთ ობიექტში, რომელსაც ანგარიშის ბაზა ეწოდება, ინახება არა საიდუმლო ელემენტი, არამედ გარკვეული ინფორმაცია ამის შესახებ, რის საფუძველზეც მიიღება გადაწყვეტილება იდენტიფიკატორის საგნის ადეკვატურობის შესახებ.

ავტორიზაცია სუბიექტს ეწოდება მისი უფლებამოსილების შესაბამისი უფლებების მინიჭების პროცედურა. ავტორიზაცია ხორციელდება მხოლოდ მას შემდეგ, რაც სუბიექტმა წარმატებით გაიარა იდენტიფიკაცია და ავტორიზაცია.

იდენტიფიკაციისა და ავთენტიფიკაციის მთელი პროცესი სქემატურად წარმოდგენილია შემდეგნაირად:

ფიგურა: 2. იდენტიფიკაციისა და ავთენტიფიკაციის პროცესის დიაგრამა

2- იდენტიფიკაციისა და ავთენტიფიკაციის გავლის მოთხოვნა;

3- იდენტიფიკატორის გაგზავნა;

4- მიღებული იდენტიფიკატორის არსებობის შემოწმება ანგარიშების მონაცემთა ბაზაში;

6- ავტორიზატორების გაგზავნა;

7- მიღებული ავტორიზაციის კორესპონდენციის შემოწმება წინასწარ მითითებულ იდენტიფიკატორთან ანგარიშის ბაზის გამოყენებით.

ზემოთ მოცემული დიაგრამადან (ნახ. 2) ჩანს, რომ არაავტორიზებული წვდომისგან დაცვის სისტემის დასაძლევად შეგიძლიათ შეცვალოთ სუბიექტის მუშაობა, რომელიც ახორციელებს იდენტიფიკაციის / ავტორიზაციის პროცესს, ან შეცვალოთ ობიექტის შინაარსი - ანგარიშის მონაცემთა ბაზა. გარდა ამისა, საჭიროა განასხვავოთ ადგილობრივი და დისტანციური ავთენტიფიკაცია.

ადგილობრივი ავტორიზაციის საშუალებით შეგვიძლია ვივარაუდოთ, რომ 1, 2, 3, 5, 6 პროცესები გადის დაცულ ზონაში, ანუ თავდამსხმელს არ აქვს გადაცემული ინფორმაციის მოსმენის ან შეცვლის შესაძლებლობა. დისტანციური ავტორიზაციის შემთხვევაში, უნდა გაითვალისწინოთ ის ფაქტი, რომ თავდამსხმელს შეუძლია მიიღოს პასიური და აქტიური მონაწილეობა საიდენტიფიკაციო / ავტორიზაციის ინფორმაციის გაგზავნის პროცესში. შესაბამისად, ასეთ სისტემებში გამოიყენება სპეციალური პროტოკოლები, რომლებიც საშუალებას აძლევს სუბიექტს დაამტკიცოს კონფიდენციალური ინფორმაციის ცოდნა მისი გამჟღავნების გარეშე (მაგალითად, ავტორიზაციის ოქმი გამჟღავნების გარეშე).

ინფორმაციის დაცვის ზოგადი სქემა IS- ში შეიძლება წარმოდგენილი იყოს შემდეგნაირად (ნახ. 3):

ფიგურა: 3. ინფორმაციის დაცვის მოხსნა ინფორმაციულ სისტემაში

ამრიგად, IS– ში ინფორმაციის სრული სისტემა შეიძლება დაიყოს სამ დონეზე. მაშინაც კი, თუ თავდამსხმელმა მოახერხა არაავტორიზებული წვდომისგან დაცვის სისტემის გვერდის ავლით, ის შეექმნება IS- ში საჭირო ინფორმაციის მოძიების პრობლემა.

სემანტიკური დაცვა გულისხმობს ინფორმაციის ადგილმდებარეობის დამალვას. ამ მიზნებისათვის, მაგალითად, შეიძლება გამოყენებულ იქნას საშუალო ან სტეგანოგრაფიული მეთოდით ჩაწერის სპეციალური ფორმატი, ანუ კონფიდენციალური ინფორმაციის დამალვა კონტეინერების ფაილებში, რომლებიც არ შეიცავს რაიმე მნიშვნელოვან ინფორმაციას.

ამჟამად სტეგანოგრაფიული ინფორმაციის დაცვის მეთოდები ფართოდ გამოიყენება ორ ყველაზე მნიშვნელოვან სფეროში:

- ინფორმაციის დამალვა;

- საავტორო უფლებების დაცვა.

უკანასკნელი დაბრკოლება თავდამსხმელის მხრიდან კონფიდენციალური ინფორმაციისკენ, მისი კრიპტოგრაფიული გარდაქმნაა. ამ გარდაქმნას დაშიფვრა ეწოდება. ქვემოთ მოცემულია დაშიფვრის სისტემების მოკლე კლასიფიკაცია (ნახ .4):

ფიგურა: 4. დაშიფვრის სისტემების კლასიფიკაცია

ნებისმიერი დაშიფვრის სისტემის ძირითადი მახასიათებლებია:

- გასაღების ზომა;

- იურიდიული მომხმარებლისთვის ინფორმაციის დაშიფვრის / გაშიფვრის სირთულე;

- დაშიფრული ინფორმაციის "გატეხვის" სირთულე.

ახლა საყოველთაოდ აღიარებულია, რომ დაშიფვრის / გაშიფვრის ალგორითმი არის ღია და კარგად ცნობილი. ამრიგად, მხოლოდ იურიდიული მომხმარებლის საკუთრებაში არსებული გასაღები უცნობია. ხშირ შემთხვევაში, ეს არის გასაღები, რომელიც ინფორმაციის დაცვის სისტემის ყველაზე დაუცველი კომპონენტია არასანქცირებული წვდომისგან.

Microsoft- ის უსაფრთხოების ათი კანონიდან ორი ეხება პაროლებს:

კანონი 5: "სუსტი პაროლი დაარღვევს უძლიერეს დაცვას"

კანონი 7: "დაშიფრული მონაცემები დაცულია მხოლოდ იმდენად, რამდენადაც არის გაშიფვრის გასაღები."

სწორედ ამიტომ განსაკუთრებული მნიშვნელობა აქვს ინფორმაციის უსაფრთხოების სისტემებში გასაღების არჩევას, შენახვასა და შეცვლას. გასაღები შეიძლება შეირჩეს მომხმარებელმა დამოუკიდებლად ან დააკისროს სისტემამ. გარდა ამისა, მიღებულია ძირითადი მასალის სამი ძირითადი ფორმის გარჩევა:

1.3.4. ინფორმაციის უსაფრთხოების ტექნიკური საშუალებები

ზოგადად, ტექნიკური დაცვით ინფორმაციის დაცვა მოცემულია შემდეგ ვარიანტებში:

ინფორმაციის წყარო და საშუალებები ლოკალიზებულია დაცული ობიექტის საზღვრებში და უზრუნველყოფილია მექანიკური ბარიერი თავდამსხმელთან კონტაქტისგან ან მისი ტექნიკური საშუალებების ველის დისტანციური ზემოქმედებისგან

- გადამზიდველის ენერგიის თანაფარდობა და გაჟონვის არხში დამონტაჟებული მიმღების შეყვანაში ჩარევა ისეთია, რომ თავდამსხმელს არ შეუძლია გადამზიდავიდან ინფორმაციის ამოღება მისი გამოყენებისათვის საჭირო ხარისხით;

- თავდამსხმელმა ვერ იპოვა ინფორმაციის წყარო ან საშუალება;

- ჭეშმარიტი ინფორმაციის ნაცვლად, თავდამსხმელი იღებს ცრუ ინფორმაციას, რომელსაც ის იღებს, როგორც სიმართლეს.

ეს პარამეტრები ახორციელებს დაცვის შემდეგ მეთოდებს:

- ინჟინრული სტრუქტურების, დაცვის ტექნიკური საშუალებების დახმარებით თავდასხმის უშუალო შეღწევის თავიდან აცილება ინფორმაციის წყაროზე;

- საიმედო ინფორმაციის დამალვა;

- თავდამსხმელისთვის ყალბი ინფორმაციის "გადაფურცვლა".

საინჟინრო ნაგებობებისა და უსაფრთხოების გამოყენება ადამიანებისა და საკუთრების დაცვის უძველესი მეთოდია. დაცვის ტექნიკური საშუალებების მთავარი ამოცანაა თავდასხმის ან ბუნების ძალების უშუალო კონტაქტის თავიდან აცილება (დაცვა) დაცვის ობიექტებთან.

დაცული ობიექტები გაგებულია როგორც ადამიანები და მატერიალური ფასეულობები, ასევე სივრცეში ლოკალიზებული ინფორმაციის მატარებლები. ასეთი საშუალებები მოიცავს ქაღალდს, მანქანათმშენებლობას, ფოტოგრაფიულ და კინოფილმებს, პროდუქტებს, მასალებს და ა.შ., ანუ ყველაფერს, რასაც აქვს ნათელი ზომა და წონა. ამგვარი ობიექტების დაცვის ორგანიზების მიზნით, როგორც წესი, გამოიყენება დაცვის ისეთი ტექნიკური საშუალებები, როგორიცაა მძარცველი და ხანძარსაწინააღმდეგო სიგნალიზაცია.

ინფორმაციის მატარებლებს ელექტრომაგნიტური და აკუსტიკური ველების, ელექტრული დენის სახით არ აქვთ მკაფიო საზღვრები და ინფორმაციის დამალვის მეთოდების გამოყენება შესაძლებელია ასეთი ინფორმაციის დასაცავად. ეს მეთოდები ითვალისწინებს მატარებლების სტრუქტურასა და ენერგიაში ისეთ ცვლილებებს, როდესაც თავდამსხმელს არ შეუძლია, უშუალოდ ან ტექნიკური საშუალებების გამოყენებით, ინფორმაციის მოპოვება ისეთი ხარისხისა, რომელიც გამოიყენებს მის ინტერესებში.

1.3.5. ინფორმაციის უსაფრთხოების პროგრამული უზრუნველყოფა

ეს დაცვა შექმნილია სპეციალურად კომპიუტერული ინფორმაციის დასაცავად და ემყარება კრიპტოგრაფიული მეთოდების გამოყენებას. ყველაზე გავრცელებული პროგრამული ინსტრუმენტებია:

- ინფორმაციის კრიპტოგრაფიული დამუშავების (დაშიფვრა / გაშიფვრა) პროგრამები ("ვერბა" MO PNIEI www.security.ru; "კრიპტონი" ანკადი www.ancud.ru; "საიდუმლო ქსელი" Informzashita www.infosec.ru; "დალას ლოკი" დარწმუნებულია www. დარწმუნებული .ru და სხვები);

- კომპიუტერში შენახული ინფორმაციის არასანქცირებული წვდომისგან დაცვის პროგრამები ("Sobol" Ankad www.ancud.ru და სხვები);

- სტეგანოგრაფიული ინფორმაციის დამუშავების პროგრამები ("Stegano2ET" და სხვა);

- პროგრამული უზრუნველყოფა ინფორმაციის გარანტირებული განადგურებისათვის;

- უნებართვო კოპირებისა და გამოყენებისგან დაცვის სისტემები (ელექტრონული გასაღებების გამოყენებით, მაგალითად, კომპანია Aladdin www.aladdin.ru და ინფორმაციის გადამზიდავი "StarForce" - ის უნიკალური თვისებების მითითებით).

1.3.6. ანტივირუსული ინფორმაციის დაცვა

ზოგადად, ჩვენ უნდა ვისაუბროთ "მავნე პროგრამებზე", ასე განმარტებულია ისინი სახელმწიფო ტექნიკური კომისიის სახელმძღვანელო დოკუმენტებში და არსებულ საკანონმდებლო აქტებში (მაგალითად, რუსეთის ფედერაციის სისხლის სამართლის კოდექსის 273-ე მუხლი "მავნე პროგრამების შექმნა, გამოყენება და გავრცელება კომპიუტერებისთვის"). ყველა მავნე პროგრამა შეიძლება კლასიფიცირდეს ხუთ ტიპად:

- ვირუსები - განისაზღვრება, როგორც პროგრამის კოდის ის ნაწილები, რომლებსაც აქვთ მსგავსი თვისებების მქონე ობიექტების წარმოქმნის შესაძლებლობა. ვირუსები, თავის მხრივ, კლასიფიცირდება მათი ჰაბიტატის მიხედვით (მაგალითად: boot -, macro - და ა.შ. ვირუსები) და მათი დესტრუქციული ეფექტით.

- ლოგიკური ბომბები- პროგრამები, რომელთა გაშვება ხდება მხოლოდ გარკვეული პირობების დაკმაყოფილების შემთხვევაში (მაგალითად: თარიღი, კლავიშების კომბინაციის დაჭერა, გარკვეული ინფორმაციის არარსებობა / არსებობა და ა.შ.).

- ჭიები - პროგრამები, რომლებსაც აქვთ ქსელში გავრცელების შესაძლებლობა, დანიშნულების კვანძზე გადატანა სულაც არ არის აუცილებელი პროგრამის მთელი კოდი ერთდროულად - ანუ მათ შეუძლიათ "შეიკრიბონ" ცალკეული ნაწილებისგან.

- ტროელები- პროგრამები, რომლებიც ახორციელებენ დაუსაბუთებელ მოქმედებებს.

- ბაქტერიები - ვირუსებისგან განსხვავებით, ეს არის მყარი პროგრამა, საკუთარი ტიპის გამრავლების შესაძლებლობით.

დღეისათვის მუქარის პროგრამები პრაქტიკულად არ არსებობს მათი ”სუფთა” ფორმით - ისინი ზემოთ ჩამოთვლილი ტიპების სიმბიოზია. ეს არის, მაგალითად: ტროას შეიძლება ჰქონდეს ვირუსი და, თავის მხრივ, ვირუსს შეიძლება ჰქონდეს ლოგიკური ბომბის თვისებები. სტატისტიკის თანახმად, ყოველდღიურად 200-მდე ახალი მუქარის პროგრამა ჩნდება, რომელსაც ჭიები უკავია, რაც საკმაოდ ბუნებრივია, ინტერნეტის აქტიური მომხმარებლების რაოდენობის სწრაფი ზრდის გამო.

მიზანშეწონილია გამოიყენოთ ანტივირუსული პროგრამული პაკეტები, როგორც დაცვა მავნე პროგრამებისგან (მაგალითად: DrWeb, AVP - შიდა მოვლენები, ან უცხოური, როგორიცაა NAV, TrendMicro, Panda და ა.შ.). ყველა ხელმისაწვდომი ანტივირუსული სისტემის დიაგნოზირების მთავარი მეთოდია "ხელმოწერის ანალიზი", ანუ მიღებული ახალი ინფორმაციის შემოწმება მავნე პროგრამის "ხელმოწერის" - პროგრამის კოდის დამახასიათებელი ნაწილის არსებობისთვის. სამწუხაროდ, ამ მიდგომას აქვს ორი მნიშვნელოვანი ნაკლი:

- შესაძლებელია მხოლოდ უკვე ცნობილი მუქარის პროგრამების დიაგნოზირება და ამისათვის საჭიროა ხელმოწერის მონაცემთა ბაზების მუდმივი განახლება. სწორედ ამის შესახებ აფრთხილებს Microsoft- ის უსაფრთხოების ერთ-ერთი კანონი:

კანონი 8: "ანტივირუსული განახლებადი პროგრამა არ არის ბევრად უკეთესი, ვიდრე საერთოდ არ არსებობს ასეთი პროგრამა"

- ახალი ვირუსების რაოდენობის მუდმივი ზრდა იწვევს "ხელმოწერების" მონაცემთა ბაზის მნიშვნელოვან ზრდას, რაც თავის მხრივ იწვევს ანტივირუსული პროგრამის მიერ კომპიუტერული რესურსების მნიშვნელოვან გამოყენებას და, შესაბამისად, ანელებს მის მუშაობას.

მავნე პროგრამების დიაგნოზის ეფექტურობის გაუმჯობესების ერთ-ერთი ცნობილი გზაა ე.წ. "ევრისტიკური მეთოდის" გამოყენება. ამ შემთხვევაში, მცდელობა ხდება მავნე პროგრამების არსებობის დადგენა მათი შექმნის ცნობილი მეთოდების გათვალისწინებით. ამასთან, სამწუხაროდ, თუ მაღალკვალიფიციურმა სპეციალისტმა მიიღო მონაწილეობა პროგრამის შემუშავებაში, მისი გამოვლენა შესაძლებელია მხოლოდ მას შემდეგ, რაც იგი გამოხატავს თავის დესტრუქციულ თვისებებს.

ბეჭდური ვერსია

მკითხველი

| Თანამდებობა | ანოტაცია |

სემინარები

| სემინარის სათაური | ანოტაცია |

პრეზენტაციები

| პრეზენტაციის სათაური | ანოტაცია |

პროგრამული უზრუნველყოფის დაცვა - ეს არის კომპიუტერებში და საინფორმაციო ქსელებში ინფორმაციის დაცვის ყველაზე გავრცელებული მეთოდი. ჩვეულებრივ, ისინი გამოიყენება მაშინ, როდესაც რთულია სხვა მეთოდებისა და საშუალებების გამოყენება. მომხმარებლის ავტორიზაცია ჩვეულებრივ ხდება ოპერაციული სისტემის მიერ. მომხმარებლის იდენტიფიცირება ხდება მისი სახელით, ხოლო პაროლი ავტორიზაციის საშუალებაა.

პროგრამული დაცვა არის ალგორითმების და პროგრამების ერთობლიობა სპეციალური მიზნებისთვის და კომპიუტერებისა და ინფორმაციული ქსელების მუშაობის ზოგადი მხარდაჭერისთვის. მათი მიზანია: ინფორმაციის ხელმისაწვდომობის კონტროლი და დელიმიტაცია, მასთან არასანქცირებული ქმედებების გამორიცხვა, უსაფრთხოების მოწყობილობების მართვა და ა.შ. პროგრამული უზრუნველყოფის დაცვის ხელსაწყოებს აქვთ მრავალფეროვნება, განხორციელების სიმარტივე, მოქნილობა, ადაპტაცია, სისტემის პერსონალიზაციის შესაძლებლობა და ა.შ.

პროგრამული ვირუსები ფართოდ გამოიყენება კომპიუტერული ვირუსებისგან დასაცავად. ამისთვის მანქანების დაცვა კომპიუტერული ვირუსებისგან , პროფილაქტიკა და "განკურნება", ანტივირუსული პროგრამები, აგრეთვე დიაგნოსტიკური და პროფილაქტიკური საშუალებები გამოიყენება ვირუსის კომპიუტერულ სისტემაში მოხვედრის თავიდან ასაცილებლად, ინფიცირებული ფაილებისა და დისკების განკურნებასა და საეჭვო მოქმედებების დასადგენად და აღსაკვეთად. ანტივირუსული პროგრამები ფასდება მათი გამოვლენის სიზუსტით და ვირუსების ეფექტური აღმოფხვრით, გამოყენების მარტივად, ღირებულებით და ქსელთან კავშირით.

ყველაზე პოპულარულია პროგრამები, რომლებიც შექმნილია ინფექციების თავიდან ასაცილებლად, ვირუსების გამოვლენისა და განადგურების მიზნით. მათ შორის არის შიდა ანტივირუსული პროგრამები DrWeb (Doctor Web) ი. დანილოვის და AVP (ანტივირუსული ინსტრუმენტარიუმის პრო) ე. კასპერსკის მიერ. მათ აქვთ მოსახერხებელი ინტერფეისი, პროგრამების სკანირების ინსტრუმენტები, სისტემის შემოწმებისას ჩატვირთვისას და ა.შ. რუსეთში ასევე გამოიყენება უცხოური ანტივირუსული პროგრამები.

არ არსებობს აბსოლუტურად საიმედო პროგრამები, რომლებიც გარანტიას იძლევა ნებისმიერი ვირუსის აღმოჩენასა და განადგურებას. მხოლოდ მრავალშრიან დაცვას შეუძლია ვირუსებისგან ყველაზე სრულყოფილი დაცვა. პრევენცია არის კომპიუტერული ვირუსებისგან დაცვის მნიშვნელოვანი ელემენტი. ანტივირუსული პროგრამები ერთდროულად გამოიყენება მონაცემთა რეგულარული სარეზერვო და პროფილაქტიკური ზომებით. ერთად, ამ ზომებს შეუძლია მნიშვნელოვნად შეამციროს ვირუსით დაინფიცირების ალბათობა.

ვირუსების პროფილაქტიკის ძირითადი ღონისძიებებია:

1) ლიცენზირებული პროგრამული უზრუნველყოფის გამოყენება;

2) რამდენიმე მუდმივად განახლებული ანტივირუსული პროგრამის რეგულარული გამოყენება, რათა შეამოწმონ არა მხოლოდ საკუთარი შენახვის საშუალებები მესამე მხარის ფაილების მათზე გადაცემისას, არამედ ნებისმიერი "უცხოური" ფლოპი დისკი და დისკი, რომელზეც რაიმე ინფორმაციაა, მათ შორის. და განახლდა;

3) სხვადასხვა დამცავი ღონისძიებების გამოყენება კომპიუტერზე მუშაობისას ნებისმიერ ინფორმაციულ გარემოში (მაგალითად, ინტერნეტში). ქსელში მიღებული ფაილების სკანირება ვირუსებზე;

4) პერიოდული სარეზერვო ასლების შექმნა ყველაზე ღირებული მონაცემებისა და პროგრამებისათვის.

ინფექციის ყველაზე გავრცელებული წყაროა "არაოფიციალურად" შეძენილი კომპიუტერული თამაშები და არალიცენზირებული პროგრამები. ამიტომ, ვირუსების საწინააღმდეგო საიმედო გარანტიაა მომხმარებლების სიზუსტე პროგრამების არჩევისას და კომპიუტერში მათი ინსტალაციისას, ასევე ინტერნეტში სესიების დროს. კომპიუტერული ქსელის გარეთ დაინფიცირების ალბათობა შეიძლება თითქმის ნულამდე შემცირდეს, თუ მხოლოდ ლიცენზირებულ, ლეგალურ პროდუქტებს იყენებთ და არასდროს უშვებთ თქვენს კომპიუტერში უცნობ პროგრამებთან, განსაკუთრებით თამაშებთან დაკავშირებულ მეგობრებს. ამ შემთხვევაში ყველაზე ეფექტური ღონისძიება არის წვდომის კონტროლის დაწესება, რომელიც არ აძლევს ვირუსებსა და დეფექტურ პროგრამებს მონაცემებზე მავნე ზეგავლენის მოხდენაზე, თუნდაც ვირუსები შეაღწიონ ასეთ კომპიუტერში.

ინფორმაციის დაცვის ერთ-ერთი ყველაზე ცნობილი მეთოდი მისი დაშიფვრაა (დაშიფვრა, კრიპტოგრაფია). ეს არ ზოგავს ფიზიკურ ზემოქმედებას, მაგრამ სხვა შემთხვევებში ის საიმედო წამალია.

კოდი ხასიათდება: სიგრძე - კოდირების დროს გამოყენებული სიმბოლოების რაოდენობა და სტრუქტურა - კლასიფიკაციის მახასიათებლის დასახასიათებლად გამოყენებული სიმბოლოების განლაგების წესი.

დაშიფვრის საშუალებით არის კორესპონდენციის ცხრილი. ალფანუმერული ინფორმაციის კომპიუტერულ კოდებში თარგმნის ასეთი ცხრილის მაგალითია ASCII კოდების ცხრილი.

დაშიფვრის პირველი სტანდარტი 1977 წელს გამოჩნდა შეერთებულ შტატებში. ნებისმიერი შიფრის ან კოდის სიძლიერის მთავარი კრიტერიუმია ხელმისაწვდომი გამოთვლითი სიმძლავრე და დრო, რომლის დროსაც ხდება მათი გაშიფვრა. თუ ეს დრო რამდენიმე წლის ტოლია, მაშინ ამგვარი ალგორითმების ხანგრძლივობა საკმარისია უმეტეს ორგანიზაციებისა და ინდივიდებისათვის. ინფორმაციის დასაშიფრად, სულ უფრო ხშირად გამოიყენება მისი დაცვის კრიპტოგრაფიული მეთოდები.

კრიპტოგრაფიული ინფორმაციის უსაფრთხოების მეთოდები

კრიპტოგრაფიის ჩვეულებრივი ტექნიკა დიდი ხანია არსებობს. ითვლება კონფიდენციალურობის და მთლიანობის კონტროლის მძლავრ იარაღად. ჯერჯერობით, კრიპტოგრაფიის მეთოდებს ალტერნატივა არ აქვს.

კრიპტოალგორითმის სიძლიერე დამოკიდებულია ტრანსფორმაციის მეთოდების სირთულეზე. რუსეთის სახელმწიფო ტექნიკური კომისია მუშაობს მონაცემთა დაშიფვრის ინსტრუმენტების შემუშავება, რეალიზაცია და გამოყენება და მონაცემთა დამცავი საშუალებების სერთიფიცირება.

თუ იყენებთ 256 და მეტ ბიტიან კლავიშს, მონაცემთა დაცვის საიმედოობის დონე იქნება ათობით და ასობით წლის სუპერკომპიუტერის მუშაობის დონე. კომერციული პროგრამებისთვის, 40, 44 ბიტიანი კლავიშები საკმარისია.

ინფორმაციის უსაფრთხოების ერთ-ერთი მნიშვნელოვანი პრობლემაა ელექტრონული მონაცემებისა და ელექტრონული დოკუმენტების დაცვის ორგანიზაცია. მათი კოდირების მიზნით, მონაცემთა უსაფრთხოების უზრუნველყოფის მოთხოვნების დასაკმაყოფილებლად, მათზე უნებართვო ზემოქმედებისგან, გამოიყენება ელექტრონული ციფრული ხელმოწერა (EDS).

Ელექტრონული ხელმოწერა

Ციფრული ხელმოწერა წარმოადგენს სიმბოლოების მიმდევრობას. ეს დამოკიდებულია თავად შეტყობინებაზე და საიდუმლო გასაღებაზე, რომელიც მხოლოდ შეტყობინების ხელმომწერისთვის არის ცნობილი.

პირველი შიდა EDS სტანდარტი 1994 წელს გამოჩნდა. ინფორმაციული ტექნოლოგიების ფედერალური სააგენტო (FAIT) ეხება რუსეთში ციფრული ხელმოწერების გამოყენებას.

ყველა საჭირო ღონისძიების განხორციელება ხალხის, შენობისა და მონაცემების დასაცავად ხორციელდება მაღალკვალიფიციური სპეციალისტების მიერ. ისინი ქმნიან შესაბამის განყოფილებებს, არიან ორგანიზაციების ხელმძღვანელების მოადგილეები და ა.შ.

ასევე არსებობს დაცვის ტექნიკური საშუალებები.

დაცვის ტექნიკური საშუალებები

დაცვის ტექნიკური საშუალებები გამოიყენება სხვადასხვა სიტუაციებში, ეს არის დაცვის ფიზიკური საშუალებების და პროგრამული და აპარატული სისტემები, კომპლექსები და მისასვლელი მოწყობილობები, ვიდეოთვალი, სიგნალი და სხვა სახის დაცვა.

უმარტივეს სიტუაციებში, პერსონალური კომპიუტერების დასაცავად მათზე არსებული მონაცემების უნებართვო გაშვებისა და გამოყენებისაგან, შემოთავაზებულია მოწყობილობების დაყენება, რომლებიც ზღუდავს მათზე წვდომას, ასევე იმუშავებს მოსახსნელ მყარ მაგნიტურ და მაგნიტო-ოპტიკურ დისკებთან, თვითდატვირთულ CD- ებთან, ფლეშ მეხსიერებასთან და ა.შ.

ობიექტების დაცვის მიზნით, ადამიანების, შენობების, შენობების, მატერიალური და ტექნიკური საშუალებების და ინფორმაციის დაცვა მათზე უნებართვო ზემოქმედებისგან, ფართოდ გამოიყენება აქტიური უსაფრთხოების სისტემები და ზომები. ზოგადად მიღებულია წვდომის კონტროლის სისტემების (ACS) გამოყენება ობიექტების დასაცავად. ჩვეულებრივ, ასეთი სისტემები არის ავტომატიზირებული სისტემები და კომპლექსები, რომლებიც ჩამოყალიბებულია პროგრამული და ტექნიკური აღჭურვილობის საფუძველზე.

უმეტეს შემთხვევაში, ინფორმაციის დასაცავად, მასზე არასანქცირებული წვდომის შეზღუდვაზე, შენობებზე, შენობაში და სხვა ობიექტებზე, საჭიროა ერთდროულად გამოიყენოთ პროგრამული უზრუნველყოფა და ტექნიკა, სისტემები და მოწყობილობები.