Hogyan lehet "csapdát" találni és megvédeni a telefont

Nincs univerzális módszer a lehallgatás észlelésére, de vannak főbb jelek, amelyekkel fel lehet ismerni:

1. Ha készenléti állapotban a telefon felmelegszik, és ekkor bármely program fut, akkor fennáll annak a lehetősége, hogy ez az alkalmazás hallgatja a telefonját.

2. A kommunikátorod túl gyorsan kezdett kisülni, ugyanakkor teljesen új.

3. Az okostelefon internetének sebessége ész nélkül érezhetően csökkent.

4. Ha a kommunikátor megismételni vagy telefonálni kezdett.

5. Az okostelefonok esetében sok olyan alkalmazás létezik, amely képes észlelni a lehallgatást és védi a mobiltelefont.

Információszerzési módszerek

Három lehallgatási módszert alkalmaznak: aktív, passzív és rosszindulatú szoftverek telepítésével. A második óriási pénzeszközöket igényel: ezek olyan berendezések, amelyek árcédulája pár százezer dollárból indul, és képzett személyzet. A lehallgatási sugár ebben az esetben körülbelül 500 méter. Ez a berendezés lehetővé teszi a GSM hívások valós időben történő nyomon követését. Egy aktív módszerhez mobil rendszerek szükségesek, amelyek több tízezer dollárba kerülnek. Ahogy az első esetben, ennek a technikának a használatához is képzett személyzetre van szükség. Ez a komplex egyfajta kommunikációvá válik, ezáltal felváltva a legközelebbi üzemeltető tornyát. Ha Ön nem tulajdonos, politikus, vagy nem valószínű, hogy ezt a két módszert alkalmaznák ön ellen. De a harmadikat, a rosszindulatú szoftvert, közönséges emberek is használhatják, akiknek a titkai nem annyira drágák. A vírusok segítségével a csalók információkat továbbíthatnak a telefonról, kitisztíthatják és sok más "piszkos trükköt" is elvégezhetnek.

Ami a különleges szolgálatokat illeti

Bár biztonságosabb az internetes programokat információátvitelként használni, mint a GSM kommunikációt, a speciális szolgálatok könnyen hozzáférhetnek hozzájuk. Az olyan szolgáltatások, mint a Facebook, a Viber, a Watsapp, a VKontakte, a hatóságok kérésére, a terrorizmus és a pénzmosás elleni küzdelem érdekében nyilvántartást nyújthatnak nekik beszélgetéseiről és levelezéseiről. Sajnos tudjuk, hogy a titkosszolgálatok szintén nem mindig becsületes emberek, ezért javasoljuk, hogy ne továbbítson minősített információkat ilyen szolgálatokon keresztül. Ilyen esetekben vannak speciális projektek az interneten a biztonságos kommunikáció érdekében, például VFEmail, Bitmessage, ChatSecure és még sokan mások. Ezután megvizsgáljuk, hogyan védhetjük meg telefonját a kémprogram-vírusok ellen. Sokkal nagyobb a valószínűsége annak, hogy nem speciális szolgáltatások, hanem a hackerek által kifejlesztett speciális programok követik majd. Ezek az alkalmazások összegyűjthetnek minden információt a telefonon, hogy a jövőben eladhassák azokat. Annak érdekében, hogy megvédje telefonját a lehallgatástól, próbáljon meg nem letölteni kétes alkalmazásokat a moduljára. Nem ritka, hogy a közeli emberek (feleség, barát, kolléga) valamilyen oknál fogva hackert fogadnak. Ha hozzáférnek a telefonjához, akkor ők maguk is eldobhatják a kívánt fájlt, amely után a teljes nyomkövetés létrejön a kommunikátoron keresztül. A tanács erre az esetre banális - legyél éberebb a szeretteiddel és állíts be jelszavakat, ne add oda senkinek a készülékedet.

Hogyan lehet megakadályozni a lopást: minden részlet

Próbáljon állandóan emlékezni a kommunikátorára. Ezenkívül a telefon védelme érdekében soha ne tévessze szem elől, viselje biztonságos helyen, és próbáljon minél kevesebbet elérni zsúfolt helyeken. Ha nem látta, és a kommunikátort ellopták, akkor amint hiányzik, módosítsa a jelszót minden olyan fiókban, amelybe ezen az eszközön keresztül bejelentkezett.

Minden program megakadályozza, hogy maguk fogadják el a fájlokat

Sok esetben a mobileszköz biztonsága teljes mértékben rajtad múlik. Egyes programok automatikus engedéllyel fogadják az összes Önnek küldött fájlt kérés nélkül, a telefon védelme érdekében módosítsa ezt a paramétert a beállításokban, különben a támadók könnyen hozzáférhetnek hívásaihoz, üzeneteihez, fényképeihez, fájljaihoz.

Összefoglaljuk

A legnyilvánvalóbb módszer az állam általi hivatalos lehallgatás.

A világ számos részén a telefoncégek kötelesek hozzáférést biztosítani az illetékes hatóságok számára lehallgatási vonalakhoz. Például Oroszországban a gyakorlatban ezt technikailag a SORM-on keresztül hajtják végre - egy olyan technikai eszközrendszeren keresztül, amely biztosítja az operatív keresési intézkedések funkcióit.

Minden kezelőnek integrált SORM modult kell telepítenie az alközpontjára.

Ha egy távközlési szolgáltató nem telepítette az alközpontjába az összes felhasználó telefonjának lehallgatására szolgáló berendezést, akkor Oroszországban érvényét veszti. Hasonló teljes lehallgatási programok működnek Kazahsztánban, Ukrajnában, az USA-ban, Nagy-Britanniában (Interception Modernization Program, Tempora) és más országokban.

A kormánytisztviselők és a hírszerző tisztek venalitása mindenki számára jól ismert. Ha "isten módban" férnek hozzá a rendszerhez, akkor fizetés ellenében Ön is megkaphatja. Mint minden állami rendszerben, az orosz SORM is nagy rendetlenség és tipikusan orosz gondatlanság. A legtöbb technikus valóban nagyon alacsony képzettségű, ami lehetővé teszi a rendszerhez való illetéktelen hozzáférést anélkül, hogy maguk a hírszerző szolgálatok észrevennék őket.

A távközlési szolgáltatók nem ellenőrzik, hogy mikor és mely előfizetőket hallgatják a SORM vonalakon. Az üzemeltető semmilyen módon nem ellenőrzi, hogy van-e bírósági szankció egy adott felhasználó lehallgatása miatt.

- Ön egy bizonyos büntetőeljárást indít egy szervezett bűnözői csoport nyomozásával kapcsolatban, amely 10 számot sorol fel. Meg kell hallgatnia egy olyan személyt, akinek semmi köze ehhez a nyomozáshoz. Csak befejezi ezt a számot, és azt mondja, hogy operatív információval rendelkezik arról, hogy ez a bűnözői csoport egyik vezetőjének száma. "

Így a SORM-on keresztül bárkit meghallgathat "legális" alapon. Itt van egy biztonságos kapcsolat.

2. Lehallgatás a kezelőn keresztül

A mobilkommunikáció üzemeltetői általában problémamentesen megnézik a mobiltelefonok híváslistáját és mozgástörténetét, amelyet fizikai helye alapján regisztrálnak a különböző bázisállomásokon. A hívásrekordok fogadásához, hasonlóan a speciális szolgáltatásokhoz, az üzemeltetőnek csatlakoznia kell a SORM rendszerhez.

Kevés értelme van annak, hogy az orosz bűnüldöző szervek trójaiakat telepítsenek, hacsak nincs szükségük az okostelefon mikrofonjának aktiválására és rögzítésére, még akkor is, ha a felhasználó nem mobiltelefonon beszél. Más esetekben a SORM megbirkózik a lehallgatással. Ezért az orosz különleges szolgálatok nem túl aktívak a trójaiak bevezetésében. De nem hivatalos használatra ez a kedvenc hacker eszköz.

A feleségek kémkednek a férjük után, üzletemberek tanulmányozzák a versenytársak tevékenységét. Oroszországban a trójai szoftvert széles körben használják magánkliensek lehallgatására.

A trójai programot különféle módon telepítik az okostelefonra: hamis szoftverfrissítéssel, hamis alkalmazást tartalmazó e-mailen keresztül, az Android vagy egy népszerű szoftver, például az iTunes sebezhetőségén keresztül.

A programok új sebezhetőségei szó szerint nap mint nap megtalálhatók, majd nagyon lassan bezáródnak. Például a FinFisher trójai telepítést az iTunes egyik biztonsági rése okozta, amelyet az Apple nem zárott be 2008 és 2011 között. Ezen a lyukon keresztül az Apple nevében bármilyen szoftver telepíthető az áldozat számítógépére.

Talán egy ilyen trójai program már telepítve van az okostelefonjára. Nem gondolja, hogy az okostelefon akkumulátora valamivel gyorsabban merült a kelleténél?

6. Alkalmazásfrissítés

Különleges spyware-trójai telepítés helyett a támadó még okosabban is képes: választhat egy alkalmazást, amelyet maga önként telepít az okostelefonjára, majd minden jogosultságot megad neki a telefonhívásokhoz való hozzáféréshez, a beszélgetések rögzítéséhez és az adatok távoli szerverre továbbításához.

Ez lehet például egy népszerű játék, amelyet a mobil alkalmazások "bal" katalógusain keresztül terjesztenek. Első ránézésre ez egy hétköznapi játék, de lehallgatással és beszélgetések rögzítésével. Nagyon kényelmesen. A saját kezű felhasználó lehetővé teszi a program online elérését, ahol fájlokat küld rögzített beszélgetésekkel.

Alternatív megoldásként rosszindulatú alkalmazások funkcionalitása is hozzáadható frissítésként.

7. Hamis bázisállomás

A hamis bázisállomás erősebb jellel rendelkezik, mint a valódi BS. Ennek köszönhetően lehallgatja az előfizetők forgalmát, és lehetővé teszi az adatok manipulálását a telefonon. Ismert, hogy a hamis bázisállomásokat a rendvédelmi szervek külföldön széles körben használják.

Az Egyesült Államokban a StingRay nevű hamis BS modell népszerű.

És nemcsak a bűnüldöző szervek használnak ilyen eszközöket. Például a kínai kereskedők gyakran hamis BS-eket használnak tömeges spam küldésére mobiltelefonokra több száz méteres körzetben. Általában Kínában a "hamis lépek" gyártása folyik, így a helyi üzletekben nem jelent problémát találni egy hasonló, szó szerint térdre szerelt eszközt.

8. Femtocella feltörése

A közelmúltban néhány vállalat femtocellákat - alacsony fogyasztású miniatűr cellákat használ, amelyek elfogják a hatótávolságon lévő mobiltelefonok forgalmát. Ez a femtocella lehetővé teszi, hogy rögzítse a vállalat összes alkalmazottjának hívásait, mielőtt átirányítaná a hívásokat a mobilszolgáltatók bázisállomására.

Ennek megfelelően az előfizető lehallgatásához telepítenie kell saját femtocelláját, vagy feltörnie az operátor eredeti femtocelláját.

9. Mobil komplexum távoli hallgatáshoz

Ebben az esetben a rádióantennát az előfizető közelében telepítik (legfeljebb 500 méteres távolságra működik). A számítógéphez csatlakoztatott irányított antenna elfogja a telefon összes jelét, és a munka végén egyszerűen elveszi.

A hamis femtocellával vagy a trójai programmal ellentétben a támadóknak nem kell aggódniuk a webhely behatolásáért, a femtocella telepítéséért, majd eltávolításáért (vagy a trójai program eltávolításáért a feltörés nyomai nélkül).

A modern PC-k képességei elegendőek ahhoz, hogy egy GSM-jelet nagy számú frekvencián rögzítsenek, majd a szivárványos táblázatok segítségével megszakítsák a titkosítást (itt található a technika ismertetése ezen a területen jól ismert szakembertől, Carsten Noll-tól).

Ha önként hordoz magával egy univerzális hibát, akkor automatikusan átfogó dossziét gyűjt magáról. A kérdés csak az, hogy kinek lesz szüksége erre az aktára. De ha szükséges, különösebb nehézség nélkül megszerezheti.

A mobiltelefon régóta minden modern ember életének szerves részévé vált - fontos információkat továbbítanak rajta, beleértve a bizalmas információkat is.

De a nehézség az, hogy ez az eszköz nem mindig tekinthető a magánélet szempontjából teljesen biztonságosnak - lehallgathatja a hívásokat és szöveges üzeneteket vagy akár az operációs rendszer összes felhasználói műveletét másolhatja a telefonra.

Hogyan védheti meg telefonját az ilyen programok ellen, és meghatározhatja a felügyelet jelenlétét - olvassa el anyagunkban.

Tartalom:

Hogyan történik?

Milyen módszerekkel szervezik meg a mobiltelefonját használó személy megfigyelését?

A mobiltelefon lehallgatása mindig speciális programok segítségével történik, amelyeket az interneten terjesztenek.

A leginkább funkcionális és megfelelően működő programok általában fizetettek, az egyszerűbbek szabadon terjeszthetők.

Fontos! Nem szabad megfeledkezni arról, hogy az ilyen programok használata mindig törvényellenes, és sérti a kommunikáció és a magánélet titkosságát. Ezért használatuk bizonyított ténye bűncselekmény.

Ilyen program van telepítve egy telefonra, amely hallgatni kell, és észrevétlenül jár el, mint egy vírus.

Folyamatosan működik, kizárva azokat a pillanatokat, amikor a telefon ki van kapcsolva, ugyanakkor teljesen láthatatlan a felhasználó számára (jelenlétét csak néhány közvetett jel határozhatja meg).

Munkája során információkat gyűjt a meghatározott eszközre (vagy), amelyekhez a tanú hozzáférhet.

Hogyan van telepítve?

Ez a szoftver típusától és működési elvétől függően többféleképpen juthat el telefonjára.

Leggyakrabban használt a következő telepítési módszerek:

3 Bluetooth-on keresztül történő átvitelével és az azt követő automatikus telepítés az operációs rendszerbe;

4 Memóriakártya behelyezésével a készülékbe, amelyre eredetileg rögzítették (a memóriakártya telepítése után a vírusszoftver automatikusan elkezd települni a rendszerbe, az eszköz felhasználójának észrevétele nélkül);

5 Ha számítógéphez csatlakozik, a program automatikusan átviheti az eszközre és telepítse rá;

Noha a kémprogramoknak sok közös vonása van a vírusprogramokkal, ennek ellenére leggyakrabban nem fájlokon vagy más módon továbbítják.

Így ha felügyelet nélkül hagytad a telefont egy olyan személy mellett, akiről feltehetően kémkedés gyanúja merül fel, akkor van értelme ellenőrizni a telefont a lehallgatás jeleire.

Fontos! Különleges eset a fizikai "jelzők" telepítése, például az eszköz földrajzi helyzetének nyomon követésére. De ez a módszer technikailag nehéz és drága. Ezenkívül egy ilyen "jeladót" a felhasználó felismerhet, ezért használata legtöbbször nem praktikus.

Mi az adás?

A kémprogramok típusától függően bizonyos információkat továbbíthat a nyomkövető telefonjára.

A fizetős programok szélesebb funkcionalitással rendelkeznek, és szinte minden információt képesek összegyűjteni a telefonban és az operációs rendszerben végrehajtott műveletekről, az egyszerűbbek például a monitor telefonjára stb.

Az összegyűjthető adattípusok a következők:

2 Fizikai hallgatás a kimenő és bejövő hívások valós időben történő követése vagy rögzítése;

3 Hívásnapló adatai - kimenő, bejövő, nem fogadott hívások stb.

5 Információ a telepített programokról, letöltött fájlok stb.

6 Kapcsolattartási adatok, böngésző előzmények, könyvjelzők stb.

Így a program összetettségétől és funkcionalitásától függően a tanú hozzáférhet a felhasználó szinte minden bizalmas információjához.

Az átvitt adatok típusai a kiválasztott funkcionalitástól függenek.

Megint mások csak bizonyos paraméterek követését engedélyezik.

Jelek

Milyen "tünetek" alapján állapítható meg, hogy a telefont már kopogtatják?

Számos közvetett jel utal arra, hogy bár nem adnak abszolút garanciát a telefon lehallgatására, mégis ilyen gondolatokhoz vezethetik a felhasználót.

Ezek olyan jelek, mint:

- A telefon meleg vagy meleg akkumulátora, amely nyugalmi állapotban van és blokkolva van, ami szintén bármely program háttérmunkájáról szól (ez nem fordul elő produktív és nagy teljesítményű eszközöknél, mivel a vírusszoftverek nem vesznek fel nagy mennyiségű processzor erőforrást);

- Az okostelefon nagyon gyorsan kezdett lemerülni, és ez az állapot hirtelen jött, ez a hardver erőforrások további terhelésével is összefügg, amellyel rendelkezik;

- A telefon indítása és teljes be- vagy kikapcsolása hosszabb időt vesz igénybea szokásosnál (bár ez lehetséges a következő frissítés telepítésekor, egy "nehéz" erőforrás-igényes program letöltésekor, a telefon fizikai elhasználódásában vagy más okból történő meghibásodásában is);

- A képernyő háttérvilágítása villog, amikor a készülék be- és kikapcsol, a jelenlét vagy a meghibásodás jele is lehet;

- A beszélgetés zavarása, leginkább a lüktető zajhoz hasonló - ez a lehallgatás egyértelmű jele, de nem mindig jelenik meg.

Mivel sok jel nem specifikus, és egy másik probléma tünete lehet, ezeket mind egy komplexumban kell figyelembe venni.

Bármelyik jel nem beszélhet egyértelműen a megfigyelésről, azonban ha előtte felügyelet nélkül hagyta telefonját egy olyan személy mellett, akiről gyanús lehet, akkor ez ok arra, hogy ellenőrizze.

Hogyan védekezhetünk a lehallgatással szemben?

Sok embert érdekelhet a beszélgetéseinek hallgatása - féltékeny házastársától kezdve a versenytársakig szakmai környezetben.

Ezért intézkedéseket kell hozni annak érdekében, hogy megvédje magát a bizalmas információk kiszivárgásától.

Ehhez fontos az egyszerű óvintézkedések betartása, valamint a használat néhány speciális program.

Nyilvánvaló, hogy a bizalmas információk telefonon történő szivárgása ellen a legjobb védekezés nem az, ha ezt az eszközt továbbítja.

Ezt azonban néha lehetetlen elkerülni.

1 Ne hagyja a telefonját felügyelet nélkül bárhol;

2 Ha ez nem lehetséges, akkor külön telefont vásároljon bizalmas információk átadására, például régi adatokra, amelyekre lehetetlen kémprogramokat telepíteni;

3 Állítson be jelszót vagy mintát a telefonján annak megakadályozása érdekében, hogy idegenek belépjenek az operációs rendszerbe;

4 Ne helyezzen memóriakártyát a készülékbeamelyek nem keltenek bizalmat irántad;

5 Ne csatlakoztassa készülékét megkérdőjelezhető számítógépekhez;

7 Ne nyisson meg kérdéses fájlokat ne kövesse a megkérdőjelezhető linkeket;

8 Időszakosan futtasson víruskereső programot az eszköz ellenőrzése (bár gyakran rosszindulatú szoftvert nem észlelnek ily módon);

9 Ellenőrizze a letöltési listákat, és távolítsa el a megkérdőjelezhető fájlokat onnan, bár megint előfordulhat, hogy a spyware nem mindig látható ott;

11 Régebbi telefonokon, amelyeket nem lehet azonosítani, időszakosan megváltoztathatja a SIM-kártyákat.

Ezek az intézkedések általában elégségesek a háztartás szintjén - segítenek csökkenteni a féltékeny házastársak és a hiperkontrolláló szülők tájékoztatását.

Súlyosabb esetekben más módszereket kell alkalmaznia, amelyek további eszközök használatát tartalmazzák.

Eszközök

Által kifejlesztett speciális lehallgatás elleni védelem:

- Kriptotelefonok - speciális telefonok, amelyek speciális eszközökkel vannak ellátva. Az ilyen eszköz hátránya a magas költség, a több másodperces hangkésleltetés, valamint az a tény, hogy a második előfizetőnek ugyanannak az eszköznek kell lennie;

- Scambler - közvetlenül a telefonra telepített speciális eszköz. Valós időben a bejövő és kimenő adatok titkosítva vannak;

- Maszkoló - a készülékhez rögzített speciális tartozék. Olyan interferenciát hoz létre a vonalon, amely zavarja a lehallgatást végző személy normális hallását. Az előfizetők maguk sem hallják ezt a zajt.

Mindez elég drága és kényelmetlen eszközökkarbantartást igényel.

Ha azonban jelentős igény merül fel, ajánlatos megvásárolni őket, mivel kiváló minőségű védelmet nyújtanak a lehallgatással szemben.

Milyen lehetőségek vannak a telefonbeszélgetések lehallgatására, hogyan lehet védelmet nyújtani az ilyen jellegű támadások ellen, és hogyan állapíthatja meg az előfizető, hogy telefonját lehallgathatják? A közelmúltban felmerült kémbotrányok hulláma miatt ezek a kérdések ismét sürgetővé válnak. Az újságírók arra kérték az ukrán mobilszolgáltatókat, hogy magyarázzák el, hogyan kell viselkedni az előfizetővel ilyen esetekben.

Feltűnőnek bizonyult, hogy szinte az összes operátor, ahová az újságírók megfordultak, egyszerűen nem tudtak választ adni a feltett kérdésekre. Az egyetlen cég, amely beleegyezett a segítségbe, kiderült, hogy az MTS Ukraine képviselői. A Life :) üzemeltető egyáltalán nem adott választ az irányított megkeresésre, de a Kyivstar azt válaszolta, hogy nem szakértők az ilyen kérdésekben, és az ilyen kérdéseket a különleges állami szolgálatoknak kell megtenni (olvassa el, Belügyminisztérium, SBU, stb.) Az alábbi cikk felhasználta a mobiltelefonok lehallgatásáról szóló, nyilvános forrásokból származó információkat is.

Hogyan védik a fuvarozók a hálózataikat

A GSM technológia fejlesztésekor, valamint annak megvalósításakor az ellenőrző állami hatóságok minden követelményét figyelembe vették. szervek a védelem szintjére. Ezeknek a követelményeknek köszönhető, hogy a világ számos országában tilos speciális berendezések, például erőteljes kódolók, kriptográfiai berendezések, kódolók, valamint a nyilvános kommunikáció nagyon biztonságos technológiáinak adásvétele. De a mobilszolgáltatók maguk is védik rádiócsatornáikat jeltitkosítási módszerekkel. A titkosításhoz nagyon kifinomult algoritmusokat használnak. Azt, hogy a titkosítás milyen titkosítási algoritmust fog végrehajtani, abban a szakaszban választják ki, amikor kapcsolat jön létre a bázisállomás és maga az előfizető között. Az előfizetőre vonatkozó információk kiszivárogtatásának valószínűsége az üzemeltető berendezéséből, amint azt az MTS munkatársai biztosították az újságírókról, gyakorlatilag nulla. Miért kell nullázni, azt kérdeztük - és mindezt az üzemeltető létesítményeihez és berendezéseihez való hozzáférés összetettsége és ellenőrzése miatt.Hogyan lehet "hallgatni" a mobiltelefonokat

Összesen két módszer létezik az előfizetők lehallgatására - ez aktív és passzív módszer. Ha passzívan hallgatja az előfizetőket, nagyon drága berendezéseket kell használnia, és speciálisan képzett munkavállalókkal kell rendelkeznie. Ha van pénze (olvassa el - sok pénz), akkor speciális komplexumokat vásárolhat a feketepiacon, amelyek felhasználásával bármely előfizető beszélgetését 500 méteres körzetben hallgathatja meg. Kérdezd meg, miért kell nagy pénzed? A válasz egyszerű - egy ilyen készlet ára több százezer eurótól kezdődik. Hogy néz ki egy ilyen készlet, a következő fotón láthatjuk. A hálózaton számos olyan webhely található, ahol megismerkedhet az ilyen készletek és hallgatási rendszerek leírásával és működési elvével.Ahogyan az ilyen hallgatási rendszerek gyártói meggyőzik, rendszereik valós időben követhetik a GSM-beszélgetéseket, mivel a berendezés működési elve a mobil előfizető SIM-kártyájához vagy közvetlenül a mobilszolgáltató adatbázisához való hozzáférésen alapul. maga. Bár, ha azok, akik nem hallgatnak rád, ilyen hozzáféréssel rendelkeznek, akkor némi késéssel meghallgathatják az összes beszélgetést. A késleltetés mértéke az adott vagy az üzemeltető által használt kommunikációs csatorna titkosítási szintjétől függ. Az ilyen rendszerek mobil központok is lehetnek az objektumok mozgásának figyelésére és nyomon követésére.

A második lehallgatási módszer az, hogy aktívan beavatkozunk a levegőbe a hitelesítési folyamatba és az ellenőrzési protokollokba. Ehhez speciális mobil komplexeket használnak. Az ilyen mobil rendszerek, amelyek valójában egy pár speciálisan módosított telefon és egy laptop, külső egyszerűségük és kis méretük ellenére is drága öröm - áruk pár tízezer és több száz ezer amerikai dollár között mozog . És megint csak a kommunikáció területén magasan képzett szakemberek dolgozhatnak ilyen berendezéseken.

Az előfizető elleni támadást a következő elv szerint hajtják végre: mivel a komplexum mobil és közel van az előfizetőhöz - legfeljebb 500 méterre -, "összekapcsolja" a kapcsolat létrehozásához és az adatátvitelhez szükséges jeleket, helyettesítve az üzemeltető bázisállomás. Valójában maga a komplexum "közvetítő híddá" válik a legközelebbi bázisállomás és maga az előfizető között.

Miután a kívánt mobil előfizetőt ilyen módon "elkapta", ez a komplexus valóban képes bármilyen vezérlési funkciót végrehajtani az elfogott csatornán: például összekapcsolhatja a hallgatót bármely olyan számmal, amely szükséges a hallgatók számára, lecsökkenti a titkosítási algoritmust vagy általában letiltja ezt a titkosítást egy adott kommunikációs munkamenet stb. d.

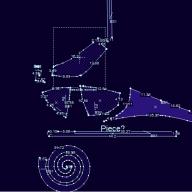

Hogyan néz ki egy hasonló komplexum megközelítőleg - az alábbi fotón látható.

Amint azt a szakértők megosztották, lehetetlen 100% -ban megállapítani, hogy az előfizető telefonját éppen ebben a pillanatban lehallgatják. Közvetett bizonyíték azonban beszerezhető, amely jelezheti, hogy ilyen lehetőség fennáll. A közelmúltban egyes mobil modellek (nevezetesen a nyomógombos telefonok) funkcionalitásukban egy speciális szimbólum-ikonnal voltak lezárás formájában. Ha a zár zárva volt, akkor a jel titkosítva van, és fordítva - ha a zár nyitva van ... nos, mindent megért maga.

De már a telefonokban az elmúlt 5-6 évben nincs ilyen funkció ... Kár. Bár az okostelefonok egyes modelljeinél speciális alkalmazások állnak rendelkezésre, amelyek jelzik a telefon tulajdonosának az aktuális kommunikációs munkamenetben használt beállítások konfigurációját. Az egyik lehetőség az, hogy értesíti a felhasználót a beszélgetés továbbításának módjáról - titkosítási algoritmusok segítségével vagy nyíltan. Az alábbiakban felsorolunk néhány ilyen alkalmazást:

EAGLE Security

Ez az egyik leghatékonyabb alkalmazás, amely megvédi mobilját a lehallgatástól. Ez a program megakadályozza a hamis bázisállomásokhoz való kapcsolódást. Az állomás érvényességének megállapításához aláírást és állomásazonosító ellenőrzést használnak. Ezenkívül a program függetlenül figyeli és megjegyzi az összes bázisállomás helyét, és ha észleli, hogy valamelyik bázis mozog a városban, vagy időnként eltűnik a jele a helyéről - az ilyen bázist hamisnak és gyanúsnak jelölik és az alkalmazás értesíti a telefon tulajdonosát. A program másik hasznos tulajdonsága, hogy megmutathatja, hogy a telefonjára telepített alkalmazások és programok közül melyik fér hozzá a telefon videokamerájához és mikrofonjához. Van egy olyan funkció is, amely letiltja (tiltja) minden olyan szoftver hozzáférését, amelyre nincs szüksége a fényképezőgéphez.Darshak

Ez a program különbözik az előzőtől, és fő feladata az esetleges gyanús tevékenységek nyomon követése a hálózaton, ideértve az SMS használatát is, amelyeket a telefon tulajdonosának engedélye nélkül lehet elküldeni. Az alkalmazás valós időben értékeli, mennyire biztonságos a hálózata, és milyen titkosítási algoritmust használnak abban a pillanatban, és még sok minden mást.Android IMSI-Catcher Detector

Ez az alkalmazás segít megvédeni okostelefonját az álbázisokhoz való bármilyen kapcsolódástól. A program egyetlen hátránya, hogy nem találja meg a Google Playen, és ha mégis telepíteni szeretné, akkor ügyelnie kell erre az eljárásra.CatcherCatcher

A CatcherCatcher program, hasonlóan a fenti társaihoz, hamis bázisállomások felderítésével foglalkozik, amelyeket a támadók (vagy speciális szolgáltatások?) Köztes "közvetítő hidakként" használnak az előfizető és a valós bázisállomás között.Végül a szakértők speciális alkalmazások használatát is javasolták a személyes beszélgetések és az adatok biztonságának biztosítása érdekében, ideértve a beszélgetések titkosítását is. Hasonló analógok például az Orbot vagy az Orweb névtelen böngészők. Vannak olyan speciális programok is, amelyek titkosítják telefonbeszélgetéseit, fényképeit, és sokan már biztonságos üzenetküldőket használnak.

- Helló, ez az FSB felhívása.

- Tudom.

- Honnan?

- Telefonált a kikapcsolt mobiltelefonon.

Mi a legbiztonságosabb telefon?

Ezek azok a telefonok, amelyek az elmúlt 2 hétben a hátizsákom lakói lettek. A hozzáértő emberek azonnal megértik, mi ez a két cső a bal oldalon.

Minél többet ástam, annál szomorúbb lettem. A Földön minden (második?) Ember hibát hordoz, és csak egy ezüst tálon tárolt kommunikációját adja harmadik feleknek. És ez senkit nem érdekel, csak a profi paranoid.

Annak ellenére, hogy a bolygón több telefon van, mint az összes többi eszköz együttvéve (kissé behajlítva, de majdnem így), katasztrofálisan kevés az anyag. Például még mindig nem találtam igazán leírást azokról a kezelőparancsokról, amelyek titokban bekapcsolják a telefont lehallgatás céljából. Vagy hogyan küzdenek (és tesznek) az üzemeltetők és a hatóságok a kódolókkal?

Miért nincsenek hacker / nyílt forráskódú telefonos projektek? Vaughn, a laptop leégett, mi bonyolultabb, mint egy mobiltelefon?

(Bár vannak itt viták).

Gondoljuk át egy pillanatra, hogy nézne ki hacker telefon?

Bármilyen funkciója is van, mit töltene hardverrel és szoftverrel.

Addig is nézzük meg, mi van a piacon, milyen darabmegoldásokat már megvalósítottak, mit lehet belőlük kukucskálni.

Megengedem magamnak, hogy egy új dallammal, egy kis szöveggel dicsekedjek a kemény IS kifejezések és fogalmak előtt.

Heavy jó. A nehézség megbízható.

Igen, ez egy Snatch telefon (DEXP Ixion XL145). Vlagyivosztoki honfitársaim elvették és hozzáértő módon átdolgozták / újragondolták a Highscreen Zera S Power-t (levágta a sarkokat hátul, bőrszerű díszítést adott hozzá, a magok számát megduplázta 4-ről 8-ra, a kamerát 5-ről 8 MP-re fejlesztette).

Hogyan kapcsolódik ez a telefon az IB-hez?

Először a "puha" szociális mérnöki módszerrel kaptam. De erről még nem írhatok.

Másodszor, most könnyebb lesz videókat és fényképeket készítenem kémeszközökről.

(a hibadetektorokról, a terepi indikátorokról és a legális hibakimulátorokról szóló cikkhez)

Például egy akusztikus széf így rikácsol:

Összehasonlításképpen, a Dexp Snatch ára 7500 rubel (bár a Dexp kínálatában nagy akkumulátorral rendelkező modellek vannak, mind 4500, mind 14 000 rubelért), az akusztikus széf pedig körülbelül 10 000 rubelbe kerül.

Nagyon tisztelem a régóta játszó telefonokat. Mindig régi xeniumokat használtam. Nyilvánvalóan a vlagyivosztoki lakosok vérében van - lusták minden nap feltöltődni, ezért 10 modell egész sorozatát elégették ki erős akkumulátorokkal. 4000 mAh-s akkumulátor (6-8 videófelvétel a jelentésekről DEF CON-rel) és egy centiméternél vastagabb tok. (A közelben van egy régi, kedves, megbízható telefon "kenőpénzért", amely több mint 5 éve szolgál nekem zseblámpaként.)

Boris dick-et nézve kapja a Borotvát, arra a következtetésre jutottam, hogy nagyon gyakran egy egyszerű és nyers módszer hatékony lehet. Például megvédheti magát a mikrofon burkolt bekapcsolásától azáltal, hogy hülyén teszi be / ki a mikrofont a mechanikus kapcsolóval.

A jobb felső sarokban található egy "Cocoon" (akusztikus széf) okostelefon-tok, amelyet a Detector Systems adott nekem, hogy játszhassak vele, amikor elvettem tőlük egy maréknyi terepi jelzőt és hibajavítót. (A felülvizsgálat hamarosan megjelenik.)

Az akusztikus széf olyan termék, amelyet a mobiltelefon tulajdonosának aktiválódása esetén a mobil csatornákon keresztül történő hallgatás céljából a helyeken keringő beszédinformációk védelmére terveztek. A védelmet a beszédátviteli út automatikus akusztikus zaja biztosítja, amikor megpróbálják távolról aktiválni a mobiltelefon kézibeszélő mikrofonját. A "Ladya" és a "Kokon" termékek az Orosz Föderáció Állami Műszaki Bizottságának (697., 698. sz. Tanúsítványok) követelményeinek megfelelő tanúsítási teszteken mentek keresztül, és az 1. kategóriáig terjedő célra kijelölt helyiségekben használhatók.

A mobiltelefon a Cocoon belsejében van. A telefon hallgatólagos távoli aktiválása esetén hallgatási üzemmódban az egyetlen leleplező jel az elektromágneses tér erősségének megváltozása (vagyis a mobiltelefon adóját illetéktelenül bekapcsolják az átvitelhez). Ezt a változást a termék része a mezőjelző rögzíti, amely parancsot ad az akusztikus zajgenerátor automatikus bekapcsolására. Ebben az esetben a beszédinformáció továbbításának teljes útja zajos, oly módon, hogy a vevő végén nincsenek beszédjelek.

Specifikációk:

- Zajszint a mobiltelefon mikrofonjának elhelyezésénél: legalább 100 dB

- Tényleges zajspektrum: 250 - 4000 Hz

- A folyamatos működés ideje egy elemkészletből: legalább 6 hónap

- A Cocoon termék tápellátása: CR 2032 lítium elem

- A folyamatos működés ideje egy elemkészletből: legalább 2 hónap

Történelem

Az első említés a telefonszolgáltatás területén a különleges szolgálatok és a "hackerek" konfrontációjáról 1993-1995-ben jelent meg.

ZRTP (2006)

A Voice over IP (VoIP) rendszerekben használt titkosítási kulcsmegállapodás. A ZRTP leír egy módszert a kulcsok megszerzésére a Diffie-Hellman algoritmus segítségével a biztonságos valós idejű szállítási protokoll (SRTP) szervezéséhez. A ZRTP kulcsegyeztetést hajt végre ugyanabban az RTP folyamban, amelyen keresztül létrejön az audio / video kapcsolat, vagyis nem igényel külön kommunikációs csatornát. Fejlesztette Phil Zimmermann, a Pretty Good Privacy szerzője, Jon Callas és Alan Johnston 2006-ban. A protokoll leírását 2006. március 5-én nyújtották be az IETF-nek.

2009

Karsten Nohl, a CCC (Chaos Computer Club) német hackercsoport tagja a csoport december 28-i konferenciáján jelentette be, hogy sikerült megtörnie a GSM hálózatok adattitkosítási algoritmusát.

Karsten Nohl, a Security Research Labs alapítója bejelentette, hogy biztonsági rést fedeztek fel a Data Encryption Standard (DES) titkosítású SIM-kártyákon. Ez egy elavult szabvány, amelyet azonban sok gyártó használ, és több száz millió SIM-kártya támogatja a DES-t. Tehát ez a biztonsági rés lehetővé teszi, hogy amikor egy telekommunikációs szolgáltatótól hamis üzenetet küld a telefonra, akkor egy 56 bites kulcsot fogadjon válaszüzenetben (a válasz automatikusan elküldésre kerül, és a DES kártyák körülbelül 25% -a hajlamos az ilyen "megtévesztésekre". ").

(Egy kicsi és nem túl kemény jegyzet, amely felvillant a Habrén)

Mobiltelefonok lehallgatása és védelme

Hogyan védik a fuvarozók a hálózataikat

A GSM technológia fejlesztésekor, valamint annak megvalósításakor az ellenőrző állami hatóságok minden követelményét figyelembe vették. szervek a védelem szintjére. Ezeknek a követelményeknek köszönhető, hogy a világ számos országában tilos speciális berendezések, például nagy teljesítményű titkosítók, kriptográfiai berendezések, kódolók, valamint a nyilvános kommunikáció nagyon biztonságos technológiáinak adásvétele. De maguk a mobilszolgáltatók jel titkosítási módszerekkel védelmet nyújtanak rádiócsatornáiknak. A titkosításhoz nagyon kifinomult algoritmusokat használnak. Az, hogy a titkosításhoz milyen titkosítási algoritmust használnak, abban a szakaszban kerül kiválasztásra, amikor kapcsolat jön létre a bázisállomás és maga az előfizető között. Az előfizetőre vonatkozó információk kiszivárogtatásának valószínűsége az üzemeltető berendezéséből, amint azt az MTS munkatársai biztosították az újságírókról, gyakorlatilag nulla. Miért kell nullázni, azt kérdeztük - és mindezt az üzemeltető létesítményeihez és berendezéseihez való hozzáférés összetettsége és ellenőrzése miatt.

Hogyan lehet „hallgatni” a mobiltelefonokat?

Összesen két módszer létezik az előfizetők lehallgatására - egy aktív és egy passzív módszer. Ha passzívan hallgatja az előfizetőket, nagyon drága berendezéseket kell használnia, és speciálisan képzett munkavállalókkal kell rendelkeznie. Ha van pénze (olvassa el - sok pénz), akkor a fekete piacon speciális komplexumok vásárolhatók meg, amelyek segítségével akár 500 méteres körzetben meghallgathatja bármely előfizető beszélgetését. Kérdezd meg, miért kell nagy pénzed? A válasz egyszerű - egy ilyen készlet ára több százezer eurótól kezdődik. Hogy néz ki egy ilyen készlet, a következő fotón láthatjuk. A hálózaton számos olyan webhely található, ahol megismerkedhet az ilyen készletek és hallgatási rendszerek leírásával és működési elvével.

Ahogyan az ilyen hallgatási rendszerek gyártói meggyőzik, rendszereik valós időben követhetik a GSM-beszélgetéseket, mivel a berendezés működési elve a mobil előfizető SIM-kártyájához vagy közvetlenül a mobilszolgáltató adatbázisához való hozzáférésen alapul. maga. Bár, ha azok, akik nem hallgatnak rád, ilyen hozzáféréssel rendelkeznek, akkor némi késéssel meghallgathatják az összes beszélgetést. A késleltetés mértéke az adott vagy az üzemeltető által használt kommunikációs csatorna titkosítási szintjétől függ. Az ilyen rendszerek mobil központok is lehetnek az objektumok mozgásának figyelésére és nyomon követésére.

A második lehallgatási módszer az, hogy aktívan beavatkozunk a levegőbe a hitelesítési folyamatba és az ellenőrzési protokollokba. Ehhez speciális mobil komplexeket használnak. Az ilyen mobil rendszerek, amelyek valójában egy pár speciálisan módosított telefon és egy laptop, külső egyszerűségük és kis méretük ellenére is drága öröm - áruk pár tízezer és több száz ezer amerikai dollár között mozog . És megint csak a kommunikáció területén magasan képzett szakemberek dolgozhatnak ilyen berendezéseken.

Az előfizető elleni támadást a következő elv szerint hajtják végre: mivel a komplexum mobil és közel van az előfizetőhöz - legfeljebb 500 méterre -, "összekapcsolja" a kapcsolat létrehozásához és az adatátvitelhez szükséges jeleket, helyettesítve az üzemeltető bázisállomás. Valójában maga a komplexum "közvetítő híddá" válik a legközelebbi bázisállomás és maga az előfizető között.

Miután a kívánt mobil előfizetőt ilyen módon "elkapta", ez a komplexus valóban képes bármilyen vezérlési funkciót végrehajtani az elfogott csatornán: például összekapcsolhatja a hallgatót bármely olyan számmal, amely szükséges a hallgatók számára, lecsökkenti a titkosítási algoritmust vagy általában letiltja ezt a titkosítást egy adott kommunikációs munkamenet stb. d.

Hogyan néz ki egy hasonló komplexum megközelítőleg - az alábbi fotón látható.

kép

kép

Amint azt a szakértők megosztották, lehetetlen 100% -ban megállapítani, hogy az előfizető telefonját éppen ebben a pillanatban lehallgatják. Közvetett bizonyíték azonban beszerezhető, amely jelezheti, hogy ilyen lehetőség fennáll. A közelmúltban egyes mobil modellek (nevezetesen a nyomógombos telefonok) funkcionalitásukban egy speciális szimbólum-ikonnal voltak lezárás formájában. Ha a zár zárva volt, akkor a jel titkosítva van, és fordítva - ha a zár nyitva van ... nos, mindent megért maga.

De már a telefonokban az elmúlt 5-6 évben nincs ilyen funkció ... Kár. Bár az okostelefonok egyes modelljeinél speciális alkalmazások állnak rendelkezésre, amelyek jelzik a telefon tulajdonosának az aktuális kommunikációs munkamenetben használt beállítások konfigurációját. Az egyik lehetőség az, hogy értesíti a felhasználót a beszélgetés továbbításának módjáról - titkosítási algoritmusok segítségével vagy nyíltan. Az alábbiakban felsorolunk néhány ilyen alkalmazást:

EAGLE Security

Ez az egyik leghatékonyabb alkalmazás, amely megvédi mobilját a lehallgatástól. Ez a program megakadályozza a hamis bázisállomásokhoz való kapcsolódást. Az állomás érvényességének megállapításához aláírást és állomásazonosító ellenőrzést használnak. Ezenkívül a program függetlenül figyeli és megjegyzi az összes bázisállomás helyét, és ha azt észleli, hogy valamilyen bázis mozog a városban, vagy időnként eltűnik a jele a helyéről - egy ilyen bázist hamisnak és gyanúsnak jelölnek meg és az alkalmazás értesíti a telefon tulajdonosát. A program másik hasznos tulajdonsága, hogy megmutathatja, hogy a telefonjára telepített alkalmazások és programok közül melyik fér hozzá a telefon videokamerájához és mikrofonjához. Van egy olyan funkció is, amely letiltja (tiltja) minden olyan szoftver hozzáférését, amelyre nincs szüksége a fényképezőgéphez.

Ez a program különbözik az előzőtől, és fő feladata a hálózat bármely gyanús tevékenységének nyomon követése, beleértve az SMS használatát is, amelyet a telefon tulajdonosának engedélye nélkül lehet elküldeni. Az alkalmazás valós időben értékeli, mennyire biztonságos a hálózata, és milyen titkosítási algoritmust használnak abban a pillanatban, és még sok minden mást.

Android IMSI-Catcher Detector

Ez az alkalmazás segít megvédeni okostelefonját az álbázisokhoz való bármilyen kapcsolódástól. A program egyetlen hátránya, hogy nem találja meg a Google Playen, és ha mégis telepíteni szeretné, akkor ügyelnie kell erre az eljárásra.

CatcherCatcher

A CatcherCatcher program, hasonlóan a fenti társaihoz, hamis bázisállomások felderítésével foglalkozik, amelyeket a támadók (vagy speciális szolgáltatások?) Közbenső "közvetítő hídként" használnak az előfizető és a valódi bázisállomás között.

A telefonbeszélgetések védelmét szolgáló megoldások áttekintése

(Néhány anyag promóciós prospektusokból származik, ezért szívesen fogadjuk a szkepticizmust és a megjegyzéseket)

A német Rohde & Swartz Siemens S35 telefonja alapján létrehozott TopSec GSM "teljes forgalomvédelmet" nyújt.

A készülék egy szokásos Siemens S35 telefon, amelyet egy speciális kriptográfdal frissítettek. A titkosítást a telefon menüjének egy speciális opciója engedélyezi. Biztonságos módban a telefon egy második TopSec telefonnal és ugyanazon cég ISDN ELCRODAT 6-2 telefonjával egyaránt képes működni.

A biztonságot a forgalom 128 bites kulccsal történő titkosítása biztosítja, a munkamenetkulcsot pedig egy 1024 bites kulccsal számolják, ami további biztonságot nyújt. Ennek a telefonnak az a különlegessége, hogy titkosított csomagokat hoznak létre benne oly módon, hogy azokat átláthatóan érzékeljék és továbbítsák GSM hálózatokon keresztül, mint a hagyományos GSM csomagok.

A telefon ára 2700 USD. Az ilyen magas ár azonban nem akadályozta meg a TopSec GSM nagy népszerűségét. Tehát a Bundeswehr (német fegyveres erők) szerződést írt alá ilyen telefonok saját szükségleteikre történő szállítására.

Ugyanattól a cégtől egy kissé divatosabb változat egy vezeték nélküli fülhallgató.

Rövid leírás:

A TopSec Mobile egy hang titkosító eszköz, amely a Bluetooth interfész segítségével bármely mobiltelefonhoz csatlakoztatható. A TopSec Mobile adatvédelmi és lehallgatási védelmet nyújt a világ bármely pontján.

Jellemzők:

- Csatlakozás a felhasználó telefonjához Bluetooth interfészen keresztül

- A TopSec Mobile szinte az összes modern mobiltelefonnal működik

- Bluetooth modullal rendelkező modemekkel és műholdas telefonokkal is használható

- A mobilszolgáltató nem tudja azonosítani

- Hangtitkosítás az Advanced Encryption Standard (AES) 256 bites kulccsal

Az eszköz aszimmetrikus 1024 bites és szimmetrikus 128 bites titkosítás kombinációját használja a magas szintű biztonság érdekében.

A biztonságos kapcsolat létrehozásához a felhasználónak a szám tárcsázása után csak meg kell nyomnia a titkosítás ("titkosítás") feliratú gombot. A másik előfizetőnek szintén TopSec GSM telefont kell használnia - vagy egy hasonló felszerelésű vezetékes telefont, például a Rohde & Schwarz ELCRODAT 6-2 ISDN modelljét. A vállalat azután kezdte el értékesíteni ezeket az eszközöket, hogy hardveres titkosítási osztályt szerzett a Siemens Information & Communication Mobile-tól.

A TopSec GSM telefon két frekvenciasávban működik - 900 és 1800 MHz, így bármely olyan régióban használható, ahol elérhető a GSM 900/1800 hálózat. A vállalat a világ számos országában mintegy 3000 dollárért ad el új modelleket.

Mínusz Ez a megközelítés egy dedikált hívásvezérlő szerver jelenléte a szerveren regisztrált előfizetők között. De ez az elosztott interakciós rendszerek kiépítésének szükséges feltétele:

nincs megjegyzés, kivéve talán nagyon jó, hogy biztonságos alkalmazásokhoz "saját AppStore-ot" hoznak létre

Orosz csövek

Scrambler(Közben a Szovjetunió Oroszországában)

"GUARD Bluetooth" a LOGOS cégtől.

Idézem Lukatsky-t:

Őslapátos eszköz. Nincs tervezés, mint olyan. A fülhallgató szilárdan "be van varrva" a készülékbe, és csak a készülékkel cserélhető. De garantált a tárgyalások védelme - az eszköz Bluetooth-on keresztül csatlakozik egy adóhoz - egy számítógéphez vagy egy telefonhoz (egy szó sem esik arról, hogy a Bluetooth-csatornát az E0 segítségével védjük). Az eszközt még nem tesztelték, de áttekintése megtalálható a neten. A "GUARD Bluetooth" megjelenése ugyanahhoz a TopSec Mobile-hoz képest nagyon jó képet ad arról, hogyan viszonyulnak a hazai és a nyugati kriptográfiai információ-védelmi eszközök (mind megjelenésük, mind pedig a könnyű használat és a funkcionalitás szempontjából). Másrészt ehhez az eszközhöz nincs szükség külső szerverre - "pontról pontra" is képes működni.

Leírás a felhasználótól

Leírás a gyártótól

PDA asszisztens

Hardver és szoftver készlet a beszélgetések biztonságához a GSM hálózatokban  A „Referent-PDA” hardver- és szoftverterméket olyan eszközökhöz tervezték, mint például a Windows Mobile 2003/2005 operációs rendszer alatt futó okostelefonok (kommunikátorok). A "PDA Referent" segítségével megakadályozhatja a két kommunikátor közötti beszélgetések lehallgatását. A készlet SD / miniSD modulból, szoftverből és Qtek-8500 okostelefonból áll.

A „Referent-PDA” hardver- és szoftverterméket olyan eszközökhöz tervezték, mint például a Windows Mobile 2003/2005 operációs rendszer alatt futó okostelefonok (kommunikátorok). A "PDA Referent" segítségével megakadályozhatja a két kommunikátor közötti beszélgetések lehallgatását. A készlet SD / miniSD modulból, szoftverből és Qtek-8500 okostelefonból áll.

A programfelület tartalmaz: egy betárcsázós mezőt, hívásvezérlő gombokat, egy gombot az utolsó számjegy bejegyzésének törléséhez és egy jelzőt, amely megjeleníti a tárcsázott számot, a bejövő hívás hívójának számát, a kapcsolat létesítésekor az állapotot stb .

A program automatikusan elindul, amikor az SD / miniSD - „PDA Referent” modul csatlakoztatva van, és a kommunikátor képernyőn a jobb alsó sarokban egy ikon jelenik meg, jelezve, hogy a program háttér módban fut. Másik előfizető biztonságos módban történő hívásához kattintson a jelzés ikonra, majd a megnyílt PDA Referent programban ugyanazokat a műveleteket kell végrehajtania, mint egy normál hívásnál. Ha egy másik PDA Referent készletről érkezik hívás, akkor a "telefon" program helyett a "PDA Referent" program kezelőfelülete automatikusan megnyílik, majd minden művelet megegyezik a szokásos híváséval.

A kapcsolat létrehozása során speciális információkat cserélnek az eszközök kölcsönös hitelesítéséhez és egy munkamenet-kulcs előállításához.

A nem biztonságos hanghívások fogadása és végrehajtása a szokásos kommunikátor szoftverrel történik.

A termék és az analógok közötti fő különbség az alacsony sebességű (legfeljebb 1600 baud) adatátviteli csatorna használata, amely lehetővé teszi a gyenge GSM-jellel (rossz vételű helyeken) történő munkát barangolásban, különböző operátorok használatakor stb.

Nevezzük csak "telefonnak"

("Kinyomtam" ezt a mobiltelefont Kostyától, aki a Hideport.com-ot képviseli)

Chips - az akusztika mechanikus vezérlése (be / ki gomb a mikrofonhoz), a tok integritásának ellenőrzése (rejtett riasztás a cső belsejébe próbálva bejutni)

Úgy tűnik, hogy ez a dolog képes hozzáférni más hálózatokhoz (kábelmodem, analóg / digitális modem, rádiómodem, műholdas terminál vagy GSM modem). De ezt még meg kell tudnom.

A speciális szolgáltatásokhoz szükséges telefonok gyártásával is foglalkoztam, megengedhettem pár fényképet:

részletmorzsák

Egy ilyen telefon négy sávban (850, 900, 1800 és 1900 MHz) működik, előfizetői titkosítási elv, ACELP 4800 bit / s beszédtömörítési algoritmus, jó, magas beszédminőségű; a titkosítási algoritmus Oroszországban ismert szabvány, GOST 28147, 1989. Tekintettel arra, hogy teljes a titkosítás, kriptográfiai szinkronizálás szükséges, ezért mielőtt beszélni kezdene, 10 másodpercet kell várnia a kapcsolat létrejöttére. A telefon rendelkezik FSB tanúsítvánnyal is.

A test oldalán található egy gomb, amely bekapcsolja a titkosítási módot. A beszélgetési idő zárt üzemmódban 4 óra, nyitott üzemmódban pedig 4,5 óra, a különbséget az magyarázza, hogy a szkriptprocesszor zárt üzemmódban kezd dolgozni a telefonban.

Azok a telefonok, amelyek ezt a kiegészítő titkosítást megvalósítják, működhetnek mind egy nemzeti operátorral (MTS, Megafon), mind pedig, ha utazik, akkor egy nemzetközi operátorral; Latin-Amerikában 850/1900, Európában és Ázsiában 900/1800. A nemzetközi hálózatokban pedig a telefon akkor fog működni, ha ott nem csak barangolás zajlik, hanem az üzemeltető is támogatja a BS26T adatátviteli szolgáltatást. A rejtjelgomb lehetővé teszi, hogy a telefont titkosítási vagy üzemmódba kapcsolja, ahonnan normál telefont hívhat - cseveghet barátaival, családjával stb.

Előfizetői titkosítási módszer

Sajnos a GSM-szabványt úgy alakították ki, hogy lehetetlen saját telefonos titkosítási algoritmust telepíteni a telefonba, garantálva a garantált védelem megszakítás nélküli sávját.

A kapcsolók átkódolókat használnak, amelyek a következőket teszik: amikor a telefon mikrofonjához beszél, a telefonban működik egy vokoder, amely tömöríti a beszédet, 12 kbps sebességű adatfolyamot hozva létre. Ez az adatfolyam titkosított formában eléri a bázisállomást, ahol visszafejtik, majd tömörítve eljutnak a kapcsolóhoz. A kapcsolón nincs szünet, és 64 kbit-os adatfolyamot hoz létre - ez többek között azért is megtörténik, hogy a biztonsági hatóságok meghallgathassák Önt. Ezután az adatfolyam ismét tömörül és a második mobil előfizetőhöz kerül. És most, ha előfizetőtől előfizetővé veszi és titkosítja a csatornát, akkor a kapcsolón lévő adatfolyam dekompressziója és tömörítése nem teszi lehetővé a bejövő információk visszafejtését. Sajnos lehetetlen letiltani ezt az átkódolót, amikor a vokális traktusban dolgozunk, ezért az előfizetői titkosítási módszer biztosítása érdekében (és ez mindenkinek és mindentől garantált védelemhez szükséges) kénytelenek vagyunk egy adatátviteli csatornát használni. A GSM szabvány rendelkezik egy BS26T szolgáltatással, amely meglehetősen alacsony - 9600 bps - sebességgel továbbítja az adatokat. Ebben az esetben az átkódoló ki van kapcsolva, és valóban kap egy közvetlen, további átalakítások nélküli kommunikációs vonalat. Alacsony sebesség, tényleg.

Ennek megfelelően a beszéd továbbításához tömöríteni kell, és elég erősen - nem úgy, mint a szokásos GSM, 12 kbps sebességgel, de még erősebben, akár 4,8 kbps sebességgel. Ezután titkosítva van, és mindez a titkosított információ szabadon áthalad a világ bármelyik kapcsolóján - ha Latin-Amerikában tartózkodik, és a másik ember valahol a Távol-Keleten van, akkor sokféle kapcsolón és néhány egyéb berendezésen megy keresztül , de ha létrehozott egy adatátviteli csatornát, akkor ez a kapcsolat működni fog.

És a világ egyetlen részén sem egyetlen külön szolgálat, sem egyetlen ellenséged nem lesz képes meghallgatni, mert a telefonban a beszéd titkosítva van, és csak a beszélgetőpartner dekódolja. De a titkosított hangátvitel ezen elvének működéséhez szükséges, hogy az üzemeltetők támogassák a BS26T szolgáltatást.

A világ szinte minden szolgáltatója támogatja, de Latin-Amerika, Ázsia és Ausztrália egyes részei kivétel. Annak megakadályozása érdekében, hogy olyan speciális SMS-ek kerüljenek bevezetésre, amelyek telefonját hangfelügyeletre helyezik, jól ismernie kell a készülék áramkörét és szoftverét.

A kulcsok nagyon fontosak ebben a technikában, egy számítógép segítségével lemezről töltik be őket a telefonba, lehetetlen, hogy csak az internethez csatlakozzon; ha van Wi-Fi-je, akkor folyamatosan le kell tiltani. A titkosításhoz használt munkamenetkulcs két kulcsból áll: egy fixből, amelyet egy lemezről töltenek be egy számítógép segítségével (ezt a kulcsot évente egyszer cserélik), és egy véletlenszerűt, amelyet a telefon generál minden kommunikációs munkamenethez. A véletlenszerű kulcs minden alkalommal változik, és az előző kulcsok fizikailag törlődnek a memóriából a kapcsolat megszakadása után, így teljesen nyugodt lehetsz: a fix kulcs visszaállítása után sem lesz képes reprodukálni a beszélgetéseket.

Kulcsok generálása és új felhasználók összekapcsolása

StealthPhone

Kezében tartott StealthPhone Touch

Láttam ezt a modellt is  Titkosítási algoritmusként a garantált szilárdságú Tiger szimmetrikus titkosítási algoritmust használják, amely a vállalat saját fejlesztése.

Titkosítási algoritmusként a garantált szilárdságú Tiger szimmetrikus titkosítási algoritmust használják, amely a vállalat saját fejlesztése.

A kulcs hossza 256 bit.

Az algoritmus a szinkron stream gamma cifrák osztályába tartozik. A szinkronizálást inicializáló vektor (szinkron-szekvencia) segítségével hajtják végre, amelyet tiszta szövegben továbbítanak (vagy tárolnak) a titkosított szöveggel együtt. A szinkronizálási üzenet hossza 4 és 12 bájt között változik, és a kódoló használatának kontextusa határozza meg.

A titkosító működőképes állapotba hozásához inicializálási eljárást hajtanak végre, amelynek bemeneténél egy titkos kulcs és egy szinkronizálási üzenet érkezik. Az inicializálási eljárás kimenete a kódoló állapot minden elemének értéke, amely meghatározza annak működését.

A HMAC-SHA256 algoritmust használják az algoritmusként az adat hitelesítési kód kiszámításához.

A Stealthphone és a Stealthphone Tell rendszerek 384 bites elliptikus görbéket használnak (az NSA jóváhagyta a 384 bites kulcshosszúságú aszimmetrikus elliptikus görbe kriptográfiai algoritmusok használatát a szigorúan titkos dokumentumok feldolgozásához).

egy kicsit további részletek

VoGSM kriptográfiai hang titkosítási algoritmusok

A beszéd védelme érdekében a GSM hangátviteli csatornákon a garantált erősségű beszédjel idő-frekvencia átalakítását alkalmazzák, amely ellenáll a kettős vokóder átalakításnak.

Az átalakítás fő elemei:

- A beszédjel felosztása elemi szegmensekre;

- Nemlineáris transzformáció elemi vonalszakaszokon;

- A beszédszakaszok permetezése egymás között;

- A vett jel feldolgozása az AMR beszédkodekon és a GSM csatornán történő továbbítás céljából.

- Az átalakítási paraméterek (a beszédjel szegmensek száma és hossza) a kulcstól függenek.

A nemlineáris transzformációs paramétereket szintén kriptográfiai kulcs határozza meg.

A teljes algoritmikus és rendszeres (a mobilhálózat által bevezetett) késés nem haladja meg a 2,5 másodpercet.

Kriptográfiai beszéd titkosítási algoritmusok IP telefonos programokhoz

Az IP-telefonos alkalmazások, köztük a Skype és a Viber alkalmazásakor a hanginformációk védelmének biztosítása érdekében garantált erősségű beszédjel idő-frekvencia-átalakítását alkalmazzák, az átvitt beszédet beszédszerű jellé alakítva.

Az átalakítás a következőket tartalmazza:

- N szűrő fésűje (szűrőbank);

- Diszperziós késleltetési vonal (véletlenszerű fázis-frekvencia válaszú szűrő);

- N. hosszpótlás

A szűrőban lévő spektrális sávok permutációját a kapcsolat létrehozásakor a munkamenetkulcs határozza meg.

A dinamikus átalakítás érdekében a csíkokat 3-5 másodpercenként egyszer átrendezik.

Az algoritmikus késés nem haladja meg az 1 másodpercet. A feldolgozott beszédjel sávszélessége 300 - 3400 Hz. A minimális N helyettesítési hossz 24.

Az internetkapcsolat sávszélességétől függően többféle átalakítás megengedett. A megengedett maximális késés 2 másodperc. Stabil vagy alacsony sebességű internetkapcsolat esetén olyan algoritmus használható, amely nem igényel szinkronizálást. Ez biztosítja a kapcsolat gyors bejutását és a kriptokapcsolat stabilitását.

De arról, hogyan jártam a Stealthphone-t, egy másik cikkben fogom megtudni.

Láthatatlan telefon

Az interneten nem látható, de igen.

- IMEI (nemzetközi azonosító telefonszám) módosítása

- Védelem az aktív és passzív komplexusok ellen (beszélgetések lehallgatása és a telefon távvezérlése, valamint az üzemeltető vagy a GSM mobil komplexum által az eszköz által okozott egyéb támadások)

- A hívásokkal kapcsolatos információk törlése a telefon memóriájából (a törölt információkat a speciális memóriarekeszek tárolják, és a szakemberek számára elérhetőek)

- A telefon és a tulajdonos lokalizálásának lehetetlensége (valamint a fő telefonszám és a hozzá tartozó egyéb telefonszámok meghatározása)

Virtuális szám használata hívásokhoz

Bármely SIM-kártyát és operátort használhat. A rendszer automatikusan összeköti a SIM-kártya számát a virtuális számmal. Felhívnak a virtuális számra, és automatikusan elérik a telefonját. Kimenő hívás kezdeményezésekor megváltoztathatja telefonszámát bármelyikre (például virtuálisra). Van egy funkció a hang megváltoztatására (a fonóvizsgálat során lehetetlen azonosítani a hívót). Még akkor is, ha a virtuális számát ellenőrzés alatt tartják, nincs információ erről a számról.

A cső leírásából

Hamis bázisállomások

Az IMSI-csapdának nevezett speciális eszköz (egy SIM-kártyára írt egyedi azonosító, IMSI - International Mobile Subscriber Identity) úgy tesz, mintha egy mobil telefonhálózat valódi bázisállomása lenne a közeli mobiltelefonok számára. Ez a fajta trükk azért lehetséges, mert a GSM szabványban a mobiltelefonnak hitelesítenie kell magát a hálózat kérésére, de magának a hálózatnak (bázisállomásnak) nem kell megerősítenie a telefon valódiságát.

Amint a mobiltelefon bázisállomásként megkapja az IMSI-csapdát, ez az átjátszó eszköz kikapcsolhatja az előfizető által engedélyezett titkosítási funkciót, és a szokásos nyitott jellel működhet, továbbítva azt a valódi bázisállomáson túl.

Az IMSI csapdái segítségével hamis hívásokat vagy SMS-eket lehet küldeni a telefonra, például a hamis szolgáltató új szolgáltatásával kapcsolatos információkkal, amelyek tartalmazhatják a mobil eszköz mikrofonjának aktiválási kódját. Nagyon nehéz megállapítani, hogy a készenléti állapotban lévő mobiltelefon be van-e kapcsolva a mikrofonnal, és a támadó nemcsak telefonbeszélgetéseket, hanem beszélgetéseket is könnyen hallhat és rögzíthet abban a helyiségben, ahol a mobiltelefon található.

Az identitás meghamisítása

Az elmúlt években egyre népszerűbb a mobiltelefon használata a személyazonosság igazolásaként. Például egy Google-fiók elvesztett jelszavának helyreállításához SMS-t kell küldeni, amely megerősíti a kódot a telefon tulajdonosának. Néhány bank hasonló kétlépcsős hitelesítést használ, kódokat küldve speciális mobilszámokra annak érdekében, hogy ellenőrizze az ügyfél személyazonosságát a tranzakció folytatása előtt. Trójaiak mobil verzióit fedezték fel, amelyek képesek elfogni az SMS-eket a bankok által küldött jelszavakkal, és megszakíthatják a kétlépcsős hitelesítést.

PDF)

Ha van egy mobiltelefon a közelében (10 méteres körzetben), akkor járjon el úgy, mintha élőben élne az első csatornán.

Tehát nyílt forráskódú DIY telefont fogunk gyártani, erős szoftveres és hardveres kriptográfiával?

- Nyílt forráskód

- mechanikus vezérlés az adó-vevők felett

- a vevő-adó beépített fény- és hangjelzője

- erős titkosítás (hardver és szoftver)

- a bázisállomás kiválasztásának vezérlése

- akusztikus szteganográfia, elfedve a titkosítás tényét

- a telefon tok integritásának ellenőrzése

- oldalsó csatorna szivárgásvizsgálata