Cómo encontrar una "trampa" y proteger su teléfono

No existe una forma universal de detectar las escuchas telefónicas, pero existen signos principales por los que se pueden detectar:

1. Si en el modo de espera el teléfono se calienta y en este momento se está ejecutando algún programa, existe la posibilidad de que esta aplicación esté escuchando su teléfono.

2. Su comunicador comenzó a descargarse demasiado rápido, pero al mismo tiempo es bastante nuevo.

3. La velocidad de Internet de su teléfono inteligente se ha reducido notablemente sin motivo.

4. Si el comunicador comenzó a repetir o llamar.

5. Para los teléfonos inteligentes, hay muchas aplicaciones que pueden detectar escuchas telefónicas y proteger el teléfono móvil.

Métodos de obtención de información

Se utilizan tres métodos de espionaje: activo, pasivo y mediante la instalación de software malicioso. El segundo requiere grandes fondos: se trata de equipos, cuyo precio comienza en un par de cientos de miles de dólares y personal capacitado. El radio de escuchas telefónicas en este caso es de unos 500 metros. Este equipo le permite rastrear llamadas GSM en tiempo real. Para un método activo, se requieren sistemas móviles, que cuestan desde varias decenas de miles de dólares. Como en el primer caso, el uso de esta técnica requiere personal calificado. Este complejo se convierte en una especie de comunicación, reemplazando así la torre del operador más cercana. Si no es un propietario, un político o estos dos métodos, es poco probable que se apliquen en su contra. Pero el tercero, el software malicioso, bien puede ser utilizado por personas comunes, cuyos secretos no son tan costosos. Con la ayuda de virus, los estafadores pueden transferir información desde su teléfono, limpiar y hacer muchos otros "trucos sucios".

A partir de los servicios especiales

Aunque es más seguro utilizar programas de Internet como transferencia de información que las comunicaciones GSM, los servicios especiales pueden tener acceso a ellos. Servicios como Facebook, Viber, Watsapp, VKontakte, a solicitud de las autoridades, para combatir el terrorismo y el lavado de dinero, pueden proporcionarles registros de sus conversaciones y correspondencia. Por desgracia, sabemos que los servicios secretos tampoco siempre son personas honestas, por lo que le recomendamos que no transmita información clasificada a través de dichos servicios. Para tales casos, existen proyectos especiales en Internet para una comunicación segura, por ejemplo, VFEmail, Bitmessage, ChatSecure y muchos otros. A continuación, veremos cómo proteger su teléfono de los virus del software espía. La probabilidad de que lo sigan no servicios especiales, sino programas especiales desarrollados por piratas informáticos, es mucho mayor. Estas aplicaciones pueden recopilar toda la información de su teléfono para venderlo en el futuro. Para proteger su teléfono de las escuchas telefónicas, intente no descargar aplicaciones dudosas para su dispositivo. No es raro que personas cercanas (esposa, amigo, colega) contraten a un pirata informático para que lo escuche por alguna razón. Si tienen acceso a su teléfono, entonces ellos mismos pueden colocar el archivo deseado en él, después de lo cual se establecerá un seguimiento total a través del comunicador. El consejo para este caso es banal: esté más atento a sus seres queridos y establezca contraseñas, no le dé su dispositivo a nadie.

Cómo prevenir el robo: todos los detalles

Trate de recordar constantemente dónde está su comunicador. Además, para proteger su teléfono, nunca lo pierda de vista, úselo en un lugar seguro y trate de alcanzarlo en lugares concurridos lo menos posible. Si no lo vio y le robaron el comunicador, tan pronto como descubra que faltaba, cambie la contraseña de todas las cuentas en las que inició sesión a través de este dispositivo, comuníquese con

Evitar que todos los programas acepten archivos por sí mismos

En muchos casos, la seguridad de su dispositivo móvil depende completamente de usted. Algunos programas tienen permiso automático para aceptar todos los archivos que se le envían sin preguntar, cambie este parámetro en la configuración para proteger el teléfono; de lo contrario, los atacantes obtendrán acceso fácilmente a sus llamadas, mensajes, fotos y archivos.

Resumamos

La forma más obvia son las escuchas telefónicas oficiales del estado.

En muchas partes del mundo, las compañías telefónicas están obligadas a proporcionar acceso a líneas de escuchas telefónicas para las autoridades competentes. Por ejemplo, en Rusia, en la práctica, esto se hace técnicamente a través de SORM, un sistema de medios técnicos para garantizar las funciones de las medidas de búsqueda operativa.

Cada operador debe instalar un módulo SORM integrado en su PBX.

Si un operador de telecomunicaciones no ha instalado equipo en su PBX para realizar escuchas telefónicas a todos los usuarios, su licencia en Rusia será cancelada. Programas similares de escuchas telefónicas totales operan en Kazajstán, Ucrania, Estados Unidos, Gran Bretaña (Programa de Modernización de Interceptación, Tempora) y otros países.

La venalidad de los funcionarios gubernamentales y los oficiales de inteligencia es bien conocida por todos. Si tienen acceso al sistema en "modo dios", entonces por una tarifa usted también puede obtenerlo. Como en todos los sistemas estatales, en el SORM ruso hay un gran lío y un descuido típicamente ruso. La mayoría de los técnicos son en realidad muy poco calificados, lo que permite el acceso no autorizado al sistema sin que los propios servicios de inteligencia se den cuenta.

Los operadores de telecomunicaciones no controlan cuándo y qué abonados se escuchan en las líneas SORM. El operador no verifica de ninguna manera si existe una sanción judicial por realizar escuchas telefónicas a un usuario en particular.

“Se toma cierto caso criminal sobre la investigación de un grupo delictivo organizado, que enumera 10 números. Necesita escuchar a una persona que no tiene nada que ver con esta investigación. Simplemente termine este número y diga que tiene información operativa que este es el número de uno de los líderes del grupo criminal ”, dicen personas conocedoras del sitio“ Agentura.ru ”.

Por lo tanto, a través de SORM, puede escuchar a cualquier persona sobre una base "legal". Aquí tienes una conexión segura.

2. Escuchas telefónicas a través del operador

Los operadores de comunicaciones celulares en general, sin ningún problema, miran la lista de llamadas y el historial de movimientos de un teléfono móvil, que se registra en varias estaciones base por su ubicación física. Para recibir registros de llamadas, como ocurre con los servicios especiales, el operador debe conectarse al sistema SORM.

No tiene mucho sentido que las fuerzas de seguridad rusas instalen troyanos, a menos que necesiten la capacidad de activar el micrófono y grabar del teléfono inteligente, incluso si el usuario no está hablando por un teléfono móvil. En otros casos, SORM hace frente a las escuchas telefónicas. Por lo tanto, los servicios especiales rusos no son muy activos en la introducción de troyanos. Pero para uso no oficial, es una herramienta de piratería favorita.

Las esposas espían a sus maridos, los empresarios estudian las actividades de los competidores. En Rusia, el software troyano se usa ampliamente para escuchas telefónicas por parte de clientes privados.

El troyano se instala en un teléfono inteligente de varias maneras: a través de una actualización de software falsa, a través de un correo electrónico con una aplicación falsa, a través de una vulnerabilidad en Android o en un software popular como iTunes.

Las nuevas vulnerabilidades en los programas se encuentran literalmente todos los días y luego, muy lentamente, se cierran. Por ejemplo, el troyano FinFisher se instaló a través de una vulnerabilidad en iTunes que Apple no cerró de 2008 a 2011. A través de este agujero, cualquier software en nombre de Apple podría instalarse en la computadora de la víctima.

Quizás ese troyano ya esté instalado en su teléfono inteligente. ¿No crees que la batería de tu teléfono inteligente se ha descargado un poco más rápido de lo que debería?

6. Actualización de la aplicación

En lugar de instalar un troyano de software espía especial, un atacante puede hacerlo aún más inteligente: elija una aplicación que usted mismo instale voluntariamente en su teléfono inteligente y luego dele toda la autoridad para acceder a llamadas telefónicas, grabar conversaciones y transferir datos a un servidor remoto.

Por ejemplo, podría ser un juego popular que se distribuye a través de los catálogos "izquierdos" de aplicaciones móviles. A primera vista, este es un juego ordinario, pero con la función de hacer escuchas telefónicas y grabar conversaciones. Muy cómodamente. El usuario con sus propias manos permite que el programa se conecte, donde envía archivos con conversaciones grabadas.

Alternativamente, la funcionalidad de aplicaciones maliciosas se puede agregar como una actualización.

7. Estación base falsa

La estación base falsa tiene una señal más fuerte que la BS real. Debido a esto, intercepta el tráfico de suscriptores y le permite manipular datos en el teléfono. Se sabe que las estaciones base falsas son ampliamente utilizadas por las fuerzas del orden en el extranjero.

En los Estados Unidos, un modelo falso de BS llamado StingRay es popular.

Y no solo los organismos encargados de hacer cumplir la ley utilizan estos dispositivos. Por ejemplo, los comerciantes en China suelen utilizar BS falsos para enviar spam masivo a teléfonos móviles en un radio de cientos de metros. En general, en China, la producción de "panales falsos" se pone en marcha, por lo que en las tiendas locales no es un problema encontrar un dispositivo similar, ensamblado literalmente en la rodilla.

8. Hackear femtocell

Recientemente, algunas empresas han estado utilizando femtocélulas, estaciones celulares en miniatura de baja potencia que interceptan el tráfico de los teléfonos móviles que están dentro del alcance. Esta femtocélula le permite grabar llamadas de todos los empleados de la empresa, antes de redirigir las llamadas a la estación base de los operadores celulares.

En consecuencia, para realizar escuchas telefónicas a un suscriptor, debe instalar su propia femtocelda o piratear la femtocelda original del operador.

9. Complejo móvil para escucha remota

En este caso, la antena de radio se instala cerca del suscriptor (funciona a una distancia de hasta 500 metros). Una antena direccional conectada a una computadora intercepta todas las señales del teléfono y, al final del trabajo, simplemente se retira.

A diferencia de una femtocélula falsa o un troyano, un atacante no tiene que preocuparse por penetrar en el sitio e instalar la femtocélula y luego eliminarla (o eliminar el troyano sin dejar rastros del pirateo).

Las capacidades de las PC modernas son suficientes para registrar una señal GSM en una gran cantidad de frecuencias y luego romper el cifrado utilizando tablas de arco iris (aquí hay una descripción de la técnica de un conocido especialista en este campo, Carsten Noll).

Si voluntariamente lleva consigo un error universal, automáticamente recopila un extenso expediente sobre usted mismo. La única pregunta es quién necesitará este expediente. Pero si es necesario, puede conseguirlo sin mucha dificultad.

Un teléfono móvil se ha convertido desde hace mucho tiempo en una parte integral de la vida de toda persona moderna: a través de él se transmite información importante, incluida la información confidencial.

Pero la dificultad es que este dispositivo no siempre se puede considerar completamente seguro en el sentido de privacidad: es posible escuchar llamadas y copiar mensajes de texto o incluso todas las acciones del usuario en el sistema operativo al teléfono.

¿Cómo puede proteger su teléfono de dichos programas y determinar la presencia de vigilancia? leer en nuestro material.

Contenido:

Como se hace

¿Qué métodos se utilizan para organizar la vigilancia de una persona que utiliza su teléfono móvil?

Las escuchas telefónicas de un teléfono móvil siempre se realizan mediante programas especiales que se distribuyen a través de Internet.

Los programas más funcionales y que funcionan correctamente suelen ser de pago, los más sencillos se distribuyen gratuitamente.

¡Importante! Hay que tener en cuenta que el uso de dichos programas siempre es ilegal y viola la confidencialidad de las comunicaciones y la privacidad. Por tanto, el hecho probado de su uso constituye un delito.

Dicho programa se instala en un teléfono que es necesario escuchar y actúa desapercibido, como un virus.

Funciona de forma continua, excluyendo los momentos en los que el teléfono está apagado y, al mismo tiempo, es completamente invisible para el usuario (su presencia solo puede ser determinada por unos pocos signos indirectos).

En el curso de su trabajo, recopila y transmite información al dispositivo especificado (o), al que el testigo tiene acceso.

¿Cómo se instala?

Este software puede llegar a su teléfono de varias formas, dependiendo de su tipo y principio de funcionamiento.

Más comúnmente utilizado los siguientes métodos de instalación:

3 Transfiriéndolo a través de bluetooth y posterior instalación automática en el sistema operativo;

4 Insertando una tarjeta de memoria en el dispositivo, en el que se grabó originalmente (después de instalar la tarjeta de memoria, el software antivirus comienza a instalarse automáticamente en el sistema sin que el usuario del dispositivo lo note);

5 Cuando se conecta a una computadora, el programa puede transferir automáticamente al dispositivo e instalar en él;

Aunque el software espía tiene mucho en común con los programas de virus, la mayoría de las veces no se transmite a través de archivos ni de ninguna otra manera.

Por lo tanto, si dejó el teléfono desatendido junto a una persona de la que sospecha que lo está espiando, entonces tiene sentido revisar el teléfono en busca de señales de escuchas telefónicas.

¡Importante! Un caso especial es la instalación de "balizas" físicas, por ejemplo, para rastrear la geolocalización del dispositivo. Pero este método es técnicamente difícil y caro. Además, el usuario puede detectar una "baliza" de este tipo, por lo que su uso no suele ser práctico.

¿Qué está transmitiendo?

Dependiendo del tipo de software espía, puede transmitir cierta información al teléfono del rastreador.

Los programas pagos tienen una funcionalidad más amplia y pueden recopilar casi toda la información sobre acciones en el teléfono y el sistema operativo, los más simples pueden, por ejemplo, en el teléfono del monitor, etc.

Los tipos de datos que se pueden recopilar son:

2 Escucha física seguimiento de llamadas entrantes y salientes en tiempo real o en grabación;

3 Datos de registro de llamadas - llamadas salientes, entrantes, perdidas, etc.;

5 Información sobre programas instalados, archivos descargados, etc.;

6 Datos de contacto, historial del navegador, marcadores, etc.

Por lo tanto, dependiendo de la complejidad y funcionalidad del programa, el testigo puede tener acceso a casi cualquier información confidencial del usuario.

Los tipos de datos transmitidos dependen de la funcionalidad seleccionada.

Otros permiten rastrear solo ciertos parámetros.

Señales

¿Qué "síntomas" se pueden utilizar para determinar que el teléfono ya está siendo intervenido?

Hay varias señales indirectas que, aunque no dan una garantía absoluta de que el teléfono esté siendo intervenido, pueden llevar al usuario a tales pensamientos.

Estos son signos como:

- Queda la batería del teléfono caliente o caliente, que está en reposo y bloqueado, que también habla del trabajo en segundo plano de cualquier programa (esto no sucede con dispositivos productivos y potentes, ya que el software antivirus no ocupa una gran cantidad de recursos del procesador);

- El teléfono inteligente comenzó a descargarse muy rápidamente., y este estado llegó de repente, esto también está asociado con una carga adicional en los recursos de hardware, que tiene;

- Se tarda más en iniciar el teléfono y encenderlo o apagarlo por completode lo habitual (aunque esto también es posible al instalar la próxima actualización, descargar un programa "pesado" que consume muchos recursos, el desgaste físico del teléfono o su mal funcionamiento por otra razón);

- La luz de fondo de la pantalla parpadea cuando el dispositivo se enciende y apaga, también puede ser un signo de presencia o mal funcionamiento;

- Interferencia con la conversación, más similar al ruido pulsante - esta es una clara señal de escuchas telefónicas, pero no siempre aparece.

Dado que muchos signos son inespecíficos y pueden ser un síntoma de otro problema, todos deben considerarse en un complejo.

Cualquier señal no puede hablar inequívocamente de vigilancia, sin embargo, si antes de eso dejó su teléfono desatendido al lado de una persona de la que puede sospechar, entonces esta es una razón para verificar.

¿Cómo protegerse de las escuchas telefónicas?

Varias personas pueden estar interesadas en escuchar sus conversaciones, desde un cónyuge celoso hasta competidores en un entorno profesional.

Por lo tanto, es necesario tomar medidas para protegerse de la fuga de información confidencial.

Para ello, es importante seguir unas sencillas precauciones, así como utilizar algunos programas especializados.

Está claro que la mejor manera de protegerse contra la filtración de información confidencial a través del teléfono es no usar este dispositivo para transferirla.

Sin embargo, a veces es imposible evitarlo.

1 No dejes tu teléfono desatendido en cualquier lugar;

2 Si esto no es posible, entonces comprar un teléfono aparte para transferir información confidencial, por ejemplo, antigua, en la que es imposible instalar software espía;

3 Establece una contraseña o patrón en tu teléfono para evitar que extraños ingresen al sistema operativo;

4 No inserte una tarjeta de memoria en el dispositivoque no te inspiran confianza;

5 No conecte su dispositivo a computadoras cuestionables;

7 No abra archivos cuestionables no sigas enlaces cuestionables;

8 periódicamente ejecutar un programa antivirus para verificar el dispositivo (aunque a menudo no se detecta software malicioso de esta manera);

9 Verifique las listas de descargas y elimine cualquier archivo cuestionable desde allí, aunque de nuevo, es posible que el software espía no siempre sea visible allí;

11 En teléfonos antiguos que no se pueden identificar, puede cambiar periódicamente las tarjetas SIM.

Estas medidas suelen ser suficientes a nivel del hogar: ayudan a reducir la información de los cónyuges celosos y los padres hipercontroladores.

Para casos más graves, deberá utilizar otros métodos que impliquen el uso de dispositivos adicionales.

Dispositivos

Desarrollado por dispositivos especiales de protección contra escuchas telefónicas:

- Criptoteléfonos - Teléfonos especiales equipados con dispositivos especiales para. Las desventajas de un dispositivo de este tipo son su alto costo, el retraso de la voz durante varios segundos y también el hecho de que el segundo suscriptor debe tener el mismo dispositivo;

- Scambler - un dispositivo especial instalado directamente en el teléfono. En tiempo real, la información de datos entrantes y salientes está encriptada;

- Enmascarador - un accesorio especial adjunto al dispositivo. Crea interferencia en la línea que interfiere con la audición normal de la persona que realiza la escucha. Los propios suscriptores no escuchan este ruido.

Todo esto es suficiente dispositivos costosos e inconvenientesrequiriendo mantenimiento.

Sin embargo, si hay una necesidad importante, se recomienda su compra, ya que brindan una excelente calidad de protección contra las escuchas telefónicas.

¿Cuáles son las opciones para escuchar conversaciones telefónicas en un teléfono móvil, cómo puede brindar protección contra ataques de este tipo y cómo puede un suscriptor determinar que su teléfono puede ser escuchado? Debido a la reciente ola de escándalos de espionaje que han surgido, estos problemas vuelven a ser urgentes. Los periodistas pidieron a los operadores móviles ucranianos que explicaran cómo comportarse con el suscriptor en tales casos.

Resultó llamativo que casi todos los operadores, a los que acudían los periodistas, simplemente no pudieran dar respuesta a las preguntas planteadas. La única empresa que accedió a ayudar resultó ser representantes de MTS Ucrania. El operador Life :) no respondió en absoluto a la solicitud dirigida, pero Kyivstar respondió que no eran expertos en tales asuntos y que tales preguntas deben dirigirse a servicios estatales especiales (lea, Ministerio del Interior, SBU, etc.)) El artículo a continuación también utilizó información sobre escuchas telefónicas de teléfonos móviles obtenida de fuentes públicas.

Cómo los operadores protegen sus redes

Al desarrollar la tecnología GSM, así como en la etapa de su implementación, se tuvieron en cuenta todos los requisitos de las autoridades estatales de control. cuerpos al nivel de protección. Es por estos requisitos que en muchos países del mundo está prohibida la venta y compra de equipos especiales, como potentes codificadores, criptoequipos, codificadores, así como tecnologías muy seguras para la comunicación pública. Pero los propios operadores móviles protegen sus canales de radio mediante métodos de cifrado de señales. Se utilizan algoritmos muy sofisticados para el cifrado. El tipo de criptoalgoritmo que se llevará a cabo el cifrado se selecciona en la etapa en que se establece una conexión entre la estación base y el abonado mismo. La probabilidad de fuga de información sobre el suscriptor del equipo del operador, como aseguraron los empleados de MTS a los periodistas, es prácticamente nula. Preguntamos por qué a cero, y todo debido a la complejidad y el control sobre el acceso a las instalaciones y equipos del operador.¿Cómo puedes "escuchar" teléfonos móviles?

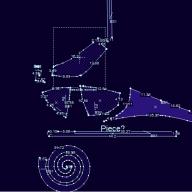

En total, hay dos métodos para realizar escuchas telefónicas a los suscriptores: este es un método activo y un método pasivo. Cuando escuche pasivamente a un suscriptor, debe usar equipos muy costosos y tener trabajadores especialmente capacitados. Si tiene dinero (lea, mucho dinero), puede comprar complejos especiales en el mercado negro, con los cuales puede escuchar las conversaciones de cualquier suscriptor dentro de un radio de 500 metros. Pregunte por qué necesita tener mucho dinero. La respuesta es simple: el precio de uno de esos kits comienza desde varios cientos de miles de euros. En la siguiente foto se puede ver cómo se ve ese kit. Hay muchos sitios en la red donde puede familiarizarse con la descripción y el principio de funcionamiento de dichos kits y sistemas de escucha.Como los fabricantes de dichos sistemas de escucha convencen, sus sistemas pueden rastrear conversaciones GSM en tiempo real, porque el principio de funcionamiento del equipo se basa en el acceso a la tarjeta SIM de un abonado móvil, o directamente a la base de datos del operador móvil sí mismo. Aunque, si los que no te están escuchando tienen ese acceso, podrán escuchar todas tus conversaciones con cierta demora. La cantidad de retraso depende del nivel de encriptación del canal de comunicación utilizado por este o aquel operador. Estos sistemas también pueden ser centros móviles para escuchar y rastrear el movimiento de objetos.

El segundo método de escucha es intervenir activamente en el aire en el proceso de autenticación y los protocolos de control. Para ello, se utilizan complejos móviles especiales. Dichos sistemas móviles, que, de hecho, son un par de teléfonos especialmente modificados y una computadora portátil, a pesar de su simplicidad externa y tamaño pequeño, también son un placer costoso: su precio varía de un par de decenas de miles a varios cientos de miles de dólares estadounidenses. . Y nuevamente, solo especialistas altamente calificados en el campo de las comunicaciones pueden trabajar en dicho equipo.

El ataque al suscriptor se lleva a cabo de acuerdo con el siguiente principio: dado que el complejo es móvil y está a una distancia cercana del suscriptor, hasta 500 metros, "intercepta" las señales para establecer una conexión y transmisión de datos, reemplazando las del operador. estación base. De hecho, el propio complejo se convierte en un "puente intermediario" entre la estación base más cercana y el propio abonado.

Después de "capturar" al suscriptor móvil deseado de esta manera, este complejo puede realizar cualquier función de control sobre el canal interceptado: por ejemplo, conectar al oyente a cualquier número necesario para los que escuchan, bajar el algoritmo de cifrado o, en general, desactivar este cifrado para una sesión de comunicación específica, etc. d.

Cómo se ve aproximadamente un complejo similar, se puede ver en la foto a continuación.

Como compartieron los expertos, es imposible determinar al 100% que el teléfono del suscriptor está siendo intervenido en este mismo momento. Sin embargo, se puede obtener evidencia indirecta que pueda indicar que tal posibilidad existe. En el pasado reciente, algunos modelos móviles (concretamente, teléfonos de botón) tenían un símbolo-icono especial en forma de candado en su funcionalidad. Si la cerradura estaba cerrada, entonces la señal está encriptada, y viceversa, si la cerradura está abierta ... bueno, usted mismo lo comprende todo.

Pero ya en los teléfonos durante los últimos 5-6 años no existe tal función ... Es una pena. Aunque, para algunos modelos de teléfonos inteligentes, se proporcionan aplicaciones especiales que señalarán al propietario del teléfono sobre la configuración de los ajustes utilizados en la sesión de comunicación actual. Una de las opciones es notificar al usuario sobre el modo en que se transmite su conversación, utilizando algoritmos de cifrado o abiertamente. Algunas de estas aplicaciones se enumeran a continuación:

Seguridad EAGLE

Es una de las aplicaciones más poderosas para proteger su móvil de las escuchas telefónicas. Este programa evita cualquier conexión a estaciones base falsas. Para determinar la validez de una estación, se utiliza una firma y una verificación de identificación de la estación. Además, el programa monitorea y recuerda de forma independiente la ubicación de todas las estaciones base, y si detecta que alguna base se está moviendo por la ciudad, o su señal de vez en cuando desaparece de su ubicación, dicha base se marca como falsa y sospechosa. y la aplicación notificará al propietario de este teléfono. Otra característica útil del programa es la capacidad de mostrar cuáles de las aplicaciones y programas instalados en su teléfono tienen acceso a la cámara de video y al micrófono de su teléfono. También hay una función para deshabilitar (prohibir) el acceso de cualquier software que no necesite a la cámara.Darshak

Este programa se diferencia del anterior y su función principal es rastrear cualquier actividad sospechosa en la red, incluso cuando se usa SMS, que se pueden enviar sin el permiso del propietario del teléfono. La aplicación evalúa en tiempo real qué tan segura es su red y qué algoritmo de cifrado se utiliza en ese momento y mucho más.Detector de receptor IMSI de Android

Esta aplicación también ayuda a proteger su teléfono inteligente de cualquier conexión a pseudo-bases. El único inconveniente de este programa es que no lo encontrarás en Google Play, y si aún quieres instalarlo, tendrás que jugar con este procedimiento.Receptor Receptor

El programa CatcherCatcher, como sus contrapartes anteriores, se dedica a detectar estaciones base falsas que los atacantes (¿o servicios especiales?) Usan como "puentes intermedios" intermedios entre el abonado y la estación base real.Y, por último, los expertos también recomendaron el uso de aplicaciones especiales para garantizar la seguridad de las conversaciones y los datos personales, incluido el cifrado de sus conversaciones. Análogos similares son los navegadores web anónimos Orbot u Orweb, por ejemplo. También hay programas especiales que cifran sus conversaciones telefónicas, fotos y muchos ya utilizan mensajería segura.

- Hola, esta es una llamada del FSB.

- Lo sé.

- ¿De donde?

- Me llamaste con el teléfono móvil apagado.

¿Cuál es el teléfono más seguro?

Estos son los teléfonos que se han convertido en residentes de mi mochila en las últimas 2 semanas. Las personas conocedoras comprenderán inmediatamente qué son estos dos tubos de la izquierda.

Cuanto más cavé, más triste me sentí. Cada (¿segundo?) Persona en la Tierra lleva un error con él y simplemente entrega toda su comunicación en bandeja de plata a terceros. Y a nadie le importa excepto a los paranoicos profesionales.

A pesar de que hay más teléfonos en el planeta que todos los demás dispositivos juntos (un poco doblados, pero casi), hay materiales catastróficamente pequeños. Por ejemplo, todavía no he encontrado una descripción de esos comandos de operador que encienden en secreto el teléfono para escuchas telefónicas. ¿O cómo luchan (y luchan) los operadores y las autoridades contra los codificadores?

¿Por qué no hay proyectos de hackers / teléfonos de código abierto? Vaughn, la computadora portátil se quemó, ¿qué es más complicado que un teléfono móvil?

(Aunque hay algunas discusiones aquí).

Pensemos por un segundo cómo se vería hacker telefono?

Cualesquiera que sean las funciones que tenga, se rellenaría con hardware y software.

Mientras tanto, veamos qué hay en el mercado, qué soluciones de piezas ya se han implementado, qué se puede ver de ellas.

Me permitiré presumir de una nueva tubería con una pequeña letra frente a términos y conceptos duros de IS.

Pesado es bueno. La pesadez es confiable.

Sí, este es un teléfono Snatch (DEXP Ixion XL145). Mis compatriotas de Vladivostok tomaron y reelaboraron / repensaron de manera competente el Highscreen Zera S Power (cortaron las esquinas en la parte posterior, agregaron adornos de cuero, duplicaron el número de núcleos de 4 a 8, mejoraron la cámara de 5 a 8 MP).

¿Cómo se conecta este teléfono con IB?

Primero, lo obtuve mediante el método de ingeniería social "suave". Pero todavía no puedo escribir sobre esto.

En segundo lugar, ahora me resultará más fácil grabar videos y fotos de dispositivos espías.

(al artículo sobre detectores de errores, indicadores de campo y emuladores de errores legales)

Por ejemplo, una caja fuerte acústica chilla así:

Como referencia, el Dexp Snatch cuesta 7.500 rublos (aunque la línea Dexp tiene modelos con una batería grande para 4.500 y 14.000 rublos), y una caja fuerte acústica cuesta alrededor de 10.000 rublos.

Respeto mucho los teléfonos de larga duración. Siempre usé xeniums viejos. Aparentemente, los residentes de Vladivostok lo tienen en la sangre: son demasiado vagos para recargar todos los días, por lo que quemaron una línea completa de 10 modelos con baterías potentes. Una batería de 4000 mAh (6-8 grabaciones de video de reportajes con DEF CON) y una carcasa de más de un centímetro. (Cerca hay un teléfono antiguo, amable y de confianza "para sobornos", que me ha servido de linterna durante más de 5 años).

Mirando a Boris dick you get Razor, llego a la conclusión de que muy a menudo un método simple y crudo puede ser efectivo. Por ejemplo, puede protegerse de encender el micrófono de forma encubierta poniendo estúpidamente el interruptor de palanca mecánico encendido / apagado del micrófono.

En la parte superior derecha, hay una funda de teléfono inteligente "Cocoon" (caja fuerte acústica), que Detector Systems me dio para que jugara con ellos cuando les quité un montón de indicadores de campo y emuladores de errores. (Revisión próximamente).

Una caja fuerte acústica es un producto diseñado para proteger la información del habla que circula en los lugares donde se encuentra el dueño de un teléfono celular en caso de que se active con el propósito de escuchar a través de canales celulares. La protección se proporciona mediante el ruido acústico automático de la ruta de transmisión de voz cuando se intenta activar de forma remota el micrófono de un teléfono celular. Los productos "Ladya" y "Kokon" han pasado las pruebas de certificación de acuerdo con los requisitos de la Comisión Técnica Estatal de la Federación de Rusia (Certificados No. 697, 698) y se pueden usar en locales dedicados hasta la categoría 1 inclusive.

El teléfono celular se coloca dentro del Cocoon. En el caso de la activación remota tácita del teléfono en el modo de escucha, el único signo desenmascarador es un cambio en la fuerza del campo electromagnético (es decir, el transmisor del teléfono celular está encendido sin autorización para la transmisión). Este cambio es registrado por el indicador de campo, que es parte del producto, que da un comando para encender automáticamente el generador de ruido acústico. En este caso, todo el camino de transmisión de la información de voz es ruidoso de tal manera que no hay señales de voz en el extremo receptor.

Especificaciones:

- Nivel de ruido en el punto de colocación del micrófono del teléfono celular: no menos de 100 dB

- Espectro de ruido efectivo: 250 - 4000 Hz

- Tiempo de funcionamiento continuo de un juego de baterías: no menos de 6 meses

- Fuente de alimentación del producto Cocoon: batería de litio CR 2032

- Tiempo de funcionamiento continuo de un juego de baterías: no menos de 2 meses

Historia

Las primeras menciones del enfrentamiento entre servicios especiales y "hackers" en el campo de la telefonía aparecen en 1993-1995.

ZRTP (2006)

Acuerdo de clave de cifrado criptográfico que se utiliza en los sistemas de voz sobre IP (VoIP). ZRTP describe un método para obtener claves utilizando el algoritmo Diffie-Hellman para la organización del Protocolo de transporte seguro en tiempo real (SRTP). ZRTP realiza la negociación de claves en el mismo flujo RTP sobre el que se establece la conexión de audio / video, es decir, no requiere un canal de comunicación separado. Desarrollado por Phil Zimmermann, autor de Pretty Good Privacy, Jon Callas y Alan Johnston en 2006. La descripción del protocolo se envió al IETF el 5 de marzo de 2006.

2009

Karsten Nohl, miembro del grupo de hackers alemán CCC (Chaos Computer Club), anunció en la conferencia del grupo el 28 de diciembre que había logrado romper el algoritmo de cifrado de datos en las redes GSM.

Karsten Nohl, fundador de Security Research Labs, anunció el descubrimiento de una vulnerabilidad en tarjetas SIM con cifrado Data Encryption Standard (DES). Este es un estándar obsoleto, que, sin embargo, es utilizado por una gran cantidad de fabricantes, y cientos de millones de tarjetas SIM admiten DES. Entonces, esta vulnerabilidad permite, al enviar un mensaje falso de un operador de telecomunicaciones al teléfono, recibir una clave de 56 bits en un mensaje de respuesta (la respuesta se envía automáticamente, y aproximadamente el 25% de las tarjetas DES son susceptibles a dicho "engaño ").

(Una nota pequeña y no muy hardcore que brilló en Habré)

Escuchas telefónicas y protección de teléfonos móviles

Cómo los operadores protegen sus redes

Al desarrollar la tecnología GSM, así como en la etapa de su implementación, se tuvieron en cuenta todos los requisitos de las autoridades estatales de control. cuerpos al nivel de protección. Es por estos requisitos que en muchos países del mundo está prohibida la venta y compra de equipos especiales, como potentes encriptadores, criptoequipos, codificadores, así como tecnologías muy seguras para la comunicación pública. Pero los propios operadores móviles brindan protección a sus canales de radio mediante métodos de encriptación de señales. Se utilizan algoritmos muy sofisticados para el cifrado. El tipo de criptoalgoritmo que se utilizará para el cifrado se selecciona en la etapa en la que se establece una conexión entre la estación base y el abonado mismo. La probabilidad de filtración de información sobre el suscriptor del equipo del operador, como aseguraron los empleados de MTS a los periodistas, es prácticamente nula. Preguntamos por qué a cero, y todo debido a la complejidad y el control sobre el acceso a las instalaciones y equipos del operador.

¿Cómo se puede "escuchar" teléfonos móviles?

En total, hay dos métodos para realizar escuchas telefónicas a los suscriptores: un método activo y un método pasivo. Al escuchar pasivamente a un suscriptor, debe utilizar equipos muy costosos y tener trabajadores especialmente capacitados. Si tiene dinero (lea: mucho dinero), se pueden comprar complejos especiales en el mercado negro, con los cuales puede escuchar las conversaciones de cualquier suscriptor dentro de un radio de hasta 500 metros. Pregunte por qué necesita tener mucho dinero. La respuesta es simple: el precio de uno de esos kits comienza desde varios cientos de miles de euros. En la siguiente foto se puede ver cómo se ve ese kit. Hay muchos sitios en la red donde puede familiarizarse con la descripción y el principio de funcionamiento de dichos kits y sistemas de escucha.

Como los fabricantes de dichos sistemas de escucha convencen, sus sistemas pueden rastrear conversaciones GSM en tiempo real, porque el principio de funcionamiento del equipo se basa en el acceso a la tarjeta SIM de un abonado móvil, o directamente a la base de datos del operador móvil sí mismo. Aunque, si los que no te están escuchando tienen ese acceso, podrán escuchar todas tus conversaciones con cierta demora. La cantidad de retraso depende del nivel de encriptación del canal de comunicación utilizado por este o aquel operador. Estos sistemas también pueden ser centros móviles para escuchar y rastrear el movimiento de objetos.

El segundo método de escucha es intervenir activamente en el aire en el proceso de autenticación y los protocolos de control. Para ello, se utilizan complejos móviles especiales. Dichos sistemas móviles, que, de hecho, son un par de teléfonos especialmente modificados y una computadora portátil, a pesar de su simplicidad externa y tamaño pequeño, también son un placer costoso: su precio varía de un par de decenas de miles a varios cientos de miles de dólares estadounidenses. . Y nuevamente, solo especialistas altamente calificados en el campo de las comunicaciones pueden trabajar en dicho equipo.

El ataque al suscriptor se lleva a cabo de acuerdo con el siguiente principio: dado que el complejo es móvil y está a una distancia cercana del suscriptor, hasta 500 metros, "intercepta" las señales para establecer una conexión y transmisión de datos, reemplazando las del operador. estación base. De hecho, el propio complejo se convierte en un "puente intermediario" entre la estación base más cercana y el propio abonado.

Después de "capturar" al suscriptor móvil deseado de esta manera, este complejo puede realizar cualquier función de control sobre el canal interceptado: por ejemplo, conectar al oyente a cualquier número necesario para los que escuchan, bajar el algoritmo de cifrado o, en general, desactivar este cifrado para una sesión de comunicación específica, etc. d.

Cómo se ve aproximadamente un complejo similar, se puede ver en la foto a continuación.

imagen

imagen

Como compartieron los expertos, es imposible determinar al 100% que el teléfono del suscriptor está siendo intervenido en este mismo momento. Sin embargo, se puede obtener evidencia indirecta que pueda indicar que tal posibilidad existe. En el pasado reciente, algunos modelos móviles (concretamente, teléfonos de botón) tenían un símbolo-icono especial en forma de candado en su funcionalidad. Si la cerradura estaba cerrada, entonces la señal está encriptada, y viceversa, si la cerradura está abierta ... bueno, usted mismo lo comprende todo.

Pero ya en los teléfonos durante los últimos 5-6 años no existe tal función ... Es una pena. Aunque, para algunos modelos de teléfonos inteligentes, se proporcionan aplicaciones especiales que señalarán al propietario del teléfono sobre la configuración de los ajustes utilizados en la sesión de comunicación actual. Una de las opciones es notificar al usuario sobre el modo en que se transmite su conversación, utilizando algoritmos de cifrado o abiertamente. Algunas de estas aplicaciones se enumeran a continuación:

Seguridad EAGLE

Es una de las aplicaciones más poderosas para proteger su móvil de las escuchas telefónicas. Este programa evita cualquier conexión a estaciones base falsas. Para determinar la validez de una estación, se utiliza una firma y una verificación de identificación de la estación. Además, el programa monitorea y recuerda de forma independiente la ubicación de todas las estaciones base, y si detecta que alguna base se está moviendo por la ciudad, o su señal de vez en cuando desaparece de su ubicación, dicha base se marca como falsa y sospechosa. y la aplicación notificará al propietario de este teléfono. Otra característica útil del programa es la capacidad de mostrar cuáles de las aplicaciones y programas instalados en su teléfono tienen acceso a la cámara de video y al micrófono de su teléfono. También hay una función para deshabilitar (prohibir) el acceso de cualquier software que no necesite a la cámara.

Este programa se diferencia del anterior y su función principal es rastrear cualquier actividad sospechosa en la red, incluso cuando se usa SMS, que se pueden enviar sin el permiso del propietario del teléfono. La aplicación evalúa en tiempo real qué tan segura es su red y qué algoritmo de cifrado se utiliza en ese momento y mucho más.

Detector de receptor IMSI de Android

Esta aplicación también ayuda a proteger su teléfono inteligente de cualquier conexión a pseudo-bases. El único inconveniente de este programa es que no lo encontrarás en Google Play, y si aún quieres instalarlo, tendrás que jugar con este procedimiento.

Receptor Receptor

El programa CatcherCatcher, como sus contrapartes anteriores, se dedica a detectar estaciones base falsas que los atacantes (¿o servicios especiales?) Usan como "puentes intermedios" intermedios entre el suscriptor y la estación base real.

Resumen de soluciones para la protección de conversaciones telefónicas

(Algunos materiales se han extraído de folletos promocionales, por lo que el escepticismo y los comentarios son bienvenidos)

TopSec GSM, creado sobre la base del teléfono Siemens S35 por la empresa alemana Rohde & Swartz, proporciona una "protección completa del tráfico".

El dispositivo es un teléfono Siemens S35 normal, actualizado con un chip criptográfico especial. El cifrado se habilita mediante una opción especial en el menú del teléfono. En modo seguro, el teléfono puede funcionar tanto con un segundo teléfono TopSec como con un teléfono ISDN ELCRODAT 6-2 de la misma empresa.

La seguridad se proporciona cifrando el tráfico con una clave de 128 bits, y la clave de sesión se calcula utilizando una clave de 1024 bits, que proporciona seguridad adicional. Una característica distintiva de este teléfono es que los paquetes cifrados se crean en él de tal manera que se perciben y transmiten de forma transparente a través de redes GSM, como los paquetes GSM ordinarios.

El precio de este teléfono es de $ 2700. Sin embargo, un precio tan alto no impidió la gran popularidad de TopSec GSM. Entonces, la Bundeswehr (fuerzas armadas alemanas) firmó un contrato para el suministro de tales teléfonos para sus propias necesidades.

Una versión un poco más moderna de la misma empresa es un auricular inalámbrico.

Breve descripción:

TopSec Mobile es un dispositivo de cifrado de voz que se puede conectar a cualquier teléfono móvil mediante la interfaz Bluetooth. TopSec Mobile proporciona protección de privacidad y escuchas telefónicas en cualquier parte del mundo.

Características:

- Conexión al teléfono del usuario mediante interfaz Bluetooth

- TopSec Mobile funciona con casi todos los teléfonos móviles modernos

- También se puede utilizar con módems y teléfonos satelitales con interfaz Bluetooth.

- No puede ser identificado por el operador de telefonía móvil

- Cifrado de voz mediante clave de 256 bits del estándar de cifrado avanzado (AES)

El dispositivo utiliza una combinación de cifrado asimétrico de 1024 bits y cifrado simétrico de 128 bits para proporcionar un alto nivel de seguridad.

Para establecer una conexión segura, el usuario después de marcar el número solo necesita presionar el botón etiquetado como cripto ("encriptación"). El otro suscriptor también debe utilizar un teléfono GSM TopSec, o un teléfono fijo con equipamiento similar, como el modelo ELCRODAT 6-2 ISDN de Rohde & Schwarz. La empresa comenzó a vender estos dispositivos después de adquirir un departamento de cifrado de hardware de Siemens Information & Communication Mobile.

El teléfono GSM TopSec funciona en dos bandas de frecuencia: 900 y 1800 MHz, por lo que se puede utilizar en cualquier región donde haya redes GSM 900/1800 disponibles. La empresa vende nuevos modelos en muchos países del mundo por unos 3.000 dólares.

Menos Este enfoque es la presencia de un servidor de control de llamadas dedicado entre los suscriptores registrados en el servidor. Pero esta es una condición necesaria para construir sistemas de interacción distribuida:

sin comentarios, excepto que quizás sea genial que creen "su propia AppStore" para aplicaciones seguras

Tubos rusos

Codificador(Mientras tanto en la URSS Rusia)

"GUARD Bluetooth" de la empresa LOGOS.

Citaré a Lukatsky:

Un dispositivo primordialmente pala. No existe un diseño como tal. El auricular está firmemente "cosido" en el dispositivo y solo se puede reemplazar con el dispositivo. Pero la protección de las negociaciones está garantizada: el dispositivo está conectado a través de Bluetooth a un transmisor, una computadora o un teléfono (no se dice una palabra sobre la protección de un canal Bluetooth usando E0). El dispositivo no ha sido probado, pero su revisión se puede encontrar en la red. La aparición de "GUARD Bluetooth" en comparación con el mismo TopSec Mobile da una muy buena idea de cómo se relacionan las herramientas de protección de información criptográfica doméstica y occidental (tanto en apariencia como en términos de facilidad de uso y funcionalidad). Por otro lado, este dispositivo no requiere ningún servidor externo, puede trabajar "punto a punto".

Descripción del usuario

Descripción del fabricante

Asistente de PDA

Kit de hardware y software para asegurar conversaciones en redes GSM  El producto de hardware y software “Referent-PDA” está diseñado para dispositivos como teléfonos inteligentes (comunicadores) que funcionan con el sistema operativo Windows Mobile 2003/2005. "PDA Referente" le permite evitar escuchas en conversaciones entre dos comunicadores. El kit consta de SD / miniSD - módulo, software y teléfono inteligente Qtek-8500.

El producto de hardware y software “Referent-PDA” está diseñado para dispositivos como teléfonos inteligentes (comunicadores) que funcionan con el sistema operativo Windows Mobile 2003/2005. "PDA Referente" le permite evitar escuchas en conversaciones entre dos comunicadores. El kit consta de SD / miniSD - módulo, software y teléfono inteligente Qtek-8500.

La interfaz del programa contiene: un campo de marcación, botones de control de llamadas, un botón para cancelar la entrada del último dígito y un indicador que muestra el número marcado, el número de la persona que llama para una llamada entrante, el estado al establecer una conexión, etc. .

El programa se inicia automáticamente cuando el módulo SD / miniSD - “PDA Referente” está conectado y aparece un icono en la pantalla del comunicador en la esquina inferior derecha para indicar que el programa se está ejecutando en el modo de fondo. Para llamar a otro suscriptor en modo seguro, debe hacer clic en el icono de indicación y luego realizar las mismas acciones en el programa PDA Referente abierto que en una llamada normal. Cuando una llamada proviene de otro conjunto de PDA Referente, en lugar del programa "teléfono", la interfaz del programa "PDA Referente" se abre automáticamente, entonces todas las acciones son las mismas que para una llamada normal.

En el proceso de establecer una conexión, se intercambia información especial para la autenticación mutua de dispositivos y la generación de una clave de sesión.

La recepción e implementación de una llamada de voz no segura se realiza utilizando el software de comunicación estándar.

La principal diferencia entre el producto y sus análogos es el uso de un canal de transmisión de datos de baja velocidad (hasta 1600 baudios), que permite trabajar con una señal GSM débil (en lugares de mala recepción), en roaming, cuando se utilizan diferentes operadores. etc.

Llamémoslo "teléfono"

("Apreté" este teléfono móvil de Kostya, que representa a Hideport.com)

Chips: control mecánico de la acústica (botón de encendido / apagado del micrófono), control de la integridad de la carcasa (alarma oculta al intentar entrar en la tubería)

Esta cosa parece tener un medio para acceder a otras redes (módem de cable, módem analógico / digital, módem de radio, terminal de satélite o módem GSM). Pero todavía tengo que averiguarlo.

También me metí en la producción de teléfonos para servicios especiales, se me permitió tomar un par de fotos:

migajas de detalles

Dicho teléfono funciona en cuatro bandas (850, 900, 1800 y 1900 MHz), tiene un principio de cifrado de abonado, un algoritmo de compresión de voz ACELP 4800 bit / s, buena calidad de voz alta; el algoritmo de cifrado es un estándar conocido en Rusia, GOST 28147, 1989. Debido al hecho de que hay un cifrado completo, se requiere sincronización criptográfica, por lo que antes de comenzar a hablar, debe esperar 10 segundos para que se establezca la conexión. El teléfono también tiene un certificado FSB.

En el costado del cuerpo hay un botón que enciende el modo criptográfico. El tiempo de conversación en el modo cerrado es de 4 horas, y en el modo abierto es de 4,5 horas, y la diferencia se explica por el hecho de que el procesador de scripts comienza a funcionar en el teléfono en modo cerrado.

Los teléfonos que implementan este cifrado adicional pueden funcionar tanto con un operador nacional (MTS, Megafon) como, si está viajando, con uno internacional; en América Latina es 850/1900 y en Europa y Asia es 900/1800. Y en las redes internacionales, el teléfono funcionará siempre que no solo haya roaming allí, sino también que el operador admita el servicio de transferencia de datos BS26T. El botón criptográfico le permite cambiar el teléfono al modo de cifrado o al modo de funcionamiento, desde el cual puede llamar a un teléfono normal: chatear con amigos, familiares, etc.

Método de cifrado de suscriptor

Desafortunadamente, el estándar GSM fue diseñado de tal manera que era imposible instalar un algoritmo de encriptación patentado en el teléfono, proporcionando una banda ininterrumpida de protección garantizada.

Los conmutadores utilizan transcodificadores, que hacen lo siguiente: cuando habla por el micrófono de su teléfono, un codificador de voz funciona en el teléfono, comprime la voz y crea una transmisión de 12 kbps. Este flujo en forma cifrada llega a la estación base, donde se descifra y luego en forma comprimida llega al conmutador. En el conmutador, se abre, creando un flujo de 64 kbit; esto se hace, entre otras cosas, para que las autoridades de seguridad puedan escucharlo. Luego, el flujo se comprime nuevamente y pasa al segundo abonado móvil. Y ahora, si toma y encripta el canal de suscriptor a suscriptor, la descompresión y compresión de la transmisión en el conmutador no permitirá desencriptar la información entrante. Desafortunadamente, es imposible deshabilitar este transcodificador cuando se trabaja en el tracto vocal, por lo tanto, para proporcionar un método de encriptación de suscriptor (y esto es necesario para una protección garantizada contra todos y todo), nos vemos obligados a utilizar un canal de transmisión de datos. El estándar GSM tiene un servicio BS26T para transmitir datos a una velocidad bastante baja: 9600 bps. En este caso, el transcodificador se apaga y, de hecho, se obtiene una línea de comunicación directa, sin transformaciones adicionales. De baja velocidad, de verdad.

En consecuencia, para transmitir voz, debe estar comprimido, y con bastante fuerza, no como el GSM estándar, a 12 kbps, pero aún más fuerte, hasta 4.8 kbps. Luego se encripta, y toda esta información encriptada pasa libremente a través de cualquier conmutador en el mundo; si estás en América Latina y la otra persona está en algún lugar del Lejano Oriente, pasarás por muchos conmutadores diferentes y algún otro equipo. , pero si ha establecido un canal de transmisión de datos, esta conexión funcionará.

Y en ninguna parte del mundo, ni un solo servicio especial, ni un solo enemigo tuyo podrá escucharte, porque el habla está encriptada en tu teléfono, y solo el interlocutor la desencripta. Pero para que este principio de transmisión de voz cifrada funcione, es necesario que los operadores admitan el servicio BS26T.

Casi todos los operadores del mundo lo admiten, pero algunas partes de América Latina, Asia y Australia son una excepción. Para protegerse contra la imposición de SMS especiales que ponen su teléfono en monitoreo de audio, debe estar bien versado en los circuitos del dispositivo y su software.

Las claves son muy importantes en esta técnica, se cargan en el teléfono desde un disco usando una computadora, solo es imposible que esté conectado a Internet; si tiene Wi-Fi, debe estar bloqueado todo el tiempo. Una clave de sesión para encriptación se forma a partir de dos claves: una fija, que se carga desde un disco a través de una computadora (esta clave se cambia una vez al año), y una aleatoria, la genera el teléfono para cada sesión de comunicación. La clave aleatoria cambia cada vez, y las claves anteriores se borran físicamente de la memoria después de que se rompe la conexión, por lo que puede estar absolutamente tranquilo: incluso habiendo restaurado la clave fija, nadie podrá reproducir sus conversaciones.

Generando claves y conectando nuevos usuarios

StealthPhone

Sostenido en manos StealthPhone Touch

Yo también vi este modelo  Como algoritmo de cifrado, se utiliza un algoritmo de cifrado simétrico de fuerza garantizada Tiger, que es el desarrollo de la propia empresa.

Como algoritmo de cifrado, se utiliza un algoritmo de cifrado simétrico de fuerza garantizada Tiger, que es el desarrollo de la propia empresa.

La longitud de la clave es de 256 bits.

El algoritmo pertenece a la clase de cifrados gamma de flujo síncrono. La sincronización se lleva a cabo mediante un vector de inicialización (secuencia sincronizada), que se transmite (o almacena) en texto sin cifrar junto con el texto cifrado. La longitud del mensaje de sincronización varía de 4 a 12 bytes y está determinada por el contexto de uso del codificador.

Para poner el cifrador en condiciones de funcionamiento, se realiza su procedimiento de inicialización, a cuya entrada se suministran una clave secreta y un mensaje de sincronización. La salida del procedimiento de inicialización son los valores de todos los elementos del estado del codificador que determinan su funcionamiento.

El algoritmo HMAC-SHA256 se utiliza como algoritmo básico para calcular el código de autenticación de datos.

Los sistemas Stealthphone y Stealthphone Tell utilizan curvas elípticas de 384 bits (la NSA aprobó el uso de algoritmos criptográficos de curva elíptica asimétrica con una longitud de clave de 384 bits para procesar documentos ultrasecretos).

un poco más de detalles

Algoritmos de cifrado de voz criptográfico VoGSM

Para proteger la voz en los canales de transmisión de voz GSM, se utiliza la conversión de frecuencia de tiempo de la señal de voz de fuerza garantizada, que es resistente a la conversión de codificador de voz doble.

Los principales elementos de la transformación son:

- División de la señal de voz en segmentos elementales;

- Transformación no lineal sobre segmentos de línea elementales;

- Permutación de segmentos del habla entre sí;

- Procesamiento de la señal recibida para su transmisión a través del códec de voz AMR y el canal GSM.

- Los parámetros de transformación (el número y la longitud de los segmentos de la señal de voz) dependen de la clave.

Los parámetros de transformación no lineal también se determinan mediante una clave criptográfica.

El retardo algorítmico total y del sistema (introducido por la red celular) no supera los 2,5 segundos.

Algoritmos criptográficos de cifrado de voz para programas de telefonía IP

Para garantizar la protección de la información de voz cuando se utilizan aplicaciones de telefonía IP, incluidas Skype y Viber, se utiliza una conversión de frecuencia de tiempo de una señal de voz de fuerza garantizada, convirtiendo la voz transmitida en una señal similar a la de voz.

La conversión incluye:

- Peine de filtros N (banco de filtros);

- Línea de retardo de dispersión (filtro con respuesta aleatoria de fase-frecuencia);

- Sustitución de longitud N.

La permutación de las bandas espectrales en el banco de filtros se especifica mediante la clave de sesión cuando se establece la conexión.

Para la conversión dinámica, las rayas se reorganizan una vez cada 3-5 segundos.

El retardo algorítmico no supera 1 segundo. El ancho de banda de la señal de voz procesada es de 300 a 3400 Hz. La longitud mínima de sustitución N es 24.

Se permiten varias transformaciones según el ancho de banda de la conexión a Internet. La demora máxima permitida es de 2 segundos. Con una conexión a Internet inestable o de baja velocidad, es posible utilizar un algoritmo que no requiera sincronización. Esto asegura una entrada de conexión rápida y la estabilidad de la conexión criptográfica.

Pero sobre cómo fui a visitar el Stealthphone estará en otro artículo.

Teléfono invisible

No es visible en Internet, pero lo es.

- Cambiar IMEI (número de teléfono de identificación internacional)

- Protección contra complejos activos y pasivos (interceptación de conversaciones y control remoto del teléfono y otros ataques al dispositivo por parte del operador o del complejo móvil GSM)

- Eliminar información sobre llamadas de la memoria del teléfono (la información eliminada se almacena en compartimentos de memoria especiales y está disponible para especialistas)

- La imposibilidad de localizar el teléfono y su propietario (así como determinar el número de teléfono principal y otros números de teléfono asociados)

Usar un número virtual para llamadas

Puede utilizar cualquier tarjeta SIM, cualquier operador. El sistema vincula automáticamente el número de la tarjeta SIM al número virtual. Te llaman al número virtual y acceden automáticamente a tu teléfono. Al realizar una llamada saliente, puede cambiar su número a cualquiera (por ejemplo, a su virtual). Hay una función de cambio de voz (es imposible identificar a la persona que llama durante el examen fonográfico). Incluso si su número virtual está bajo control, no habrá información sobre este número.

De la descripción del tubo

Estaciones base falsas

Un dispositivo especial llamado trampa IMSI (un identificador único escrito en una tarjeta SIM, IMSI - International Mobile Subscriber Identity) pretende ser una estación base real de una red de telefonía celular para teléfonos móviles cercanos. Este tipo de truco es posible porque en el estándar GSM un teléfono móvil debe autenticarse a sí mismo a petición de la red, pero la propia red (estación base) no tiene que confirmar su autenticidad al teléfono.

En cuanto el teléfono móvil recibe el trap IMSI como estación base, este dispositivo repetidor puede desactivar la función de encriptación habilitada por el abonado y trabajar con la señal abierta habitual, transmitiéndola más allá de la estación base real.

Con la ayuda de trampas IMSI, se pueden enviar llamadas falsas o SMS al teléfono, por ejemplo, con información sobre un nuevo servicio del operador falso, que puede contener el código de activación para el micrófono del dispositivo móvil. Es muy difícil determinar que un teléfono móvil en modo de espera tiene un micrófono encendido y un atacante puede escuchar y grabar fácilmente no solo las conversaciones telefónicas, sino también las conversaciones en la habitación donde se encuentra el teléfono móvil.

Falsificación de identidad

En los últimos años, se ha vuelto cada vez más popular utilizar el teléfono móvil como prueba de identidad. Por ejemplo, una forma de recuperar una contraseña perdida para una cuenta de Google es enviar un SMS confirmando el código al propietario del teléfono. Algunos bancos utilizan una autenticación similar de dos pasos, enviando códigos a números móviles especiales para verificar la identidad del cliente antes de continuar con la transacción. Se han descubierto versiones móviles de troyanos que pueden interceptar mensajes SMS con contraseñas enviadas por bancos y romper la autenticación de dos pasos.

PDF)

Si hay un teléfono móvil cerca de usted (en el área de 10 metros), actúe como si estuviera en el primer canal en vivo.

Entonces, ¿vamos a hacer un teléfono de bricolaje de código abierto con criptografía de software y hardware fuerte?

- Fuente abierta

- control mecánico sobre transmisores-receptores

- indicador luminoso y sonoro integrado de actividad del receptor-transmisor

- criptografía sólida (hardware y software)

- control de selección de la estación base

- esteganografía acústica, enmascarando el hecho del cifrado

- control de la integridad de la carcasa del teléfono

- prueba de fugas de canal lateral