Direktur hubungan masyarakat MegaFon, Pyotr Lidov, mengatakan kepada Kommersant bahwa kantor pusat perusahaan telah diretas. “Komputer rusak - layar kunci muncul pada mereka, di mana mereka meminta $ 300 untuk membuka,” katanya. Kemudian muncul informasi bahwa hal yang sama terjadi pada pelanggan Telefonica dan Vodafone di Spanyol.

Menurut Petr Lidov, para spesialis harus mematikan jaringan pada tahap tertentu agar virus tidak menyebar lebih jauh. “Sejumlah daerah terdampak, sisanya harus dimatikan sementara untuk pencegahan. Ini memengaruhi dukungan ritel dan pelanggan, karena operator secara alami menggunakan PC untuk mengakses database. Call center diperbaiki. Ini tidak mempengaruhi komunikasi dan akun pribadi, ”kata Mr. Lidov.

Seperti yang dikatakan seorang peneliti dari Keamanan Digital Boris Ryutin kepada Kommersant, para ahli MalwareHunterTeam dan peneliti independen lainnya setuju bahwa itu adalah malware jenis ransomware, yaitu virus ransomware. "Bahaya infeksi adalah, tergantung pada implementasinya, file pengguna mungkin hilang dan tidak dapat diambil kembali," katanya.

"Kami melihat serangan, dan virusnya sangat kompleks," kata Solar Security kepada Kommersant. "Saat ini, kami sedang mengembangkan rekomendasi tentang tindakan pencegahan." “Virus ini sangat kompleks, dan sejauh ini tidak dapat dikesampingkan bahwa itu adalah sesuatu yang lebih berbahaya daripada ransomware biasa. Sudah jelas bahwa kecepatan distribusinya sangat tinggi, ”tambah perusahaan.

Juru bicara Microsoft Kristina Davydova mengatakan kepada Kommersant bahwa para spesialis menambahkan deteksi dan perlindungan terhadap program jahat baru yang dikenal sebagai Ransom: Win32.WannaCrypt. “Pada bulan Maret, kami juga memperkenalkan perlindungan tambahan terhadap malware jenis ini, bersama dengan pembaruan keamanan yang mencegah penyebaran malware ke jaringan,” katanya.

MOSKOW, 19 Mei - PRIME, Natalia Karnova.Pada Jumat, pelanggan operator seluler Megafon menghadapi masalah komunikasi di sejumlah daerah. Perusahaan mengklarifikasi bahwa masalah dengan komunikasi suara diamati di Moskow dan beberapa kota lain, "penurunan tingkat keberhasilan panggilan" adalah 30%. Pada saat yang sama, Internet seluler berfungsi seperti biasa, panggilan dapat dilakukan melalui pengirim pesan instan. Operator tersebut berencana menyelesaikan pekerjaan restorasi dalam beberapa jam mendatang.

Mengikuti Megafon, operator Beeline dan Yota melaporkan kerusakan di jaringan mereka. Belakangan, Beeline melaporkan bahwa ada masalah dengan hanya satu stasiun, dan mereka telah dieliminasi. Pada saat penulisan ini, jaringan MTS dan Tele2 beroperasi secara normal.

Masih ada lebih banyak spekulasi daripada informasi tentang perkembangan peristiwa yang sebenarnya - mungkin gambaran paling jelas sekarang ada di antara orang-orang di dalam perusahaan, kata Denis Kuskov, direktur umum kantor Telecom Daily. "Kami hanya dapat menyatakan bahwa masalahnya bukan pada perangkat keras stasiun pangkalan. Jika saluran gagal, itu dapat diganti dengan peralatan cadangan. Tampaknya kita berbicara tentang kegagalan perangkat lunak - ini menunjukkan bahwa masalah dicatat di berbagai daerah ", - katanya dalam sebuah wawancara dengan agen Perdana.

Menurut ahli, alasan kegagalan tersebut dapat berupa pengaruh internal dan eksternal - eksternal atau serangan virus. "Hacker bahkan naik ke Pentagon, apalagi jaringan operator, yang mungkin tidak terlindungi dengan baik. Tidak ada yang kebal dari ini, terutama di zaman kita ketika dunia menjadi lebih rentan terhadap serangan komputer," katanya.

INGIN CRY TRACK

Pesan Megafon mengatakan bahwa kegagalan jaringan tidak terkait dengan serangan virus WannaCry, kecelakaan itu terjadi pada salah satu elemen peralatan jaringan. Pada saat yang sama, serangan dunia maya berskala besar dengan program jahat di seluruh dunia memengaruhi jaringan Megafon pada 15 Mei. Kemudian perusahaan melaporkan bahwa mereka telah menyelesaikan penghapusan konsekuensi serangan virus.

"Kami telah melihat bahwa sistem untuk mengeluarkan SIM tidak berfungsi selama sehari di sejumlah daerah. Tidak ada yang mengecualikan bahwa virus dapat menginfeksinya. Serangan seperti itu biasanya terjadi pada kipas, dan mungkin atau mungkin tidak memberi hasilnya, tergantung pada bagaimana itu dikonfigurasi gelombang virus ", - catatan dalam hal ini Kuskov.

Penyerang menggunakan WannaCry untuk mengenkripsi file untuk memeras uang guna memulihkan data terenkripsi. Sebelumnya, Direktur Europol Rob Wainwright mengatakan, serangan siber skala besar di seluruh dunia sejak 12 Mei telah memengaruhi lebih dari 200 ribu pengguna di 150 negara. Para pengembang antivirus Avast melaporkan 57 ribu serangan hacker menggunakan virus WanaCrypt0r 2.0. Menurut perusahaan, virus tersebut terutama menyebar di Rusia, Ukraina dan Taiwan. Lab Kaspersky melaporkan 45.000 percobaan serangan peretas di 74 negara di seluruh dunia pada hari Jumat, dengan jumlah percobaan infeksi terbesar di Rusia.

Pada hari Jumat, layanan pers Bank Rusia mengumumkan identifikasi kasus-kasus yang terisolasi dari kompromi sumber daya lembaga kredit yang menggunakan virus WannaCry, yang konsekuensinya dengan cepat dihilangkan. Kembali pada bulan April, Bank Rusia mengirimkan informasi kepada bank tentang metode mendeteksi dan menangkal perangkat lunak berbahaya seperti ransomware yang dikirim melalui surat. Secara khusus, bank menerima rekomendasi untuk menginstal paket pembaruan keamanan untuk Windows yang mampu menahan virus WannaCry.

TANPA KONSEKUENSI PENTING

Fasilitas sosial dan strategis tidak mengalami masalah Megafon, meskipun pada awalnya terdapat informasi bahwa kegagalan telepon dan internet mempengaruhi Federal Antimonopoly Service. Belakangan diketahui bahwa kegagalan terjadi karena pemadaman listrik di gedung departemen dan tidak terkait dengan masalah Megafon. Layanan ini tidak terpengaruh.

Malfungsi Megafon tidak tercermin dalam sistem kontrol dan komunikasi Kementerian Darurat RF. Jaringan komunikasi dan kontrol digital departemen dengan integrasi berbagai layanan bekerja dengan mantap dalam mode reguler, kata departemen itu. Menurut perwakilan Kementerian Situasi Darurat, secara paralel dengan sistem utama, kontrol cadangan dan sistem komunikasi juga beroperasi dalam mode normal. Dengan demikian, kerusakan di jaringan Megafon tidak mempengaruhi efisiensi dan fungsi kementerian. "Hanya pegawai Kementerian Darurat, yang merupakan pelanggan jaringan seluler Megafon, yang merasakan ketidaknyamanan ini," tutup Kementerian Situasi Darurat.

Mengenai kemungkinan konsekuensi untuk objek strategis, sejauh ini kami hanya dapat mengasumsikan dengan yakin bahwa beberapa pegawai Kementerian Pertahanan dibiarkan tanpa koneksi seluler, Kuskov setuju. Adapun objek rahasia itu sendiri, mereka menggunakan opsi lain untuk komunikasi dan perlindungan data, dan kecil kemungkinannya masalah dengan komunikasi seluler akan menjadi kritis. Namun, ke depan tidak ada yang bisa memberikan jaminan 100 bahkan 50 persen bahwa gangguan selanjutnya hanya akan terbatas pada komunikasi seluler dan tidak akan mempengaruhi fasilitas sosial seperti Dana Pensiun, tambahnya.

Ini tidak pernah terjadi dalam sejarah telekomunikasi Rusia!Saat ini, di seluruh bagian Eropa Rusia, ada masalah komunikasi yang sangat besar bagi pelanggan Megafon. Di antara para korban adalah hamba Anda yang rendah hati. SMS datang melalui satu, Internet merangkak satu sendok teh per jam, sebagian besar panggilan tidak ke mana-mana.

Tapi apa yang unik dari itu? Nah, ada gangguan ...

Tidak, kali ini situasinya secara fundamental baru. Faktanya adalah - sekarang kita sudah dapat membicarakan hal ini dengan percaya diri - hasil dari gangguan tersebut bukanlah kerusakan teknis, tetapi serangan terhadap salah satu operator seluler terbesar di Rusia. Serangan itu direncanakan, dipikirkan dengan matang, dan terkoordinasi.

Saat ini, dua node HLR dari Megafon (ini, sederhananya, basis data pelanggan jaringan) - Moskow (tengah) dan Rostov (bertanggung jawab untuk seluruh bagian selatan Rusia bagian Eropa) - rusak di waktu yang sama. Jaringan berhenti "melihat" nomor dan mengidentifikasinya dengan kartu SIM tertentu. Sekarang teknisi Megafon berbicara tentang "kerusakan teknis", tetapi ini adalah kebohongan yang tidak meyakinkan - kerusakan simultan dari dua elemen infrastruktur terpenting sekaligus sebanding dengan hilangnya "nol" pada roulette tiga puluh kali berturut-turut.

Penjelasan lain jauh lebih mungkin - Apa yang terjadi adalah hasil dari serangan peretas, mirip dengan DDO dalam kasus situs Internet - sejumlah besar permintaan, berkali-kali melebihi kapasitas node.

Serangan semacam itu menghabiskan banyak uang, jadi seseorang yang sangat berkuasa ingin mengganggu Megafon (misalnya, operator seluler lain tidak mau melakukannya). Siapa ini, dan untuk apa itu "menghukum" pelanggan yang tidak bersalah? Atau bukan tentang mereka? Dan mengapa Megafon sendiri menyangkalnya?

Sebagian besar pengguna Internet seperti ikan akuarium - tidak ada berita yang disimpan dalam ingatan mereka selama lebih dari sehari. Jangan menjadi ikan dan ingat peristiwa apa yang mengguncang bidang informasi akhir-akhir ini? Oh, ya, Alisher Usmanov, tersinggung oleh fitnah terhadapnya, menggugat Alexei Navalny dan menoleh kepadanya dengan pesan video terbuka, yang sudah dicuri oleh blogger untuk kutipan ("Anda adalah penjahat dari kami berdua!" Dan "hujani Anda ," sebagai contoh).

Sekarang coba pikirkan - pada hari Kamis Usmanov secara terbuka melempar sarung tangan ke wajah Navalny. Dan pada hari Jumat ada serangan yang belum pernah terjadi sebelumnya di Megafon ... yang sebenarnya milik Usmanov. Seorang pria yang secara terbuka berbicara menentang "favorit Amerika", anak didik Departemen Luar Negeri Angkatan Laut. Kebetulan seperti itu bahkan lebih kecil kemungkinannya - ini dapat dibandingkan dengan fakta bahwa setelah 30 "nol" berturut-turut, bola tiba-tiba terbang dan menggantung di udara di atas roulette.

Ya, seperti yang dikatakan Holmes, jika kita membuang semua yang tidak mungkin, maka satu-satunya jawaban yang benar tetap ada - tidak peduli betapa luar biasanya kelihatannya. Teman Alexey di luar negeri memiliki motif dan kesempatan untuk menyerang bisnis Usmanov! Kami sudah dapat dengan yakin mengatakan bahwa gangguan komunikasi hari ini adalah "balas dendam" atas dukungan Usmanov terhadap seorang politisi oposisi yang populer. Kepentingan orang Rusia biasa tidak signifikan bagi pasukan di belakang Navalny.

Teknisi Megafon, tentu saja, akan terus berbicara tentang masalah teknis - lagipula, dari sudut pandang bisnis, tidak ada yang baik bagi orang untuk mengetahui bahwa serangan dari musuh yang begitu serius sedang dilakukan terhadap aset Usmanov. Dan ya, Usmanov bangga - dia tidak akan membiarkan dirinya mengakui bahwa karyawannya tidak dapat menghalau serangan ini. Tapi faktanya, sayangnya, bicarakan ini.

Saya pikir ini bukanlah akhir. Saya berani menyarankan bahwa akan ada masalah untuk struktur lain yang terkait dengan Usmanov - misalnya, "Arsenal" London, yang berjuang untuk tempat di Liga Champions, sekarang jelas tidak sukses.

Menarik, bagaimanapun, apa jawaban Usmanov nantinya. Saya tidak berpikir dia akan mundur. Dia adalah pria yang sombong dan tidak akan menyerah pada tekanan. Sebaliknya, sebaliknya - sekarang Navalny akan memiliki masalah yang lebih besar.

- 12 Mei 2017, 19:43 Sistem komputer Kementerian Dalam Negeri dan "Megafon" mengalami serangan virus

Sistem komputer internal Kementerian Dalam Negeri Rusia terkena virus, lapor "Varlamov.ru" dengan mengacu pada beberapa sumber yang mengetahui situasi tersebut.

Sumber Mediazona di Kementerian Dalam Negeri mengonfirmasi infeksi komputer departemen. Menurutnya, kita sedang membicarakan departemen di beberapa daerah.

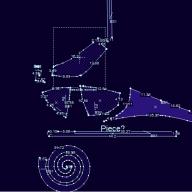

Sebelumnya, informasi tentang kemungkinan infeksi virus muncul di situs Pikabu dan forum Kaspersky. Menurut beberapa pengguna, ini adalah virus WCry (juga dikenal sebagai Ingin menangis atau WannaCryptor) - mengenkripsi file pengguna, mengubah ekstensinya dan memerlukan pembelian decryptor khusus untuk bitcoin; jika tidak, file akan dihapus.

Menurut pengguna di forum Kaspersky, virus tersebut pertama kali muncul pada Februari 2017, tetapi "telah diperbarui dan sekarang terlihat berbeda dari versi sebelumnya."

Layanan pers "Kaspersky" tidak dapat segera mengomentari insiden tersebut, tetapi berjanji akan merilis pernyataan dalam waktu dekat.

Anggota perusahaan Avast Jakub Kroustek dilaporkan di Twitter bahwa setidaknya 36 ribu komputer di Rusia, Ukraina, dan Taiwan terinfeksi.

Situs web Varlamov mencatat bahwa informasi juga telah muncul tentang infeksi komputer di rumah sakit umum di beberapa wilayah di Inggris Raya dan serangan terhadap perusahaan telekomunikasi Spanyol. Telefonica... Dalam kedua kasus tersebut, virus juga meminta pembayaran.

Perusahaan mencatat bahwa dalam pembaruan Maret, perlindungan tambahan terhadap virus semacam itu telah disediakan.

“Pengguna antivirus gratis kami dan Windows yang diperbarui dilindungi. Kami bekerja dengan pengguna untuk memberikan bantuan tambahan, ”perusahaan menambahkan.

Sebelumnya, Kaspersky Lab "Mediazone" bahwa virus WannaCrypt mengeksploitasi kerentanan jaringan Windows, ditutup oleh spesialis Microsoft pada bulan Maret.

Kementerian Dalam Negeri mengonfirmasi serangan peretas di komputer mereka

Kementerian Dalam Negeri telah mengkonfirmasi serangan peretas di komputer mereka, RIA Novosti melaporkan.

Menurut Sekretaris Pers Kementerian Dalam Negeri Irina Volk, Kementerian Perlindungan Teknologi Informasi, Komunikasi, dan Informasi Kementerian telah mencatat adanya serangan virus di komputer Kementerian Dalam Negeri dengan sistem operasi Windows.

“Berkat tindakan tepat waktu yang diambil, sekitar seribu komputer yang terinfeksi diblokir, yang mana kurang dari 1%,” kata Volk, seraya menambahkan bahwa sumber daya server Kementerian Dalam Negeri tidak terinfeksi, karena mereka bekerja pada sistem operasi lain.

"Saat ini, virus telah dilokalisasi, pekerjaan teknis sedang dilakukan untuk menghancurkannya dan memperbarui perlindungan anti-virus," kata juru bicara kementerian.

Lebih dari enam ribu dolar ditransfer ke dompet bitcoin para peretas yang menyebarkan virus WannaCry

Setidaknya 3,5 bitcoin telah ditransfer ke peretas yang menyebarkan virus ransomware WannaCry, tulis Meduza. Menurut nilai tukar $ 1.740 untuk satu bitcoin pada pukul 22:00 waktu Moskow, jumlah ini adalah $ 6090.

Meduza sampai pada kesimpulan ini berdasarkan sejarah transaksi pada dompet bitcoin, yang dituntut oleh virus untuk mentransfer uang. Alamat dompet diterbitkan dalam laporan oleh Kaspersky Lab.

Di tiga dompet, 20 transaksi dilakukan pada 12 Mei. Pada dasarnya, mereka mentransfer 0,16-0,17 bitcoin kepada mereka, yaitu sekitar $ 300. Para peretas menuntut untuk membayar jumlah ini di jendela pop-up di komputer yang terinfeksi.

Avast menghitung 75 ribu serangan di 99 negara

Perusahaan IT Avast melaporkan bahwa virus WanaCrypt0r 2.0 menginfeksi 75 ribu komputer di 99 negara, menurut situs organisasi tersebut.

Sebagian besar komputer di Rusia, Ukraina, dan Taiwan terinfeksi.

13 jam yang lalu, blog spesialis keamanan komputer Brian Krebs memposting entri tentang transfer bitcoin ke peretas dalam jumlah total 26 ribu dolar AS.

Europol: 200 ribu komputer di 150 negara mengalami serangan virus

Infeksi virus Ingin menangis dalam tiga hari, lebih dari 200 ribu komputer di 150 negara bagian telah menjadi sasaran, katanya dalam sebuah wawancara dengan saluran televisi Inggris ITV Direktur Layanan Polisi Eropa Europol Rob Wainwright. Kata-katanya dikutip Sky News.

“Penyebaran virus di seluruh dunia belum pernah terjadi sebelumnya. Menurut perkiraan terakhir, ada 200.000 korban di setidaknya 150 negara, termasuk dunia usaha, termasuk perusahaan besar, ”kata Wainwright.

Dia menyarankan bahwa jumlah komputer yang terinfeksi kemungkinan akan meningkat secara signifikan ketika orang kembali bekerja dengan komputer mereka pada hari Senin. Pada saat yang sama, Wainwright mencatat bahwa sejauh ini orang telah mentransfer uang yang "sangat sedikit" ke distributor virus.

Di China, virus menyerang komputer dari 29 ribu institusi

Virus Ingin menangis menyerang komputer lebih dari 29 ribu institusi, jumlah komputer yang terkena dampak mencapai ratusan ribu, kantor berita Xinhua mengutip data dari pusat penilaian ancaman komputer Qihoo 360.

Menurut para peneliti, komputer di lebih dari 4340 universitas dan institusi pendidikan lainnya diserang. Selain itu, infeksi dicatat pada komputer stasiun kereta api, organisasi pos, rumah sakit, pusat perbelanjaan, dan lembaga pemerintah.

“Tidak ada kerusakan yang signifikan bagi kami, untuk institusi kami - baik untuk bank, atau untuk sistem perawatan kesehatan, atau untuk orang lain,” katanya.

“Adapun sumber ancaman tersebut, maka menurut saya pimpinan Microsoft secara langsung menyatakan hal ini, mengatakan bahwa sumber utama virus ini adalah dinas rahasia Amerika Serikat, Rusia sama sekali tidak ada sangkut pautnya dengan itu. Aneh bagi saya mendengar sesuatu yang berbeda dalam kondisi seperti ini, ”tambah Presiden.

Putin juga menyerukan diskusi tentang masalah keamanan siber "pada tingkat politik yang serius" dengan negara lain. Dia menekankan bahwa perlu "untuk mengembangkan sistem perlindungan terhadap manifestasi semacam itu."

Virus Ingin menangis klon muncul

Virus Ingin menangisdua modifikasi telah muncul, tulis Vedomosti dengan mengacu pada Kaspersky Lab. Perusahaan percaya bahwa kedua klon dibuat bukan oleh penulis ransomware asli, tetapi oleh peretas lain yang mencoba memanfaatkan situasi tersebut.

Modifikasi pertama virus mulai menyebar pada pagi hari tanggal 14 Mei. Lab Kaspersky mendeteksi tiga komputer yang terinfeksi di Rusia dan Brasil. Klon kedua belajar untuk melewati potongan kode yang menghentikan gelombang pertama infeksi, perusahaan mencatat.

Dia juga menulis tentang klon virus Bloomberg... Pendiri perusahaan Comae TechnologiesSpesialis keamanan siber Matt Suish mengatakan bahwa sekitar 10.000 komputer terinfeksi dengan modifikasi kedua virus tersebut.

Menurut Lab Kaspersky, enam kali lebih sedikit komputer yang terinfeksi hari ini dibandingkan pada hari Jumat, 12 Mei.

Virus Ingin menangis mungkin dibuat oleh grup peretas Korea Utara Lazarus

Virus ransomware Ingin menangis bisa saja dibuat oleh peretas dari grup Korea Utara Lazarus, menurut situs khusus Kaspersky Lab.

Spesialis perusahaan menarik perhatian ke tweet analis Google Neil Mehta. Seperti yang disimpulkan di "Kaspersky Lab", pesan tersebut menunjukkan kesamaan antara dua sampel - keduanya memiliki kode yang sama. Tweet tersebut menyajikan sampel kriptografi Ingin menangis dari Februari 2017 dan kelompok sampel Lazarus tanggal Februari 2015.

"Detektif itu memutarbalikkan lebih dan sekarang kode yang sama ditemukan di # Ingin menangis dan di Trojans from Lazarus», -

Peneliti keamanan informasi w0rm mengumumkan bahwa ia telah berhasil melakukan serangan hacker terhadap operator seluler Megafon Rusia. Menurut peretas, ia memperoleh akses ke sistem file dari beberapa situs operator. Selain itu, penyusup memperoleh data layanan karyawan perusahaan.

Menurut peretas, dia memiliki kesempatan untuk mendapatkan akses ke data klien Megafon, tetapi dia tidak melakukannya, dipandu oleh pertimbangan etis. Peretas menyajikan beberapa tangkapan layar sebagai bukti yang menunjukkan struktur file dari salah satu situs yang diretas dan panel kontrol untuk nama domain megafon.mobi.

Penyerang mengklaim bahwa dia mengubah kata sandi untuk memasuki akun pribadinya. Dalam perjalanan mengganti kata sandi, ternyata kata sandi hanya terdiri dari 6 digit, dan hanya dapat diubah menjadi kata sandi enam digit yang sama. Dengan demikian, kata sandi 6 digit dapat dengan mudah ditebak tanpa adanya mekanisme pemblokiran brute force. Peran mekanisme seperti itu di situs Megafon dilakukan oleh captcha.

Perlindungan ini diatasi dengan menggunakan widget Yandex yang sudah ketinggalan zaman, yang tidak memerlukan masukan captcha. Menurut cracker, 20-30 menit cukup untuk mengambil kata sandi untuk mengakses akun pribadi sewenang-wenang dengan nomor telepon pelanggan dan mempelajari detail panggilan, SMS, nama lengkap, dan data pembayaran.

Kesuksesan besar ini mendorong peretas untuk mengaudit beberapa domain perusahaan lainnya. Hasilnya, dia bisa mendapatkan arsip dengan cadangan sistem manajemen proyek Jira sejak awal 2015. Menggunakan kredensial karyawan Megafon, yang terdapat dalam arsip, peretas memperoleh akses ke surat perusahaan dan beberapa sumber layanan.

Perwakilan Megafon menyatakan bahwa tidak ditemukan fakta penetrasi yang berhasil ke dalam sistem. Perusahaan sekarang melakukan pemeriksaan tambahan terhadap fakta postingan di jejaring sosial.

Pada Mei tahun ini, w0rm telah melakukan serangan yang sukses di situs hiburan "Ask.ru". Kemudian peneliti memposting arsip dengan kata sandi pengguna layanan di domain publik. Sebelumnya, ia sukses melakukan serangan di situs media asing seperti The Wall Street Journal dan Vice.

UPD (15/5/2017):Perusahaan Megafon telah menjadi korban insiden keamanan informasi baru. Operator seluler Rusia, bersama dengan puluhan perusahaan dan organisasi di seluruh dunia, menjadi korban aktivitas ransomware Wannacry.

Detail dapat ditemukan di baru dari SecureNews.