Bagaimana menemukan "jebakan" dan melindungi ponsel Anda

Tidak ada cara universal untuk mendeteksi penyadapan, tetapi ada tanda-tanda utama yang dapat mendeteksinya:

1. Jika dalam mode standby telepon memanas, dan saat ini program apapun sedang berjalan, maka ada kemungkinan bahwa aplikasi ini sedang mendengarkan telepon Anda.

2. Komunikator Anda mulai keluar terlalu cepat, tetapi pada saat yang sama ia masih baru.

3. Kecepatan internet ponsel cerdas Anda menurun drastis tanpa alasan.

4. Jika komunikator mulai mengulang atau menelepon.

5. Untuk smartphone, ada banyak aplikasi yang dapat mendeteksi penyadapan dan melindungi ponsel.

Metode memperoleh informasi

Tiga metode penyadapan digunakan: aktif, pasif, dan dengan menginstal perangkat lunak berbahaya. Yang kedua membutuhkan dana besar: ini adalah peralatan, yang harganya mulai dari beberapa ratus ribu dolar, dan personel terlatih. Radius penyadapan dalam hal ini sekitar 500 meter. Peralatan ini memungkinkan Anda melacak panggilan GSM secara real time. Untuk metode aktif, diperlukan sistem seluler, yang biayanya mencapai beberapa puluh ribu dolar. Seperti pada kasus pertama, penggunaan teknik ini membutuhkan personel yang berkualifikasi. Kompleks ini menjadi semacam komunikasi, sehingga menggantikan menara operator terdekat. Jika Anda bukan pemilik dari politisi tersebut atau kedua metode ini tidak mungkin diterapkan terhadap Anda. Tetapi yang ketiga, perangkat lunak berbahaya, mungkin saja digunakan oleh orang-orang biasa, yang rahasianya tidak terlalu mahal. Dengan bantuan virus, penipu dapat mentransfer informasi dari ponsel Anda, membersihkan, dan melakukan banyak "trik kotor" lainnya.

Seperti dari layanan khusus

Meskipun lebih aman menggunakan program Internet sebagai transfer informasi daripada komunikasi GSM, layanan khusus mungkin dapat mengaksesnya. Layanan seperti Facebook, Viber, Watsapp, VKontakte, atas permintaan pihak berwenang, untuk memerangi terorisme dan pencucian uang, dapat memberi mereka catatan percakapan dan korespondensi Anda. Sayangnya, kami tahu bahwa dinas rahasia juga tidak selalu jujur, jadi kami menyarankan Anda untuk tidak mengirimkan informasi rahasia melalui layanan semacam itu. Untuk kasus seperti itu, ada proyek khusus di Internet untuk komunikasi yang aman, misalnya, VFEmail, Bitmessage, ChatSecure, dan banyak lainnya. Selanjutnya, kita akan melihat cara melindungi ponsel Anda dari virus spyware. Kemungkinan Anda akan diikuti bukan oleh layanan khusus, tetapi oleh program khusus yang dikembangkan oleh peretas, jauh lebih tinggi. Aplikasi ini dapat mengumpulkan semua informasi di ponsel Anda untuk dijual di masa mendatang. Untuk melindungi ponsel Anda dari penyadapan, cobalah untuk tidak mengunduh aplikasi yang meragukan untuk gadget Anda. Tidak jarang orang-orang dekat (istri, teman, kolega) menyewa peretas untuk menyadap Anda karena alasan tertentu. Jika mereka memiliki akses ke telepon Anda, maka mereka sendiri dapat meletakkan file yang diinginkan ke dalamnya, setelah itu pelacakan total akan dibuat melalui komunikator. Saran untuk kasus ini dangkal - lebih waspada dengan orang yang dicintai dan atur kata sandi, jangan berikan perangkat Anda kepada siapa pun.

Bagaimana mencegah pencurian: semua detail

Cobalah untuk selalu mengingat di mana komunikator Anda berada. Selain itu, untuk melindungi ponsel Anda, jangan pernah melupakannya, kenakan di tempat yang aman, dan coba jangkau di tempat ramai sesedikit mungkin. Jika Anda tidak melihatnya dan komunikator dicuri, segera setelah Anda menemukannya hilang, ubah sandi pada semua akun yang Anda masuki melalui perangkat ini, hubungi

Cegah semua program menerima file itu sendiri

Dalam banyak kasus, keamanan perangkat seluler Anda sepenuhnya terserah Anda. Beberapa program memiliki izin otomatis untuk menerima semua file yang dikirimkan kepada Anda tanpa bertanya, ubah parameter ini dalam pengaturan untuk melindungi telepon, jika tidak, penyerang akan dengan mudah mendapatkan akses ke panggilan, pesan, foto, file Anda.

Mari kita simpulkan

Cara yang paling jelas adalah penyadapan resmi oleh negara.

Di banyak bagian dunia, perusahaan telepon diharuskan menyediakan akses ke saluran penyadapan untuk pihak yang berwenang. Misalnya, di Rusia, dalam praktiknya, hal ini dilakukan secara teknis melalui SORM - suatu sistem sarana teknis untuk memastikan fungsi kegiatan pencarian operasional.

Setiap operator harus memasang modul SORM terintegrasi pada PBX-nya.

Jika operator telekomunikasi belum memasang peralatan pada PBX-nya untuk menyadap telepon semua pengguna, lisensinya di Rusia akan dibatalkan. Program serupa dari total penyadapan beroperasi di Kazakhstan, Ukraina, Amerika Serikat, Inggris Raya (Program Modernisasi Interception, Tempora) dan negara-negara lain.

Kelakuan buruk pejabat pemerintah dan petugas intelijen sudah diketahui semua orang. Jika mereka memiliki akses ke sistem dalam "mode dewa", maka Anda juga bisa mendapatkannya dengan biaya tambahan. Seperti di semua sistem negara, di SORM Rusia adalah kekacauan besar dan biasanya kecerobohan Rusia. Sebagian besar teknisi sebenarnya berketerampilan sangat rendah, yang memungkinkan koneksi tidak sah ke sistem tanpa diketahui oleh badan intelijen itu sendiri.

Operator telekomunikasi tidak mengontrol kapan dan pelanggan mana yang didengarkan di saluran SORM. Operator tidak memeriksa dengan cara apa pun jika ada sanksi pengadilan untuk penyadapan pengguna tertentu.

“Anda mengambil kasus kriminal tertentu tentang investigasi kelompok kriminal terorganisir, yang mencantumkan 10 angka. Anda perlu mendengarkan seseorang yang tidak ada hubungannya dengan penyelidikan ini. Anda cukup menghabiskan nomor ini dan mengatakan bahwa Anda memiliki informasi operasi bahwa ini adalah nomor salah satu pemimpin kelompok kriminal, "kata orang-orang berpengetahuan dari situs" Agentura.ru ".

Jadi, melalui SORM, Anda dapat mendengarkan siapa pun atas dasar "hukum". Ini koneksi yang aman.

2. Penyadapan melalui operator

Operator komunikasi seluler pada umumnya tanpa masalah melihat daftar panggilan dan riwayat pergerakan ponsel, yang terdaftar di berbagai stasiun basis sesuai dengan lokasi fisiknya. Untuk menerima catatan panggilan, seperti dalam kasus layanan khusus, operator harus terhubung ke sistem SORM.

Tidak masuk akal bagi lembaga penegak hukum Rusia untuk memasang Trojan, kecuali jika mereka memerlukan kemampuan untuk mengaktifkan mikrofon dan merekam ponsel cerdas, bahkan jika pengguna tidak berbicara di ponsel. Dalam kasus lain, SORM mengatasi penyadapan. Oleh karena itu, layanan khusus Rusia tidak terlalu aktif dalam memperkenalkan Trojan. Tetapi untuk penggunaan tidak resmi, ini adalah alat peretasan favorit.

Istri memata-matai suami mereka, pengusaha mempelajari aktivitas pesaing. Di Rusia, perangkat lunak Trojan banyak digunakan untuk penyadapan oleh klien pribadi.

Trojan diinstal pada smartphone dengan berbagai cara: melalui pembaruan perangkat lunak palsu, melalui email dengan aplikasi palsu, melalui kerentanan di Android atau di perangkat lunak populer seperti iTunes.

Kerentanan baru dalam program ditemukan secara harfiah setiap hari, dan kemudian dengan sangat lambat ditutup. Misalnya, Trojan FinFisher diinstal melalui kerentanan di iTunes yang tidak ditutup Apple dari tahun 2008 hingga 2011. Melalui lubang ini, perangkat lunak apa pun atas nama Apple dapat diinstal di komputer korban.

Mungkin Trojan semacam itu sudah terinstal di ponsel cerdas Anda. Tidakkah menurut Anda baterai ponsel cerdas Anda telah habis lebih cepat dari yang diharapkan belakangan ini?

6. Pembaruan aplikasi

Alih-alih memasang spyware Trojan khusus, penyerang bahkan dapat melakukan yang lebih cerdas: pilih aplikasi yang Anda instal sendiri secara sukarela di ponsel cerdas Anda, lalu beri dia semua wewenang untuk mengakses panggilan telepon, merekam percakapan, dan mentransfer data ke server jarak jauh.

Misalnya, ini bisa menjadi game populer yang didistribusikan melalui katalog "kiri" aplikasi seluler. Sekilas, ini adalah game biasa, tetapi dengan fungsi penyadapan dan perekaman percakapan. Sangat nyaman. Pengguna dengan tangannya sendiri memungkinkan program untuk online, di mana ia mengirimkan file dengan percakapan yang direkam.

Selain itu, fungsionalitas aplikasi yang berbahaya dapat ditambahkan sebagai pembaruan.

7. Stasiun pangkalan palsu

Stasiun pangkalan palsu memiliki sinyal yang lebih kuat daripada BS yang sebenarnya. Karena itu, ini memotong lalu lintas pelanggan dan memungkinkan Anda memanipulasi data di telepon. Diketahui bahwa BTS palsu banyak digunakan oleh lembaga penegak hukum di luar negeri.

Di Amerika Serikat, model BS palsu yang disebut StingRay sangat populer.

Dan tidak hanya lembaga penegak hukum yang menggunakan perangkat tersebut. Misalnya, pedagang di China sering menggunakan BS palsu untuk mengirim spam dalam jumlah besar ke ponsel dalam radius ratusan meter. Secara umum, di Cina, produksi "sarang lebah palsu" dijalankan, jadi di toko-toko lokal tidak masalah untuk menemukan perangkat serupa, dirangkai secara harfiah.

8. Meretas femtocell

Baru-baru ini, beberapa perusahaan telah menggunakan femtocell - stasiun seluler miniatur berdaya rendah yang mencegat lalu lintas dari telepon seluler yang berada dalam jangkauan. Femtocell ini memungkinkan Anda untuk merekam panggilan dari semua karyawan perusahaan, sebelum mengalihkan panggilan ke stasiun pangkalan operator seluler.

Karenanya, untuk menyadap pelanggan, Anda perlu menginstal femtocell Anda sendiri atau meretas femtocell asli milik operator.

9. Kompleks seluler untuk mendengarkan jarak jauh

Dalam hal ini, antena radio dipasang di dekat pelanggan (bekerja pada jarak hingga 500 meter). Antena pengarah yang terhubung ke komputer mencegat semua sinyal dari telepon, dan pada akhir pekerjaan itu diambil begitu saja.

Tidak seperti femtocell palsu atau Trojan, penyerang tidak perlu khawatir tentang menembus situs dan menginstal femtocell, dan kemudian menghapusnya (atau menghapus Trojan tanpa meninggalkan jejak hack).

Kemampuan PC modern cukup untuk merekam sinyal GSM pada sejumlah besar frekuensi, kemudian memecahkan enkripsi menggunakan tabel pelangi (berikut adalah deskripsi teknik dari spesialis terkenal di bidang ini, Carsten Noll).

Jika Anda secara sukarela membawa bug universal, Anda secara otomatis mengumpulkan file ekstensif tentang diri Anda sendiri. Satu-satunya pertanyaan adalah siapa yang membutuhkan dokumen ini. Namun jika perlu, dia bisa mendapatkannya tanpa banyak kesulitan.

Ponsel telah lama menjadi bagian integral dari kehidupan setiap orang modern - informasi penting, termasuk informasi rahasia, disalurkan melaluinya.

Tetapi kesulitannya adalah perangkat ini tidak selalu dapat dianggap sepenuhnya aman dalam arti privasi - dimungkinkan untuk mendengarkan panggilan dan menyalin pesan teks atau bahkan semua tindakan pengguna di sistem operasi ke telepon.

Bagaimana Anda dapat melindungi ponsel Anda dari program semacam itu dan menentukan keberadaan pengawasan - baca di materi kami.

Kandungan:

Bagaimana caranya?

Metode apa yang digunakan untuk mengatur pengawasan terhadap seseorang yang menggunakan ponselnya?

Penyadapan telepon seluler selalu dilakukan dengan menggunakan program khusus yang didistribusikan melalui Internet.

Program yang paling berfungsi dan berfungsi dengan baik biasanya berbayar, program yang lebih sederhana didistribusikan secara bebas.

Penting! Harus diingat bahwa penggunaan program semacam itu selalu ilegal dan melanggar kerahasiaan komunikasi dan privasi. Oleh karena itu, fakta yang terbukti penggunaannya adalah kejahatan.

Program semacam itu diinstal pada ponsel itu perlu untuk mendengarkan dan bertindak tanpa disadari, seperti virus.

Ini bekerja terus menerus, tidak termasuk saat-saat telepon dimatikan, dan pada saat yang sama, itu sama sekali tidak terlihat oleh pengguna (kehadirannya hanya dapat ditentukan oleh beberapa tanda tidak langsung).

Dalam proses kerjanya, ia mengumpulkan dan mengirimkan informasi ke perangkat tertentu (atau), yang dapat diakses oleh saksi.

Bagaimana cara menginstalnya?

Perangkat lunak ini dapat mengakses ponsel Anda dengan beberapa cara, tergantung pada jenis dan prinsip operasinya.

Paling umum digunakan metode penginstalan berikut:

3 Dengan mentransfernya melalui bluetooth dan penginstalan otomatis berikutnya ke dalam sistem operasi;

4 Dengan memasukkan kartu memori ke dalam perangkat, di mana ia awalnya direkam (setelah menginstal kartu memori, perangkat lunak virus mulai menginstal secara otomatis ke dalam sistem tanpa diketahui oleh pengguna perangkat);

5 Saat terhubung ke komputer, program dapat secara otomatis mentransfer ke perangkat dan instal di atasnya;

Meskipun spyware memiliki banyak kesamaan dengan program virus, namun seringkali spyware tidak ditularkan melalui file atau dengan cara lain.

Jadi, jika Anda meninggalkan telepon tanpa pengawasan di samping orang yang mungkin Anda curigai memata-matai Anda, maka masuk akal untuk memeriksa telepon apakah ada tanda-tanda penyadapan.

Penting! Kasus khusus adalah pemasangan "suar" fisik, misalnya, untuk melacak lokasi geografis perangkat. Tetapi metode ini secara teknis sulit dan mahal. Selain itu, "suar" semacam itu dapat dideteksi oleh pengguna, oleh karena itu penggunaannya sering kali tidak praktis.

Apa yang mentransmisikan?

Tergantung pada jenis spyware, spyware dapat mengirimkan informasi tertentu ke telepon pelacak.

Program berbayar memiliki fungsi yang lebih luas dan dapat mengumpulkan hampir semua informasi tentang tindakan di telepon dan sistem operasi, program yang lebih sederhana dapat, misalnya, di telepon pengikut, dll.

Jenis data yang dapat dikumpulkan adalah:

2 Mendengarkan secara fisik melacak panggilan keluar dan masuk secara real time, atau dalam rekaman;

3 Data log panggilan - panggilan keluar, masuk, tidak terjawab, dll.;

5 Informasi tentang program yang diinstal, file yang diunduh, dll .;

6 Data kontak, riwayat browser, bookmark, dll.

Jadi, bergantung pada kompleksitas dan fungsionalitas program, saksi bisa mendapatkan akses ke hampir semua informasi rahasia pengguna.

Jenis data yang dikirimkan bergantung pada fungsionalitas yang dipilih.

Yang lain hanya mengizinkan pelacakan parameter tertentu.

Tanda-tanda

"Gejala" apa yang dapat digunakan untuk menentukan bahwa ponsel telah disadap?

Ada beberapa tanda tidak langsung yang, meskipun tidak memberikan jaminan mutlak bahwa telepon sedang disadap, namun dapat mengarahkan pengguna ke pemikiran seperti itu.

Ini adalah tanda-tandanya seperti:

- Baterai ponsel yang tersisa hangat atau panas, yang tidak aktif dan diblokir, yang juga berarti pekerjaan latar belakang program (ini tidak terjadi pada perangkat yang produktif dan kuat, karena perangkat lunak virus tidak menghabiskan banyak sumber daya prosesor);

- Ponsel cerdas mulai habis dengan sangat cepat, dan status ini datang tiba-tiba, ini juga terkait dengan beban tambahan pada sumber daya perangkat keras, yang dimilikinya;

- Diperlukan waktu lebih lama untuk mem-boot telepon dan menghidupkan atau mematikannya sepenuhnyadari biasanya (meskipun hal ini dimungkinkan saat menginstal pembaruan berikutnya, mengunduh program intensif sumber daya yang "berat", kerusakan fisik ponsel atau kerusakannya karena alasan lain);

- Lampu latar layar berkedip saat perangkat dihidupkan dan dimatikan, juga bisa menjadi tanda kehadiran atau kerusakan;

- Gangguan percakapan, paling mirip dengan suara denyut - ini adalah tanda penyadapan yang jelas, tetapi tidak selalu muncul.

Karena banyak tanda tidak spesifik, dan bisa menjadi gejala masalah lain, semuanya harus dipertimbangkan dalam kompleks.

Salah satu tanda tidak dapat secara tegas berbicara tentang pengawasan, namun, jika sebelumnya Anda meninggalkan telepon Anda tanpa pengawasan di samping orang yang dapat Anda curigai, maka ini adalah alasan untuk memeriksanya.

Bagaimana cara melindungi diri Anda dari penyadapan?

Berbagai orang mungkin tertarik untuk mendengarkan percakapan Anda - dari pasangan yang cemburu hingga pesaing di lingkungan profesional.

Oleh karena itu, perlu dilakukan tindakan untuk melindungi diri dari kebocoran informasi rahasia.

Untuk melakukan ini, penting untuk mengikuti tindakan pencegahan sederhana, serta penggunaan beberapa program khusus.

Jelas bahwa cara terbaik untuk melindungi dari kebocoran informasi rahasia melalui telepon adalah dengan tidak menggunakan perangkat ini untuk mentransfernya.

Namun, terkadang hal ini tidak mungkin dihindari.

1 Jangan tinggalkan ponsel Anda tanpa pengawasan di mana pun;

2 Jika ini tidak memungkinkan, maka beli telepon terpisah untuk mentransfer informasi rahasia, misalnya, informasi lama, yang tidak memungkinkan untuk memasang spyware;

3 Setel kata sandi atau pola di ponsel Anda untuk mencegah orang asing memasuki sistem operasi;

4 Jangan memasukkan kartu memori ke dalam perangkatyang tidak menginspirasi kepercayaan pada Anda;

5 Jangan menghubungkan perangkat Anda ke komputer yang dipertanyakan;

7 Jangan buka file yang meragukan jangan ikuti tautan yang meragukan;

8 Secara Berkala menjalankan program antivirus untuk memeriksa perangkat (meskipun seringkali perangkat lunak berbahaya tidak terdeteksi dengan cara ini);

9 Periksa daftar unduhan dan hapus file yang dipertanyakan dari sana, meskipun sekali lagi, spyware mungkin tidak selalu terlihat di sana;

11 Pada telepon lama yang tidak dapat diidentifikasi, Anda dapat mengganti kartu SIM secara berkala.

Langkah-langkah ini biasanya cukup di tingkat rumah tangga - mereka membantu mengurangi informasi dari pasangan yang cemburu dan orang tua yang terlalu mengontrol.

Untuk kasus yang lebih serius, Anda perlu menggunakan metode lain yang melibatkan penggunaan perangkat tambahan.

Perangkat

Dikembangkan oleh perangkat khusus untuk perlindungan terhadap penyadapan:

- Telepon kripto - telepon khusus yang dilengkapi perangkat khusus untuk. Kerugian dari perangkat tersebut adalah biayanya yang tinggi, penundaan suara selama beberapa detik, dan juga fakta bahwa pelanggan kedua harus memiliki perangkat yang sama;

- Scambler - perangkat khusus yang dipasang langsung di telepon. Dalam waktu nyata, informasi data yang masuk dan keluar dienkripsi;

- Masker - aksesori khusus yang terpasang ke perangkat. Menciptakan interferensi pada saluran yang mengganggu pendengaran normal orang yang melakukan penyadapan. Pelanggan sendiri tidak mendengar suara ini.

Semua ini sudah cukup perangkat yang mahal dan tidak nyamanmembutuhkan perawatan.

Namun, jika ada kebutuhan yang signifikan, pembelian mereka disarankan, karena mereka memberikan kualitas perlindungan yang sangat baik terhadap penyadapan.

Apa saja pilihan untuk percakapan penyadapan di telepon seluler, bagaimana Anda dapat memberikan perlindungan terhadap serangan semacam ini, dan bagaimana pelanggan dapat menentukan bahwa teleponnya mungkin disadap? Karena gelombang skandal mata-mata yang muncul baru-baru ini, masalah ini menjadi mendesak lagi. Para jurnalis beralih ke operator seluler Ukraina dengan permintaan untuk menjelaskan bagaimana pelanggan harus berperilaku dalam kasus seperti itu.

Ternyata mengejutkan bahwa hampir semua operator, tempat wartawan berpaling, tidak dapat menjawab pertanyaan yang diajukan. Satu-satunya perusahaan yang setuju untuk membantu ternyata adalah perwakilan dari MTS Ukraina. Operator Life :) tidak memberikan jawaban atas permintaan yang diarahkan sama sekali, tetapi Kyivstar menjawab bahwa mereka bukan ahli dalam hal-hal seperti itu, dan bahwa pertanyaan-pertanyaan seperti itu harus ditujukan ke layanan negara khusus (baca, Kementerian Dalam Negeri, SBU, dll.)) Pada artikel di bawah ini, informasi tentang penyadapan telepon seluler yang diperoleh dari sumber publik juga digunakan.

Bagaimana operator melindungi jaringan mereka

Saat mengembangkan teknologi GSM, serta pada tahap penerapannya, semua persyaratan dari otoritas negara pengendali diperhitungkan. tubuh ke tingkat perlindungan. Karena persyaratan inilah di banyak negara di seluruh dunia penjualan dan pembelian peralatan khusus, seperti penyandian yang kuat, peralatan kripto, pengacak, dilarang, serta teknologi yang sangat aman untuk komunikasi publik. Tetapi operator seluler sendiri memberikan perlindungan untuk saluran radio mereka menggunakan metode enkripsi sinyal. Algoritme yang sangat canggih digunakan untuk enkripsi. Jenis algoritma kripto apa yang akan digunakan untuk enkripsi dipilih pada tahap ketika koneksi dibuat antara base station dan pelanggan itu sendiri. Kemungkinan bocornya informasi tentang pelanggan dari peralatan operator, seperti yang dijamin oleh karyawan MTS kepada wartawan, praktis nol. Mengapa menjadi nol, kami bertanya - dan semua karena kompleksitas dan kontrol atas akses ke fasilitas dan peralatan operator.Bagaimana Anda bisa "mendengarkan" ponsel

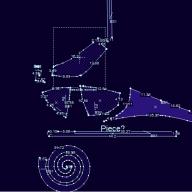

Secara total, ada dua metode pelanggan penyadapan - ini adalah metode aktif dan metode pasif. Saat pasif mendengarkan pelanggan, Anda perlu menggunakan peralatan yang sangat mahal dan memiliki pekerja yang terlatih khusus. Jika Anda punya uang (baca lebih banyak uang), Anda dapat membeli kompleks khusus di pasar gelap, yang dengannya Anda dapat mendengarkan percakapan pelanggan mana pun dalam radius hingga 500 meter. Tanyakan mengapa Anda perlu punya uang banyak? Jawabannya sederhana - harga satu set tersebut mulai dari beberapa ratus ribu euro. Seperti apa kit itu bisa dilihat di foto berikutnya. Ada banyak situs di jaringan di mana Anda dapat membiasakan diri dengan deskripsi dan prinsip pengoperasian perangkat dan sistem pendengaran tersebut.Karena produsen sistem pendengar tersebut yakin, sistem mereka dapat melacak percakapan GSM secara real time, karena prinsip pengoperasian peralatan didasarkan pada akses ke kartu SIM pelanggan seluler, atau langsung ke database operator seluler itu sendiri. Meskipun, jika mereka yang tidak mendengarkan Anda memiliki akses seperti itu, mereka dapat mendengarkan semua percakapan Anda dengan sedikit penundaan. Jumlah penundaan tergantung pada tingkat enkripsi saluran komunikasi yang digunakan oleh operator ini atau itu. Sistem semacam itu juga dapat menjadi pusat bergerak untuk mendengarkan dan melacak pergerakan objek.

Metode penyadapan kedua adalah secara aktif melakukan intervensi di udara dengan proses otentikasi dan protokol kontrol. Untuk ini, kompleks seluler khusus digunakan. Sistem seluler semacam itu, yang, pada kenyataannya, adalah sepasang telepon dan laptop yang dimodifikasi secara khusus, terlepas dari kesederhanaan eksternal dan ukurannya yang kecil, juga merupakan kesenangan yang mahal - harganya bervariasi dari beberapa puluh ribu hingga beberapa ratus ribu dolar Amerika . Dan sekali lagi, hanya spesialis berkualifikasi tinggi di bidang komunikasi yang dapat mengerjakan peralatan tersebut.

Serangan terhadap pelanggan dilakukan sesuai dengan prinsip berikut: karena kompleks bersifat seluler dan berada pada jarak dekat dengan pelanggan - hingga 500 meter - itu "memotong" sinyal untuk membuat koneksi dan transmisi data, menggantikan operator stasiun pangkalan. Bahkan, kompleks itu sendiri menjadi "jembatan perantara" antara stasiun pangkalan terdekat dan pelanggan itu sendiri.

Setelah "menangkap" pelanggan seluler yang diinginkan dengan cara ini, kompleks ini sebenarnya dapat melakukan fungsi kontrol apa pun melalui saluran yang dicegat: misalnya, sambungkan pendengar ke nomor apa pun yang diperlukan bagi mereka yang mendengarkan, turunkan algoritme enkripsi, atau umumnya nonaktifkan enkripsi ini untuk sesi komunikasi tertentu, dll. d.

Bagaimana sebuah kompleks yang mirip terlihat kira-kira - dapat dilihat pada foto di bawah ini.

Seperti yang diungkapkan para ahli, tidak mungkin 100% menentukan bahwa telepon pelanggan sedang disadap saat ini. Akan tetapi, bukti tidak langsung dapat diperoleh yang menunjukkan bahwa kemungkinan tersebut ada. Di masa lalu, beberapa model ponsel (yaitu ponsel dengan tombol tekan) memiliki simbol-ikon khusus berupa kunci dalam fungsinya. Jika kuncinya ditutup, maka sinyalnya dienkripsi, dan sebaliknya - jika kuncinya terbuka ... yah, Anda memahami semuanya sendiri.

Tetapi sudah ada di ponsel selama 5-6 tahun terakhir tidak ada fungsi seperti itu ... Sayang sekali. Meskipun, untuk beberapa model smartphone, disediakan aplikasi khusus yang akan memberi sinyal kepada pemilik ponsel tentang konfigurasi pengaturan yang digunakan dalam sesi komunikasi saat ini. Salah satu opsinya adalah memberi tahu pengguna tentang mode pengiriman percakapannya - menggunakan algoritme enkripsi atau secara terbuka. Beberapa dari aplikasi ini tercantum di bawah ini:

EAGLE Security

Ini adalah salah satu aplikasi paling kuat untuk melindungi ponsel Anda dari penyadapan. Program ini mencegah koneksi apa pun ke pemancar palsu. Untuk menentukan validitas suatu stasiun, digunakan tanda tangan dan pemeriksaan ID stasiun. Selain itu, program secara independen memantau dan mengingat lokasi semua stasiun pangkalan, dan jika mendeteksi bahwa beberapa pangkalan bergerak di sekitar kota, atau sinyalnya dari waktu ke waktu menghilang dari lokasinya - pangkalan semacam itu ditandai sebagai salah dan mencurigakan dan aplikasi akan memberi tahu pemilik ponsel ini. Fitur berguna lainnya dari program ini adalah kemampuan untuk menunjukkan aplikasi dan program mana yang diinstal pada ponsel Anda yang memiliki akses ke kamera video dan mikrofon ponsel Anda. Ada juga fungsi untuk menonaktifkan (melarang) akses perangkat lunak apa pun yang tidak Anda perlukan ke kamera.Darshak

Program ini berbeda dengan program sebelumnya dan fungsi utamanya adalah melacak aktivitas mencurigakan di jaringan, termasuk saat menggunakan SMS, yang dapat dikirim tanpa izin dari pemilik ponsel. Aplikasi mengevaluasi secara real time seberapa aman jaringan Anda dan algoritma enkripsi apa yang digunakan pada saat itu dan banyak lagi.Android IMSI-Catcher Detector

Aplikasi ini juga membantu melindungi ponsel cerdas Anda dari koneksi apa pun ke pseudo-bases. Satu-satunya kelemahan dari program ini adalah Anda tidak akan menemukannya di Google Play, dan jika Anda masih ingin menginstalnya, Anda harus mengotak-atik prosedur ini.CatcherCatcher

Program CatcherCatcher, seperti program serupa di atas, terlibat dalam mendeteksi stasiun pangkalan palsu yang digunakan penyerang (atau layanan khusus?) Sebagai perantara "jembatan perantara" antara pelanggan dan pemancar sebenarnya.Dan terakhir, para ahli juga merekomendasikan penggunaan aplikasi khusus untuk memastikan keamanan percakapan dan data pribadi, termasuk - untuk mengenkripsi percakapan Anda. Analog serupa adalah peramban web anonim Orbot atau Orweb, misalnya. Ada juga program khusus yang mengenkripsi percakapan telepon Anda, foto, dan banyak yang sudah menggunakan pengirim pesan yang aman.

- Halo, ini telepon dari FSB.

- Aku tahu.

- Darimana?

- Anda menelepon saya di ponsel yang dimatikan.

Telepon apa yang paling aman?

Ini adalah ponsel yang menjadi penghuni ransel saya dalam 2 minggu terakhir. Orang yang berpengetahuan luas akan segera memahami dua pipa di sebelah kiri ini.

Semakin saya menggali, semakin sedih saya. Setiap (detik?) Orang di Bumi membawa bug bersamanya dan tanpa imbalan memberikan semua komunikasinya di atas piring perak kepada pihak ketiga. Dan tidak ada yang peduli tentang itu kecuali paranoid profesional.

Terlepas dari kenyataan bahwa ada lebih banyak ponsel di planet ini daripada semua perangkat lain yang disatukan (sedikit bengkok, tetapi hampir begitu), ada bahan yang sangat sedikit. Misalnya, saya masih belum benar-benar menemukan deskripsi dari perintah operator tersebut yang secara diam-diam menghidupkan telepon untuk penyadapan. Atau bagaimana operator dan otoritas melawan (dan melakukan) melawan pengacak?

Mengapa tidak ada proyek telepon peretas / sumber terbuka? Vaughn, laptop terluka, apa ponsel yang lebih rumit?

(Meskipun ada beberapa diskusi di sini).

Mari kita pikirkan sejenak seperti apa bentuknya telepon peretas?

Apapun fungsi yang dimilikinya, apa itu akan diisi dengan perangkat keras dan perangkat lunak.

Sementara itu, mari kita lihat apa yang ada di pasar, solusi bagian apa yang telah diterapkan, apa yang dapat Anda intip dari mereka.

Saya akan membiarkan diri saya membanggakan pipa baru dengan sedikit lirik di depan istilah dan konsep ISIS yang keras.

Berat itu bagus. Keparahan dapat diandalkan.

Ya, ini adalah ponsel Snatch (DEXP Ixion XL145). Rekan senegara saya dari Vladivostok mengambil dan secara kompeten mengerjakan ulang / memikirkan kembali Highscreen Zera S Power (memotong sudut di belakang, menambahkan trim seperti kulit, menggandakan jumlah inti dari 4 menjadi 8, meningkatkan kamera dari 5 menjadi 8 MP).

Bagaimana ponsel ini terhubung dengan IB?

Pertama, saya mendapatkannya dengan metode manipulasi psikologis "lunak". Tapi saya belum bisa menulis tentang ini.

Kedua, sekarang akan lebih mudah bagi saya untuk merekam video dan foto perangkat mata-mata.

(ke artikel tentang detektor bug, indikator lapangan, dan emulator bug legal)

Misalnya, jeritan pengaman akustik seperti ini:

Sebagai referensi, Dexp Snatch berharga 7.500 rubel (meskipun jajaran Dexp memiliki model dengan baterai besar seharga 4.500 dan 14.000 rubel), dan brankas akustik berharga sekitar 10.000 rubel.

Saya sangat menghormati ponsel yang tahan lama. Saya selalu menggunakan xenium lama. Rupanya, penduduk Vladivostok memilikinya dalam darah mereka - mereka terlalu malas untuk mengisi ulang setiap hari, jadi mereka membakar seluruh jajaran 10 model dengan baterai yang kuat. Baterai 4000 mAh (6-8 rekaman video laporan dengan DEF CON) dan casing lebih tebal dari satu sentimeter. (Di dekatnya ada telepon tua, baik hati, dan dapat dipercaya "untuk suap", yang telah membantu saya sebagai senter selama lebih dari 5 tahun.)

Melihat Boris dick Anda mendapatkan Razor, saya sampai pada kesimpulan bahwa seringkali metode sederhana dan kasar bisa efektif. Misalnya, Anda dapat melindungi diri Anda sendiri agar tidak menyalakan mikrofon secara diam-diam dengan secara bodoh mengaktifkan / menonaktifkan sakelar pengalih mekanis.

Di kanan atas, ada casing ponsel pintar "Cocoon" (brankas akustik), yang diberikan kepada saya untuk saya mainkan oleh Sistem Detektor saat saya mengambil dari mereka sekumpulan indikator lapangan dan emulator bug. (Ulasan segera hadir.)

Brankas akustik adalah produk yang dirancang untuk melindungi informasi ucapan yang bersirkulasi di tempat-tempat di mana pemilik ponsel berada jika terjadi aktivasi untuk tujuan mendengarkan melalui saluran seluler. Perlindungan diberikan oleh derau akustik otomatis dari jalur transmisi ucapan ketika upaya dilakukan untuk mengaktifkan mikrofon dari handset ponsel dari jarak jauh. Produk "Ladya" dan "Kokon" telah lulus uji sertifikasi sesuai dengan persyaratan Komisi Teknis Negara Federasi Rusia (Sertifikat No. 697, 698) dan dapat digunakan di tempat khusus hingga kategori 1 inklusif.

Ponsel ditempatkan di dalam Kepompong. Dalam kasus aktivasi jarak jauh diam-diam telepon dalam mode mendengarkan, satu-satunya tanda membuka kedoknya adalah perubahan kekuatan medan elektromagnetik (yaitu, pemancar telepon seluler tidak dihidupkan secara tidak sah untuk transmisi). Perubahan ini dicatat oleh indikator medan, yang merupakan bagian dari produk, yang memberikan perintah untuk menyalakan generator kebisingan akustik secara otomatis. Dalam hal ini, seluruh jalur transmisi informasi ucapan berisik sedemikian rupa sehingga tidak ada tanda-tanda ucapan di pihak penerima.

Spesifikasi:

- Tingkat kebisingan pada titik penempatan mikrofon ponsel: tidak kurang dari 100 dB

- Spektrum kebisingan efektif: 250 - 4000 Hz

- Waktu pengoperasian terus menerus dari satu set baterai: tidak kurang dari 6 bulan

- Catu daya untuk produk Cocoon: baterai lithium CR 2032

- Waktu pengoperasian terus menerus dari satu set baterai: tidak kurang dari 2 bulan

Sejarah

Penyebutan pertama tentang konfrontasi antara layanan khusus dan "peretas" di bidang telepon muncul pada 1993-1995.

ZRTP (2006)

Perjanjian kunci enkripsi kriptografi yang digunakan dalam sistem Voice over IP (VoIP). ZRTP menjelaskan metode untuk mendapatkan kunci menggunakan algoritma Diffie-Hellman untuk organisasi Secure Real-time Transport Protocol (SRTP). ZRTP melakukan negosiasi kunci dalam aliran RTP yang sama di mana sambungan audio / video dibuat, sehingga tidak memerlukan saluran komunikasi terpisah. Dikembangkan oleh Phil Zimmermann, penulis Pretty Good Privacy, Jon Callas dan Alan Johnston pada tahun 2006. Deskripsi protokol telah diserahkan ke IETF pada 5 Maret 2006.

2009

Karsten Nohl, anggota grup peretas Jerman CCC (Chaos Computer Club), mengumumkan pada konferensi grup pada 28 Desember bahwa dia telah berhasil memecahkan algoritme enkripsi data pada jaringan GSM.

Karsten Nohl, pendiri Security Research Labs, mengumumkan penemuan kerentanan dalam kartu SIM dengan enkripsi Data Encryption Standard (DES). Ini adalah standar usang, yang, bagaimanapun, digunakan oleh banyak produsen, dan ratusan juta kartu SIM mendukung DES. Jadi, kerentanan ini memungkinkan, saat mengirim pesan palsu dari operator telekomunikasi ke telepon, untuk menerima kunci 56-bit dalam pesan tanggapan (tanggapan dikirim secara otomatis, dan sekitar 25% dari kartu DES rentan terhadap "penipuan ").

(Catatan kecil dan tidak terlalu hardcore yang muncul di Habré)

Penyadapan dan perlindungan ponsel

Bagaimana operator melindungi jaringan mereka

Saat mengembangkan teknologi GSM, serta pada tahap penerapannya, semua persyaratan dari otoritas negara pengendali diperhitungkan. tubuh ke tingkat perlindungan. Karena persyaratan inilah di banyak negara di dunia penjualan dan pembelian peralatan khusus, seperti pengacak yang kuat, peralatan kripto, pengacak, dan juga teknologi yang sangat aman untuk komunikasi publik. Tetapi operator seluler sendiri melindungi saluran radio mereka menggunakan metode enkripsi sinyal. Algoritme yang sangat canggih digunakan untuk enkripsi. Jenis algoritma kripto apa yang akan digunakan untuk enkripsi dipilih pada tahap ketika koneksi dibuat antara base station dan pelanggan itu sendiri. Kemungkinan bocornya informasi tentang pelanggan dari peralatan operator, seperti yang dijamin oleh karyawan MTS kepada jurnalis, praktis nol. Mengapa menjadi nol, kami bertanya - dan semua karena kompleksitas dan kontrol atas akses ke fasilitas dan peralatan operator.

Bagaimana Anda bisa "mendengarkan" ponsel?

Secara total, ada dua metode pelanggan penyadapan - ini adalah metode aktif dan metode pasif. Saat pasif mendengarkan pelanggan, Anda perlu menggunakan peralatan yang sangat mahal dan memiliki pekerja terlatih khusus. Jika Anda punya uang (baca - banyak uang), kompleks khusus dapat dibeli di pasar gelap, yang dengannya Anda dapat mendengarkan percakapan pelanggan mana pun dalam radius hingga 500 meter. Tanyakan mengapa Anda perlu punya uang banyak? Jawabannya sederhana - harga satu kit semacam itu mulai dari beberapa ratus ribu euro. Bagaimana kit terlihat seperti dapat dilihat di foto berikutnya. Ada banyak situs di jaringan tempat Anda dapat membiasakan diri dengan deskripsi dan prinsip pengoperasian perangkat dan sistem pendengaran tersebut.

Karena produsen sistem pendengar tersebut yakin, sistem mereka dapat melacak percakapan GSM secara real time, karena prinsip pengoperasian peralatan didasarkan pada akses ke kartu SIM pelanggan seluler, atau langsung ke database operator seluler itu sendiri. Meskipun, jika mereka yang tidak mendengarkan Anda memiliki akses seperti itu, mereka dapat mendengarkan semua percakapan Anda dengan sedikit penundaan. Jumlah penundaan tergantung pada tingkat enkripsi saluran komunikasi yang digunakan oleh operator ini atau itu. Sistem semacam itu juga dapat menjadi pusat bergerak untuk mendengarkan dan melacak pergerakan objek.

Metode penyadapan kedua adalah secara aktif melakukan intervensi di udara dengan proses otentikasi dan protokol kontrol. Untuk ini, kompleks seluler khusus digunakan. Sistem seluler semacam itu, yang, pada kenyataannya, adalah sepasang telepon dan laptop yang dimodifikasi secara khusus, terlepas dari kesederhanaan eksternal dan ukurannya yang kecil, juga merupakan kesenangan yang mahal - harganya bervariasi dari beberapa puluh ribu hingga beberapa ratus ribu dolar Amerika . Dan sekali lagi, hanya spesialis berkualifikasi tinggi di bidang komunikasi yang dapat mengerjakan peralatan tersebut.

Serangan terhadap pelanggan dilakukan sesuai dengan prinsip berikut: karena kompleks bersifat seluler dan berada pada jarak dekat dengan pelanggan - hingga 500 meter - itu "memotong" sinyal untuk membuat koneksi dan transmisi data, menggantikan operator stasiun pangkalan. Bahkan, kompleks itu sendiri menjadi "jembatan perantara" antara stasiun pangkalan terdekat dan pelanggan itu sendiri.

Setelah "menangkap" pelanggan seluler yang diinginkan dengan cara ini, kompleks ini sebenarnya dapat melakukan fungsi kontrol apa pun melalui saluran yang dicegat: misalnya, sambungkan pendengar ke nomor apa pun yang diperlukan bagi mereka yang mendengarkan, turunkan algoritme enkripsi, atau umumnya nonaktifkan enkripsi ini untuk sesi komunikasi tertentu, dll. d.

Bagaimana sebuah kompleks yang mirip terlihat kira-kira - dapat dilihat pada foto di bawah ini.

gambar

gambar

Seperti yang diungkapkan para ahli, tidak mungkin 100% menentukan bahwa telepon pelanggan sedang disadap saat ini. Akan tetapi, bukti tidak langsung dapat diperoleh yang menunjukkan bahwa kemungkinan tersebut ada. Di masa lalu, beberapa model ponsel (yaitu ponsel dengan tombol tekan) memiliki simbol-ikon khusus berupa kunci dalam fungsinya. Jika kuncinya ditutup, maka sinyalnya dienkripsi, dan sebaliknya - jika kuncinya terbuka ... yah, Anda memahami semuanya sendiri.

Tetapi sudah ada di ponsel selama 5-6 tahun terakhir tidak ada fungsi seperti itu ... Sayang sekali. Meskipun, untuk beberapa model smartphone, disediakan aplikasi khusus yang akan memberi sinyal kepada pemilik ponsel tentang konfigurasi pengaturan yang digunakan dalam sesi komunikasi saat ini. Salah satu opsinya adalah memberi tahu pengguna tentang mode pengiriman percakapannya - menggunakan algoritme enkripsi atau secara terbuka. Beberapa dari aplikasi ini tercantum di bawah ini:

EAGLE Security

Ini adalah salah satu aplikasi paling kuat untuk melindungi ponsel Anda dari penyadapan. Program ini mencegah koneksi apa pun ke pemancar palsu. Untuk menentukan validitas suatu stasiun, digunakan tanda tangan dan pemeriksaan ID stasiun. Selain itu, program secara independen memantau dan mengingat lokasi semua stasiun pangkalan, dan jika mendeteksi bahwa beberapa pangkalan bergerak di sekitar kota, atau sinyalnya dari waktu ke waktu menghilang dari lokasinya - pangkalan semacam itu ditandai sebagai salah dan mencurigakan dan aplikasi akan memberi tahu pemilik ponsel ini. Fitur berguna lainnya dari program ini adalah kemampuan untuk menunjukkan aplikasi dan program mana yang diinstal pada ponsel Anda yang memiliki akses ke kamera video dan mikrofon ponsel Anda. Ada juga fungsi untuk menonaktifkan (melarang) akses perangkat lunak apa pun yang tidak Anda perlukan ke kamera.

Program ini berbeda dengan program sebelumnya dan fungsi utamanya adalah melacak aktivitas mencurigakan di jaringan, termasuk saat menggunakan SMS, yang dapat dikirim tanpa izin dari pemilik ponsel. Aplikasi mengevaluasi secara real time seberapa aman jaringan Anda dan algoritma enkripsi apa yang digunakan pada saat itu dan banyak lagi.

Android IMSI-Catcher Detector

Aplikasi ini juga membantu melindungi ponsel cerdas Anda dari koneksi apa pun ke pseudo-bases. Satu-satunya kelemahan dari program ini adalah Anda tidak akan menemukannya di Google Play, dan jika Anda masih ingin menginstalnya, Anda harus mengotak-atik prosedur ini.

CatcherCatcher

Program CatcherCatcher, seperti program serupa di atas, terlibat dalam mendeteksi stasiun pangkalan palsu yang digunakan penyerang (atau layanan khusus?) Sebagai perantara "jembatan perantara" antara pelanggan dan pemancar sebenarnya.

Gambaran umum solusi untuk perlindungan percakapan telepon

(Beberapa bahan diambil dari brosur promosi, jadi skeptisisme dan komentar diterima)

TopSec GSM, dibuat berdasarkan telepon Siemens S35 oleh perusahaan Jerman Rohde & Swartz, memberikan "perlindungan lalu lintas lengkap".

Perangkat tersebut adalah ponsel Siemens S35 biasa, ditingkatkan dengan chip kripto khusus. Enkripsi diaktifkan dengan opsi khusus di menu telepon. Dalam mode aman, ponsel dapat bekerja dengan telepon TopSec kedua dan dengan telepon ELCRODAT 6-2 ISDN dari perusahaan yang sama.

Perlindungan dipastikan dengan mengenkripsi lalu lintas dengan kunci 128-bit, dan kunci sesi dihitung menggunakan kunci 1024-bit, yang memberikan keamanan tambahan. Ciri khas ponsel ini adalah paket terenkripsi dibuat di dalamnya sedemikian rupa sehingga dapat dilihat secara transparan dan dikirim melalui jaringan GSM, seperti paket GSM biasa.

Harga ponsel ini adalah $ 2700. Harga setinggi itu, bagaimanapun, tidak menghalangi popularitas TopSec GSM. Jadi, Bundeswehr (angkatan bersenjata Jerman) menandatangani kontrak untuk penyediaan ponsel tersebut untuk kebutuhan mereka sendiri.

Versi yang sedikit lebih modis dari perusahaan yang sama adalah headset nirkabel.

Deskripsi Singkat:

TopSec Mobile adalah perangkat enkripsi suara yang dapat dihubungkan ke ponsel apapun menggunakan antarmuka Bluetooth. TopSec Mobile memberikan perlindungan privasi dan penyadapan telepon di mana pun di dunia.

Fitur:

- Koneksi ke ponsel pengguna melalui antarmuka Bluetooth

- TopSec Mobile bekerja dengan hampir semua ponsel modern

- Dapat juga digunakan dengan modem dan telepon satelit dengan antarmuka Bluetooth

- Tidak dapat diidentifikasi oleh operator seluler

- Enkripsi suara menggunakan kunci 256-bit Standar Enkripsi Lanjutan (AES)

Perangkat ini menggunakan kombinasi enkripsi asimetris 1024-bit dan simetris 128-bit untuk memberikan tingkat keamanan yang tinggi.

Untuk membuat koneksi yang aman, pengguna setelah memanggil nomor tersebut hanya perlu menekan tombol berlabel crypto ("enkripsi"). Pelanggan lain juga harus menggunakan telepon GSM TopSec - atau telepon rumah dengan perlengkapan serupa, seperti model ELCRODAT 6-2 ISDN dari Rohde & Schwarz. Perusahaan mulai menjual perangkat tersebut setelah mengakuisisi departemen enkripsi perangkat keras dari Siemens Information & Communication Mobile.

Telepon GSM TopSec beroperasi di dua pita frekuensi - 900 dan 1800 MHz, sehingga dapat digunakan di wilayah mana pun di mana jaringan GSM 900/1800 tersedia. Perusahaan menjual model baru di banyak negara di seluruh dunia dengan harga sekitar $ 3.000.

Minus Pendekatan ini adalah adanya server kontrol panggilan khusus antara pelanggan yang terdaftar di server. Tetapi ini adalah kondisi yang diperlukan untuk membangun sistem interaksi terdistribusi:

tidak ada komentar, kecuali mungkin keren karena mereka membuat "AppStore mereka sendiri" untuk aplikasi yang aman

Pipa Rusia

Pengacak(Sementara itu di Uni Soviet Rusia)

"GUARD Bluetooth" dari perusahaan LOGOS.

Saya akan mengutip Lukatsky:

Perangkat sekop primordial. Tidak ada desain seperti itu. Headset dengan kuat "dijahit" ke dalam perangkat dan hanya dapat diganti dengan perangkat. Tetapi perlindungan negosiasi dijamin - perangkat terhubung melalui Bluetooth ke pemancar - komputer atau telepon (tidak sepatah kata pun dikatakan tentang melindungi saluran Bluetooth menggunakan E0). Perangkat ini belum diuji, tetapi ulasannya dapat ditemukan di internet. Munculnya "GUARD Bluetooth" dibandingkan dengan TopSec Mobile yang sama memberikan gambaran yang sangat bagus tentang bagaimana CIPF domestik dan Barat dibandingkan (baik dalam tampilan, dan dalam hal kemudahan penggunaan, dan fungsionalitas). Di sisi lain, perangkat ini tidak memerlukan server eksternal - perangkat ini dapat bekerja "point-to-point".

Deskripsi dari pengguna

Deskripsi dari pabrikan

Asisten PDA

Perangkat keras dan perangkat lunak untuk mengamankan percakapan di jaringan GSM  Produk perangkat keras dan perangkat lunak "Referent-PDA" dirancang untuk perangkat seperti telepon pintar (komunikator) yang berjalan di bawah sistem operasi Windows Mobile 2003/2005. "PDA Referent" memungkinkan Anda untuk mencegah menguping percakapan antara dua komunikator. Kit ini terdiri dari SD / miniSD - modul, perangkat lunak, dan smartphone Qtek-8500.

Produk perangkat keras dan perangkat lunak "Referent-PDA" dirancang untuk perangkat seperti telepon pintar (komunikator) yang berjalan di bawah sistem operasi Windows Mobile 2003/2005. "PDA Referent" memungkinkan Anda untuk mencegah menguping percakapan antara dua komunikator. Kit ini terdiri dari SD / miniSD - modul, perangkat lunak, dan smartphone Qtek-8500.

Antarmuka program berisi: bidang dial-up, tombol kontrol panggilan, tombol untuk membatalkan entri digit terakhir dan indikator yang menampilkan nomor keluar, nomor pemanggil untuk panggilan masuk, status saat membuat koneksi, dll. .

Program diluncurkan secara otomatis ketika modul SD / miniSD - “Referensi PDA” terhubung, dan ikon muncul di layar komunikator di sudut kanan bawah untuk menunjukkan bahwa program sedang berjalan dalam mode latar belakang. Untuk memanggil pelanggan lain dalam mode aman, Anda harus mengklik ikon indikasi, dan kemudian melakukan tindakan yang sama dalam program Referensi PDA yang dibuka seperti pada panggilan biasa. Ketika sebuah panggilan datang dari rangkaian Referensi PDA yang lain, sebagai ganti dari program "telepon", antarmuka dari program "Referensi PDA" terbuka secara otomatis, maka semua tindakannya sama seperti untuk panggilan biasa.

Dalam proses membangun koneksi, informasi khusus dipertukarkan untuk otentikasi bersama perangkat dan pembuatan kunci sesi.

Penerimaan dan implementasi panggilan suara tidak aman dilakukan dengan menggunakan perangkat lunak komunikator standar.

Perbedaan utama antara produk dan analognya adalah penggunaan saluran transmisi data berkecepatan rendah (hingga 1600 baud), yang memungkinkan bekerja dengan sinyal GSM yang lemah (di tempat dengan penerimaan yang buruk), saat roaming, saat menggunakan operator yang berbeda. , dll.

Sebut saja "telepon"

(Saya "meremas" ponsel ini dari Kostya, yang mewakili Hideport.com)

Chip - kontrol mekanis akustik (tombol on / off untuk mikrofon), kontrol integritas casing (alarm tersembunyi saat mencoba masuk ke dalam pipa)

Benda ini sepertinya memiliki sarana untuk mengakses jaringan lain (modem kabel, modem analog / digital, modem radio, terminal satelit atau modem GSM). Tapi saya masih harus mencari tahu tentang ini.

Saya juga masuk ke produksi ponsel untuk layanan khusus, saya diizinkan mengambil beberapa foto:

remah-remah detail

Telepon semacam itu beroperasi dalam empat pita (850, 900, 1800, dan 1900 MHz), ia memiliki prinsip enkripsi pelanggan, algoritme kompresi ucapan ACELP 4800 bit / s, kualitas ucapan yang baik dan tinggi; algoritma enkripsi adalah standar yang dikenal di Rusia, rilis GOST 28147, 1989. Karena fakta bahwa ada enkripsi penuh, diperlukan sinkronisasi kriptografi, jadi sebelum mulai berbicara, Anda perlu menunggu 10 detik untuk membuat sambungan. Ponsel ini juga memiliki sertifikat FSB.

Di samping kasing ada tombol yang mengaktifkan mode kripto. Waktu bicara dalam mode tertutup adalah 4 jam, dan dalam mode terbuka adalah 4,5 jam, dan perbedaannya dijelaskan oleh fakta bahwa prosesor skrip mulai bekerja di telepon dalam mode tertutup.

Telepon yang menerapkan enkripsi tambahan ini dapat bekerja dengan operator nasional (MTS, Megafon) dan, jika Anda bepergian, dengan operator internasional; di Amerika Latin 850/1900, dan di Eropa dan Asia 900/1800. Dan dalam jaringan internasional, telepon akan berfungsi asalkan tidak hanya roaming di sana, tetapi juga operator mendukung layanan transfer data BS26T. Tombol kripto memungkinkan Anda untuk mengalihkan telepon ke mode enkripsi atau ke mode operasi, dari mana Anda dapat memanggil telepon biasa - mengobrol dengan teman, keluarga, dan sebagainya.

Metode enkripsi pelanggan

Sayangnya, standar GSM dirancang sedemikian rupa sehingga tidak mungkin untuk memasang algoritme enkripsi berpemilik ke dalam telepon, memberikan perlindungan yang terjamin tanpa gangguan.

Sakelar menggunakan transcoder, yang melakukan hal berikut: ketika Anda berbicara ke mikrofon telepon Anda, vocoder bekerja di telepon, itu memampatkan ucapan, menciptakan aliran 12 kbps. Aliran dalam bentuk terenkripsi ini mencapai stasiun pangkalan, di mana ia didekripsi dan kemudian dalam bentuk terkompresi mencapai sakelar. Di sakelar, itu dibuka, membuat aliran 64 kbit - ini dilakukan, antara lain, sehingga otoritas keamanan dapat mendengarkan Anda. Kemudian aliran tersebut dikompresi lagi dan masuk ke pelanggan seluler kedua. Dan sekarang, jika Anda mengambil dan mengenkripsi saluran dari pelanggan ke pelanggan, maka dekompresi dan kompresi aliran pada sakelar tidak akan memungkinkan dekripsi informasi yang masuk. Sayangnya, transcoder ini tidak dapat dinonaktifkan saat bekerja di saluran suara, oleh karena itu, untuk menyediakan metode enkripsi pelanggan (dan ini diperlukan untuk perlindungan terjamin dari semua orang dan semuanya), kami terpaksa menggunakan saluran transmisi data. Standar GSM memiliki layanan BS26T untuk mengirimkan data dengan kecepatan yang cukup rendah - 9600 bps. Dalam hal ini, transcoder dimatikan, dan Anda benar-benar mendapatkan jalur komunikasi langsung, tanpa transformasi tambahan. Kecepatan rendah, sungguh.

Karenanya, untuk mentransmisikan ucapan, itu harus dikompresi, dan cukup kuat - tidak lagi seperti GSM standar, pada 12 kbps, tetapi bahkan lebih kuat, hingga kecepatan 4,8 kbps. Kemudian dienkripsi, dan semua informasi yang dienkripsi ini dengan bebas melewati sakelar mana pun di dunia - jika Anda berada di Amerika Latin, dan orang lain berada di suatu tempat di Timur Jauh, Anda akan melalui banyak sakelar yang berbeda dan beberapa peralatan lainnya. , tetapi jika Anda telah membuat saluran transmisi data, koneksi ini akan berfungsi.

Dan tidak satu pun dinas rahasia, tidak satu pun musuh Anda, yang dapat mendengar Anda di mana pun di dunia, karena ucapan dienkripsi di telepon Anda, dan hanya lawan bicara yang mendekripsinya. Tetapi agar prinsip transmisi suara terenkripsi ini berfungsi, operator perlu mendukung layanan BS26T.

Hampir semua operator di dunia mendukungnya, tetapi sebagian Amerika Latin, Asia dan Australia merupakan pengecualian. Untuk melindungi dari pengenaan SMS khusus yang menempatkan ponsel Anda pada pemantauan audio, Anda harus menguasai sirkuit perangkat dan perangkat lunaknya.

Kunci sangat penting dalam teknik ini, mereka dimuat ke telepon dari disk menggunakan komputer, tidak mungkin hanya untuk dihubungkan ke Internet; jika memiliki Wi-Fi, itu harus diblokir sepanjang waktu. Kunci sesi untuk enkripsi dibentuk dari dua kunci: kunci tetap, yang dimuat dari disk menggunakan komputer (kunci ini diubah setahun sekali), dan kunci acak, dibuat oleh telepon untuk setiap sesi komunikasi. Tombol acak berubah setiap saat, dan kunci sebelumnya secara fisik dihapus dari memori setelah koneksi terputus, sehingga Anda dapat benar-benar tenang: bahkan setelah memulihkan kunci tetap, tidak ada yang dapat mereproduksi percakapan Anda.

Menghasilkan kunci dan menghubungkan pengguna baru

StealthPhone

StealthPhone Touch dipegang di tangan

Saya melihat model ini juga  Sebagai algoritma enkripsi, algoritma enkripsi simetris dengan jaminan kekuatan Tiger, yang merupakan pengembangan perusahaan sendiri, digunakan.

Sebagai algoritma enkripsi, algoritma enkripsi simetris dengan jaminan kekuatan Tiger, yang merupakan pengembangan perusahaan sendiri, digunakan.

Panjang kuncinya adalah 256 bit.

Algoritme tersebut termasuk dalam kelas cipher gamma aliran sinkron. Sinkronisasi dilakukan menggunakan vektor inisialisasi (synchro-message), yang dikirimkan (atau disimpan) dalam teks yang jelas bersama dengan ciphertext. Panjang pesan sinkronisasi bervariasi dari 4 hingga 12 byte dan ditentukan oleh konteks penggunaan encryptor.

Untuk membuat encoder ke status kerja, prosedur inisialisasi dilakukan, dengan masukan yang mana kunci rahasia dan pesan sinkronisasi diberikan. Output dari prosedur inisialisasi adalah nilai dari semua elemen status encoder yang menentukan operasinya.

Algoritma HMAC-SHA256 digunakan sebagai algoritma dasar untuk menghitung kode otentikasi data.

Sistem Stealthphone dan Stealthphone Tell menggunakan kurva elips 384 bit (NSA telah menyetujui penggunaan algoritma kriptografi kurva elips asimetris dengan kunci 384 bit untuk memproses dokumen rahasia).

sedikit lebih detail

Algoritma Enkripsi Suara Kriptografi VoGSM

Untuk melindungi ucapan dalam saluran transmisi suara GSM, digunakan konversi frekuensi waktu sinyal ucapan dengan kekuatan terjamin, yang tahan terhadap konversi vokoder ganda.

Elemen utama transformasi adalah:

- Memisahkan sinyal ucapan menjadi segmen dasar;

- Transformasi nonlinier pada segmen garis dasar;

- Permutasi segmen ucapan di antara mereka sendiri;

- Pemrosesan sinyal yang diterima untuk transmisi melalui codec ucapan AMR dan saluran GSM.

- Parameter transformasi (jumlah dan panjang segmen sinyal suara) bergantung pada kunci.

Parameter transformasi nonlinier juga ditentukan oleh kunci kriptografi.

Total waktu tunda algoritmik dan sistem (yang diperkenalkan oleh jaringan seluler) tidak melebihi 2,5 detik.

Algoritme enkripsi ucapan kriptografi untuk program telepon IP

Untuk memastikan perlindungan informasi suara saat menggunakan aplikasi telepon IP, termasuk Skype dan Viber, konversi frekuensi waktu dari sinyal suara dijamin digunakan, mengubah ucapan yang ditransmisikan menjadi sinyal seperti ucapan.

Konversi meliputi:

- Sisir dari N filter (bank filter);

- Garis tunda dispersi (filter dengan respons frekuensi fase acak);

- Panjang substitusi N.

Permutasi pita spektral di bank filter ditentukan oleh kunci sesi saat koneksi dibuat.

Untuk konversi dinamis, garis-garis tersebut diatur ulang setiap 3-5 detik.

Penundaan algoritme tidak melebihi 1 detik. Bandwidth sinyal suara yang diproses adalah 300 - 3400 Hz. Panjang substitusi minimum N adalah 24.

Beberapa transformasi diperbolehkan tergantung pada bandwidth koneksi Internet. Penundaan maksimum yang diizinkan adalah 2 detik. Dengan koneksi Internet yang tidak stabil atau berkecepatan rendah, dimungkinkan untuk menggunakan algoritma yang tidak memerlukan sinkronisasi. Ini memastikan masuknya koneksi cepat dan stabilitas koneksi crypto.

Namun tentang bagaimana saya pergi mengunjungi Stealthphone akan ada di artikel lain.

Telepon tak terlihat

Ini tidak terlihat di Internet, tapi memang begitu.

- Ubah IMEI (nomor telepon identifikasi internasional)

- Perlindungan terhadap kompleks aktif dan pasif (intersepsi percakapan dan remote control telepon dan serangan lain pada perangkat dari operator atau kompleks seluler GSM)

- Hapus informasi tentang panggilan dari memori telepon (informasi yang dihapus disimpan dalam kompartemen memori khusus dan tersedia untuk spesialis)

- Ketidakmungkinan melokalkan telepon dan pemiliknya (serta menentukan nomor telepon utama dan nomor telepon terkait lainnya)

Menggunakan nomor virtual untuk panggilan

Anda dapat menggunakan kartu SIM apa pun, operator apa pun. Sistem secara otomatis mengikat nomor kartu SIM ke nomor virtual. Mereka memanggil Anda di nomor virtual dan secara otomatis sampai ke telepon Anda. Saat melakukan panggilan keluar, Anda dapat mengubah nomor Anda ke nomor mana pun (misalnya, ke nomor virtual Anda). Ada fungsi untuk mengubah suara (tidak mungkin untuk mengidentifikasi penelepon selama pemeriksaan suara). Meskipun nomor virtual Anda sudah dikendalikan, tidak akan ada informasi tentang nomor ini.

Dari deskripsi tabung

Stasiun basis palsu

Perangkat khusus yang disebut IMSI (pengenal unik yang tertulis di kartu SIM, IMSI - Identitas Pelanggan Seluler Internasional) berpura-pura menjadi stasiun pangkalan nyata dari jaringan telepon seluler untuk telepon seluler terdekat. Trik semacam ini dimungkinkan karena dalam standar GSM, ponsel harus mengotentikasi dirinya sendiri atas permintaan jaringan, tetapi jaringan itu sendiri (base station) tidak harus mengkonfirmasi keasliannya ke ponsel.

Segera setelah ponsel menerima perangkap IMSI sebagai stasiun pangkalannya, perangkat pengulang ini dapat menonaktifkan fungsi enkripsi yang diaktifkan oleh pelanggan dan bekerja dengan sinyal terbuka biasa, mentransmisikannya di luar stasiun pangkalan yang sebenarnya.

Dengan bantuan perangkap IMSI, panggilan atau SMS palsu dapat dikirim ke ponsel, misalnya, dengan informasi tentang layanan baru dari operator palsu, yang dapat berisi kode aktivasi untuk mikrofon perangkat seluler. Sangat sulit untuk menentukan bahwa telepon seluler dalam mode siaga telah mengaktifkan mikrofon, dan penyerang dapat dengan mudah mendengar dan merekam tidak hanya panggilan telepon, tetapi juga percakapan di ruangan tempat telepon seluler berada.

Pemalsuan identitas

Dalam beberapa tahun terakhir, penggunaan ponsel sebagai bukti identitas menjadi semakin populer. Misalnya, cara untuk memulihkan kata sandi yang hilang untuk akun Google adalah dengan mengirimkan SMS yang mengonfirmasi kode tersebut kepada pemilik telepon. Beberapa bank menggunakan otentikasi dua langkah yang serupa, mengirimkan kode ke nomor ponsel khusus untuk memverifikasi identitas pelanggan sebelum melanjutkan transaksi. Versi seluler Trojan telah ditemukan yang dapat mencegat pesan SMS dengan kata sandi yang dikirim oleh bank dan memutus otentikasi dua langkah.

PDF)

Jika ada ponsel di dekat Anda (di area 10 meter), bertindaklah seolah-olah Anda sedang siaran langsung di saluran pertama.

Jadi, apakah kita akan membuat ponsel DIY open source dengan kriptografi perangkat lunak dan perangkat keras yang kuat?

- Sumber terbuka

- kontrol mekanis atas pemancar-penerima

- indikator cahaya dan suara built-in dari aktivitas penerima-pemancar

- kriptografi yang kuat (perangkat keras dan perangkat lunak)

- kontrol pemilihan stasiun pangkalan

- steganografi akustik, menutupi fakta enkripsi

- kontrol integritas casing ponsel

- pengujian kebocoran saluran samping