ვირუსი არის მავნე პროგრამული უზრუნველყოფის ტიპი, რომელიც აღწევს სისტემის მეხსიერების არეებში, სხვა პროგრამების კოდში და ჩატვირთვის სექტორებში. მას შეუძლია წაშალოს მნიშვნელოვანი მონაცემები მყარი დისკიდან, USB დრაივიდან ან მეხსიერების ბარათიდან.

მომხმარებლების უმეტესობამ არ იცის როგორ ხდება ფაილების აღდგენა ვირუსის შეტევის შემდეგ. ამ სტატიაში გვინდა გითხრათ, როგორ უნდა გავაკეთოთ ეს სწრაფი და მარტივი გზით. ვიმედოვნებთ, რომ ეს ინფორმაცია გამოგადგებათ. არსებობს ორი ძირითადი მეთოდი, რომლის საშუალებითაც შეგიძლიათ ვირუსი მარტივად მოაცილოთ და წაშლილი მონაცემები აღადგინოთ ვირუსის შეტევის შემდეგ.

წაშალეთ ვირუსი ბრძანების სტრიქონის გამოყენებით

1) დააჭირეთ ღილაკს "დაწყება". შეიყვანეთ CMD საძიებო ზოლში. Pop-up ფანჯრის ზედა ნაწილში ნახავთ "ბრძანების სტრიტს". დააჭირეთ Enter- ს.

2) შეასრულეთ ბრძანების სტრიქონი და აკრიფეთ შემდეგი: "ატრიბუტი –h –r –s / s / d დრაივერის_სახელი \\ *. *"

ამ ნაბიჯის შემდეგ, Windows დაიწყებს ვირუსით ინფიცირებული მყარი დისკის, მეხსიერების ბარათის ან USB- ის აღდგენას. გარკვეული დრო დასჭირდება პროცესის დასრულებას.

Windows- ის აღდგენის დასაწყებად, დააჭირეთ ღილაკს "დაწყება". აკრიფეთ აღდგენა საძიებო ზოლში. შემდეგ ფანჯარაში დააჭირეთ ღილაკს "დაწყება სისტემის აღდგენა" → "შემდეგი" და აირჩიეთ სასურველი აღდგენის წერტილი.

ბილიკის კიდევ ერთი ვარიანტია "პანელი" → "სისტემა" → "სისტემის დაცვა". გამოჩნდება აღდგენის მოსამზადებელი ფანჯარა. შემდეგ კომპიუტერი გადაიტვირთება და გამოჩნდება შეტყობინება, რომლითაც "სისტემის აღდგენა წარმატებით დასრულდა". თუ ამან ვერ გადაჭრა თქვენი პრობლემა, შეეცადეთ დაუბრუნდეთ სხვა წერტილს. ეს ყველაფერი უნდა ითქვას მეორე მეთოდზე.

Magic Partition Recovery: დაკარგული ფაილების და საქაღალდეების აღდგენა ვირუსის შეტევის შემდეგ

ვირუსების მიერ წაშლილი ფაილების საიმედო აღდგენისთვის გამოიყენეთ Magic Partition Recovery. პროგრამა ემყარება დისკზე პირდაპირი დაბალი დონის წვდომას. ამიტომ, ის გვერდის ავლით ვირუსის დაბლოკვას და წაიკითხავს თქვენს ყველა ფაილს.

ჩამოტვირთეთ და დააინსტალირეთ პროგრამა, შემდეგ გააანალიზეთ დისკი, ფლეშ დრაივი ან მეხსიერების ბარათი. ანალიზის შემდეგ, პროგრამა აჩვენებს საქაღალდეების ჩამონათვალს შერჩეულ დისკზე. მარცხენა მხარეს საჭირო საქაღალდის არჩევის შემდეგ, მისი ნახვა შეგიძლიათ მარჯვენა განყოფილებაში.

ამრიგად, პროგრამა უზრუნველყოფს დისკის შინაარსის ნახვის შესაძლებლობას ისევე, როგორც სტანდარტული Windows Explorer– ით. არსებული ფაილების გარდა, ნაჩვენები იქნება წაშლილი ფაილები და საქაღალდეები. ისინი აღინიშნება სპეციალური წითელი ჯვრით, რაც გაცილებით ამარტივებს წაშლილი ფაილების აღდგენას.

თუ ვირუსით შეტევის შემდეგ ფაილები დაკარგეთ, Magic Partition Recovery დაგეხმარებათ ყველაფრის აღდგენაში დიდი ძალისხმევის გარეშე.

ცოტა ხნის წინ, 360 ინტერნეტ უსაფრთხოების ცენტრში აღმოაჩინეს ახალი ტიპის გამოსასყიდი ვირუსი, რომელიც მიზნად ისახავდა ბიზნესის და ფიზიკური პირების მრავალ ქვეყანაში და რეგიონში. 360-მა გამოავლინა დროული საგანგებო განგაში 12 მაისს გამოვლენის შემდეგ, რომ მომხმარებლებს შეახსენოს რისკები. ეს გამოსასვლელი პროგრამა დიდი სიჩქარით ვრცელდება მთელ მსოფლიოში. არასრული სტატისტიკის მიხედვით, აფეთქებიდან რამდენიმე საათში ათიათასობით მოწყობილობა დაინფიცირდა 99 ქვეყანაში და ქსელის ეს ჭია კვლავ ცდილობს გააფართოოს თავისი გავლენა.

როგორც წესი, გამოსასყიდი ვირუსი არის მავნე პროგრამა გამოძალვის აშკარა განზრახვისთვის. ის აშიფრავს დაზარალებულის ფაილებს ასიმეტრიული კრიპტოგრაფიული ალგორითმის გამოყენებით, ხდის მათ მიუწვდომელს და გამოსყიდვას ითხოვს მათი გაშიფვრისთვის. თუ გამოსასყიდი არ არის გადახდილი, ფაილების აღდგენა შეუძლებელია. ამ ახალ სახეობას აქვს კოდური სახელი WanaCrypt0r. რაც მას ასე სასიკვდილოდ აქცევს არის ის, რომ მან გამოიყენა "EternalBLue" ჰაკერების ინსტრუმენტი, რომელიც მოპარული იყო NSA- სგან. ეს ასევე განმარტავს, თუ რატომ შეუძლია WanaCrypt0r სწრაფად გავრცელდეს მთელს მსოფლიოში და მიაყენოს მძიმე დანაკარგები ძალიან მოკლე დროში. 12 მაისს ქსელის ჭიის აფეთქების შემდეგ, Core Security 360 ინტერნეტ უსაფრთხოების ცენტრში ჩაატარა ფართო მონიტორინგი და სიღრმისეული ანალიზი. ახლა ჩვენ შეგვიძლია გამოვუშვათ WanaCrypt0r– ის წინააღმდეგ გამოვლენის, მონაცემთა დაცვისა და აღდგენის გადაწყვეტილებების პაკეტი.

360 Helios Team არის APT (Advanced Persistent Attack) გუნდი, რომელიც ეძღვნება ძირითადი უსაფრთხოების დეპარტამენტის კვლევასა და ანალიზს, რომელიც ძირითადად ეძღვნება APT შეტევის გამოძიებას და საფრთხის შემცველ ინციდენტზე რეაგირებას. უსაფრთხოების მკვლევარებმა გულდასმით გაანალიზეს ვირუსის ძრავა დაშიფრული ფაილების აღდგენის ყველაზე ეფექტური და ზუსტი მეთოდით. ამ მეთოდის გამოყენებით, 360 შეიძლება გახდეს უსაფრთხოების პირველი გამყიდველი, რომელიც გამოაქვეყნებს მონაცემთა აღდგენის ინსტრუმენტს - "360 Ransomware Infected File Recovery", რომელიც მომხმარებლებს სწრაფად და სრულად აღადგენს დაინფიცირებული ფაილებს. ვიმედოვნებთ, რომ ეს სტატია დაგეხმარებათ ამ ჭიის ხრიკების გაგებაში, ასევე დაშიფრული ფაილების აღდგენის საკითხის ფართო განხილვაში.

თავი 2 ძირითადი დაშიფვრის პროცესების ანალიზი

ეს ჭია გასცემს დაშიფვრის მოდულს მეხსიერებაში და პირდაპირ ტვირთავს DLL- ებს მეხსიერებაში. შემდეგ DLL ექსპორტს აწვდის TaskStart ფუნქციას, რომელიც უნდა იქნას გამოყენებული დაშიფვრის მთელი პროცესის გასააქტიურებლად. DLL დინამიურად მიუწვდება ფაილურ სისტემასა და დაშიფვრასთან დაკავშირებულ API ფუნქციებს, რომ არ მოხდეს სტატიკური გამოვლენა.

1. საწყისი ეტაპი

იგი ჯერ იყენებს "SHGetFolderPathW" - ს, რომ მიიღოს გზები სამუშაო მაგიდისა და ფაილების საქაღალდეებში. შემდეგ ის დარეკავს "10004A40" ფუნქციას, რათა სხვა მომხმარებლების სამუშაო მაგიდებსა და ფაილების ფოლდერამდე მიაღწიოს გეზს და მოუწოდოს EncrytFolder ფუნქციას, რომ ცალკე დაშიფროს საქაღალდეები.

ის ყველა დისკზე ორჯერ გადის მძღოლ Z- დან C- მდე. პირველი სკანირება არის ყველა ადგილობრივი დისკის დაწყება (მძღოლის CD- ს გარდა). მეორე სკანირება ამოწმებს ყველა მობილურ დისკს და მოუწოდებს EncrytFolder ფუნქციას ფაილების დასაშიფრად.

2. ფაილის გადაკვეთა

EncryptFolder ფუნქცია არის რეკურსიული ფუნქცია, რომელსაც შეუძლია ინფორმაციის შეგროვება ფაილების შესახებ ქვემოთ მოცემული პროცედურის დაცვით:

ჯვრის პროცესის დროს წაშალეთ ბილიკები ან ფაილების საქაღალდეები:

არსებობს საინტერესო საქაღალდე სახელწოდებით „ეს საქაღალდე იცავს ransomware- სგან. მისი შეცვლა შეამცირებს დაცვას. ” როდესაც ამას გააკეთებთ, ნახავთ, რომ ის შეესაბამება ransomware- ის დაცვის პროგრამის დაცვის საქაღალდეს.

ფაილების სეირნობისას, ransomware აგროვებს ინფორმაციას ფაილის შესახებ, მაგალითად, ფაილის ზომაზე, შემდეგ კი ფაილებს სხვადასხვა ტიპებად ალაგებს მათი გაფართოების შესაბამისად, გარკვეული წესების დაცვით:

გაფართოების ტიპების 1 სია:

გაფართოების ტიპების სია 2:

3. პრიორიტეტული დაშიფვრა

მნიშვნელოვანი ფაილების რაც შეიძლება სწრაფად დაშიფვრაზე, WanaCrypt0r შეიმუშავა რთული პრიორიტეტული რიგი:

პრიორიტეტული რიგი:

I. დაშიფვრა ტიპის 2 ფაილები, რომლებიც ასევე ემთხვევა გაფართოების სიას 1. თუ ფაილი 0X400- ზე ნაკლებია, დაშიფვრის პრიორიტეტი შემცირდება.

II დაშიფვრა ტიპის 3 ფაილი, რომლებიც ასევე ემთხვევა გაფართოების სიას 2. თუ ფაილი 0X400- ზე ნაკლებია, დაშიფვრის პრიორიტეტი შემცირდება.

III სხვა ფაილების (0x400 ნაკლები) და სხვა ფაილების დაშიფვრა.

დაშიფვრის 4 ლოგიკა

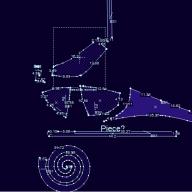

დაშიფვრის მთელი პროცესი დასრულებულია როგორც RSA, ისე AES გამოყენებით. მიუხედავად იმისა, რომ RSA დაშიფვრის პროცესი იყენებს Microsoft CryptAPI- ს, AES კოდი სტატისტიკურად შედგენილია DLL- ში. დაშიფვრის პროცესი ნაჩვენებია ქვემოთ მოცემულ ფიგურაში:

გამოყენებული გასაღებების სია:

ფაილის ფორმატი დაშიფვრის შემდეგ:

გთხოვთ გაითვალისწინოთ, რომ დაშიფვრის პროცესში, ransomware ვირუსი შემთხვევით აირჩევს ზოგიერთ ფაილს დასაშიფრავად, ჩაშენებული RSA საზოგადოებრივი გასაღების გამოყენებით, რათა შესთავაზოს მრავალ ფაილს, რომლის მსხვერპლსაც შეუძლია გაშიფვრა უფასოდ.

უფასო ფაილების გზა შეგიძლიათ იხილოთ ფაილში "f.wnry".

5 შემთხვევითი რიცხვის შევსება

დაშიფვრის შემდეგ, WanaCrypt0r შეავსებს ფაილებს, რომლებსაც მნიშვნელოვნად თვლის, შემთხვევითი რიცხვებით, სანამ იგი მთლიანად არ გაანადგურებს ფაილს, შემდეგ კი ფაილებს წაშლის დროებითი ფაილის დირექტორიაში. ამით, ეს ართულებს ფაილების აღდგენის ინსტრუმენტებს ფაილების აღდგენაში, ამავე დროს, მას შეუძლია დააჩქაროს დაშიფვრის პროცესი.

დასრულებული ფაილები უნდა აკმაყოფილებდეს შემდეგ მოთხოვნებს:

- მითითებულ დირექტორიაში (სამუშაო მაგიდა, ჩემი დოკუმენტი, მომხმარებლის საქაღალდე)

- ფაილი 200 მბ-ზე ნაკლები

- ფაილის გაფართოება არის გაფართოების ტიპების ჩამონათვალში 1

ფაილის შევსების ლოგიკა:

- თუ ფაილი 0x400 ნაკლებია, იგი დაფარული იქნება იმავე სიგრძის შემთხვევითი რიცხვებით

- თუ ფაილი მეტია 0x400, ბოლო 0x400 დაფარული იქნება შემთხვევითი რიცხვებით

- გადააადგილეთ ფაილის მაჩვენებელი ფაილის სათაურში და დააყენეთ 0x40000, როგორც მონაცემთა ბლოკი, რომ ფაილი ბოლომდე დაფაროს შემთხვევითი რიცხვებით.

6. ფაილების წაშლა

WanaCrypt0r ჯერ ფაილებს დროებით საქაღალდეში გადააქვს დროებითი ფაილის შესაქმნელად და შემდეგ წაშლის მას სხვადასხვა გზით.

როდესაც ის გაივლის დისკებს ფაილების დასაშიფრად, ის შექმნის დროებით ფაილს, სახელწოდებით "$ RECYCLE + auto increment + .WNCYRT" (მაგ: "D: \\ $ RECYCLE \\ 1.WNCRYT") მიმდინარე დისკზე. მით უმეტეს, თუ ამჟამინდელი დრაივი არის სისტემის დრაივი (მაგ. დრაივერი- C), ის გამოიყენებს სისტემის დროებითი დირექტორიას.

ამის შემდეგ, პროცესი იწყებს taskdl.exe- ს და წაშლის დროებით ფაილებს ფიქსირებულ ინტერვალში.

თავი 3 მონაცემთა აღდგენის შესაძლებლობა

მისი შესრულების ლოგიკის ანალიზისას, ჩვენ შევნიშნეთ, რომ ეს ჭია გადააწერს ფაილებს, რომლებიც აკმაყოფილებენ მითითებულ მოთხოვნებს შემთხვევითი ციფრებით ან 0x55, რათა გაანადგურონ ფაილების სტრუქტურები და არ დაუშვან მათი აღდგენა. მაგრამ ეს ოპერაცია მიიღება მხოლოდ გარკვეული ფაილებისთვის ან გარკვეული გაფართოების მქონე ფაილებისთვის. ეს ნიშნავს, რომ ჯერ კიდევ ბევრი ფაილი არ არის გადაწერილი, რაც საშუალებას აძლევს ფაილების აღდგენას.

წაშლის პროცესში, მატლმა გადატანა ორიგინალი ფაილები დროებითი ფაილების საქაღალდეში, MoveFileEx ფუნქციის გამოძახებით. საბოლოოდ დროებითი ფაილების წაშლა ხდება ერთიანად. ზემოხსენებული პროცესის განმავლობაში ორიგინალი ფაილები შეიძლება შეიცვალოს, მაგრამ მონაცემთა ბაზის ამჟამინდელი პროგრამული უზრუნველყოფა არ იცის ამის შესახებ, ამიტომ მრავალი ფაილის წარმატებით აღდგენა შეუძლებელია. მსხვერპლთა აღსადგენად ფაილების საჭიროება თითქმის არასოდეს დაკმაყოფილებულა.

სხვა ფაილებისთვის, მატლმა უბრალოდ შეასრულა ბრძანება "გადატანა და წაშლა". მას შემდეგ, რაც ფაილების წაშლის და ფაილების გადატანის პროცესები ცალკეა, ორი თემა ერთმანეთს დაუპირისპირდება, რამაც შეიძლება გამოიწვიოს ფაილის გადაადგილების ჩავარდნები მომხმარებლის სისტემის გარემოში არსებული განსხვავებების გამო. შედეგად, ფაილი წაიშლება პირდაპირ მიმდინარე ადგილზე. ამ შემთხვევაში, დიდი ალბათობაა, რომ ფაილი შეიძლება აღდგეს.

https://360totalsecurity.com/s/ransomrecovery/

ჩვენი აღდგენის მეთოდების გამოყენებით, დაშიფრული ფაილების დიდი პროცენტი შეიძლება სრულყოფილად აღდგეს. ახლა, შემუშავებულია ფაილის აღდგენის ინსტრუმენტის განახლებული ვერსია 360, ამ საჭიროების გათვალისწინებით, რაც ათიათასობით მსხვერპლს დაეხმარება დანაკარგებისა და შედეგების შემცირებაში.

360 წლის 14 მაისი უსაფრთხოების პირველი გამყიდველია, რომელმაც გამოაქვეყნა ფაილის აღდგენის ინსტრუმენტი, რამაც მრავალი ფაილი გადაარჩინა ransomware ვირუსისგან. ეს ახალი ვერსია კიდევ ერთ ნაბიჯს დგამს WanaCrypt0r– ის ლოგიკური სისუსტეების გამოყენებაში. მას შეუძლია ვირუსის მოცილება შემდგომი ინფექციის თავიდან ასაცილებლად. მრავალი ალგორითმის გამოყენებით, მას შეუძლია იპოვოთ ფარული კავშირები კლიენტებისთვის უფასო ამოსაღებად ფაილებსა და გაშიფრულ ფაილებს შორის. ამ მრავალმხრივ აღდგენის სერვისს შეუძლია შეამციროს ზიანი ransomware შეტევით და დაიცვას მომხმარებლის მონაცემების უსაფრთხოება.

თავი 4 დასკვნა

WannaCry ჭიების მასიური აფეთქება და გავრცელება MS17-010 გამოყენებით, რაც მას საშუალებას აძლევს თვითრეპლიკაცია და აქტიური გავრცელება, გარდა საერთო ransomware ფუნქციებისა. შეტევის დატვირთვის გარდა, ransomware ვირუსის ტექნიკური სტრუქტურა ყველაზე მნიშვნელოვან როლს ასრულებს შეტევებში. Ransomware ვირუსი აშიფრავს AES კლავიშს ასიმეტრიული კრიპტოგრაფიული ალგორითმის RSA-2048 გამოყენებით. შემდეგ თითოეული ფაილი იშიფრება შემთხვევითი AES-128 სიმეტრიული დაშიფვრის ალგორითმის გამოყენებით. ეს ნიშნავს, რომ დაყრდნობით არსებული გათვლებით და მეთოდებით, თითქმის შეუძლებელია RSA-2048 და AES-128 გაშიფვრა ნებისმიერი საჯარო ან კერძო გასაღების გარეშე. ამასთან, ავტორები ტოვებენ გარკვეულ შეცდომებს დაშიფვრის პროცესში, რაც უზრუნველყოფს და ზრდის აღდგენის შესაძლებლობას. თუ მოქმედებები შესრულებულია საკმარისად სწრაფად, მონაცემების უმეტესობის დაბრუნება შესაძლებელია.

ასევე, მას შემდეგ, რაც გამოსასყიდი თანხა გადაიხდება ანონიმურ ბიტკოინებში, რისთვისაც ნებისმიერ მსურველს შეუძლია მიიღოს მისამართი ნამდვილი სერტიფიკაციის გარეშე, შეუძლებელია თავდამსხმელის იდენტიფიცირება მისამართებით, მით უმეტეს, იმავე მფლობელის მისამართის სხვადასხვა ანგარიშებს შორის. ამიტომ, დაურღვევი დაშიფვრის ალგორითმისა და ანონიმური ბიტკოინების მიღების გამო, დიდი ალბათობით, ამ სახის შემოსავლიანი ransomware- ის აფეთქება დიდი ხნის განმავლობაში გაგრძელდება. ყველა ფრთხილად უნდა იყოს.

360 Helios გუნდი

360 Helios Team არის APT (Advanced Persistent Attack) კვლევითი გუნდი Qihoo 360-ში.

გუნდი ეძღვნება APT შეტევების გამოძიებას, საფრთხის შემცველ შემთხვევებზე რეაგირებას და მიწისქვეშა ეკონომიკის ინდუსტრიული ჯაჭვების გამოკვლევას.

დაარსების დღიდან, 2014 წლის დეკემბერში, გუნდმა წარმატებით გააერთიანა უზარმაზარი 360 მონაცემთა ბაზა და შექმნა სწრაფი შეცვლისა და კორელაციის რუტინა. დღეისათვის გამოვლენილია და იდენტიფიცირებულია 30 – ზე მეტი APT და მიწისქვეშა ეკონომიკის ჯგუფი.

360 Helios ასევე უზრუნველყოფს საშიშროების შეფასებისა და საშიშროების რეაგირების გადაწყვეტილებებს საწარმოებისთვის.

საზოგადოებრივი ანგარიშები

კონტაქტი

ელ.წერილი ფოსტა: [ელ.ფოსტით დაცულია]

WeChat ჯგუფი: 360 Helios გუნდი

გთხოვთ, გადმოწეროთ ქვემოთ მოცემული QR კოდი, რომ გამოგვყვეთ WeChat– ზე!

Petya Virus - გამოსასყიდი მოთხოვნა გაშიფვრაზე

შეტევის დაწყებიდან რამდენიმე საათში, DATARC– მა მიიღო პირველი მოთხოვნა და ჩვენ გავაანალიზეთ რამდენიმე დაზარალებული სერვერი. მთავარი დასკვნა: დიახ მონაცემების აღდგენის ნულოვანი ალბათობა Petya ვირუსის მიერ შეტევისას - ვირუსი ხშირად აზიანებს ფაილურ სისტემას, მაგრამ არ შიფრავს მონაცემებს.

ამ დროისთვის, ანალიზი შეიძლება დაიყოს კატეგორიებად.

100% მონაცემების აღდგენა შესაძლებელია

ალბათ, ვირუსი შეიცავს შეცდომებს - ის ყოველთვის არ ასრულებს თავის ალგორითმს, არ აქვს დრო მონაცემთა დაშიფვრისთვის და არღვევს bootloader- ს. ჩვენ ვნახეთ დაზიანების ასეთი ვარიანტები:

- მონაცემები არ არის დაშიფრული, MBR დაზიანებულია

- მონაცემები არ არის დაშიფრული, დაზიანებულია MBR + NTFS ჩატვირთვის

- მონაცემები არ არის დაშიფრული, MBR + NTFS bootloader + MFT დაზიანებულია - დისკი გამოვლენილია RAW

მონაცემთა აღდგენა შესაძლებელია, დანაკარგი 0% -ზე მეტია

იმ შემთხვევებში, როდესაც დაშიფვრა ხდება, ზოგიერთი ფაილი შეიძლება უცვლელი დარჩეს. ჩვენ ვნახეთ დაზიანების ასეთი ვარიანტები:

- დაშიფრულია მხოლოდ C: დისკი - დანარჩენი ლოგიკური დისკები მწყობრში რჩება

- C დისკის ყველა ფაილი არ არის დაშიფრული:

- დაშიფრულია მხოლოდ MFT ჩანაწერი, ფაილის შინაარსი უცვლელი რჩება.

ძველი ვერსიიდან გაშიფვრა არ მუშაობს

Petya- ს ამჟამინდელი ვერსია (სავარაუდოდ) 2016 წლის შეტევის გაგრძელებაა (იხილეთ https://blog.malwarebytes.com/threat-analysis/2016/04/petya-ransomware/ და https://securelist.com/petya- ორი-ერთ ტროაში / 74609 /). ძველი ვერსიისთვის შეიქმნა გაშიფვრის გასაღების გამოცნობის ტექნიკა (იხილეთ https://github.com/leo-stone/hack-petya). შეიცვალა 2017 წლის ვირუსი და ძველი ტექნიკა არ მუშაობს.

მაგალითად, ვირუსის ძველ ვერსიაში MBR შენახული იქნა 55 სექტორში და "დაშიფრული" იყო XOR 0x37- ით. ახალ ვერსიაში, MBR ინახება 34 სექტორში და "დაშიფრულია" XOR 0x07– ით.

დაშიფრული MBR:

გაშიფრული MBR:

Petya ვირუსი - MBR გაშიფვრის შემდეგ

რა უნდა გააკეთოს, თუ კომპიუტერი ინფიცირებულია

წაიკითხეთ ვირუსის შეტევით წაშლილი ფაილების აღდგენა ჩამონტაჟებული Windows– ის გადაწყვეტილებების ან მესამე მხარის პროგრამების გამოყენებით. როგორ ხდება ვირუსის მიერ დაშიფრული ფაილების აღდგენა. თქვენს კომპიუტერზე ვირუსი დაესხა თავს? გსურთ აღადგინოთ მავნე პროგრამით წაშლილი ფაილები? ამ სტატიაში შევეცდებით გითხრათ გაუთვალისწინებელი სიტუაციის გამოსწორების სტანდარტული გზებისა და წაშლილი ფაილების აღდგენის სხვადასხვა ვარიანტების შესახებ.

შინაარსი:

შესავალი

ელექტრონული ტექნოლოგიებისა და საკომუნიკაციო საშუალებების განვითარებასთან ერთად, მომხმარებელთა მიერ გამოყენებული ინფორმაციის სპექტრი და მოცულობა, როდესაც ისინი ასრულებენ სხვადასხვა მოქმედებას, რომლებიც პირდაპირ კავშირშია როგორც პროფესიულ, ასევე სამრეწველო საქმიანობასთან, მიზნად ისახავს ამ უკანასკნელის კომუნიკაციის, კომუნიკაციის, თამაშებისა და გართობის უზრუნველყოფას. მნიშვნელოვნად გაფართოვდა.

სხვადასხვა დიზაინის გამომთვლელი მოწყობილობები ხელს უწყობენ სრული კონტროლის განხორციელებას მონაცემების შემომავალ და გამავალ ნაკადებზე, მათი დაუყოვნებელი დამუშავების განხორციელებაში, საბოლოო მოცულობის მიუხედავად, და უსაფრთხო შენახვის უზრუნველყოფაში.

სტაციონარული პერსონალური კომპიუტერი და ნოუთბუქი, მათ შორის მათი მრავალფეროვანი კომბინაციები (ულტრაბუკები, ნეტბუკები, კონვერტირებადი ლაპტოპები, ქსელები), ტაბლეტები, სმარტფონები და კომუნიკატორები და ა.შ. სრულად დააკმაყოფილოს მომხმარებლების მუდმივად მზარდი საჭიროებები ინფორმაციასთან მუშაობის დროს და დააკმაყოფილოს უახლესი ინფორმაციის სტანდარტები.

მომხმარებლებში ყველაზე პოპულარული ელექტრონული მოწყობილობების ჩამონათვალში ყველაზე ფართოდ არის პერსონალური კომპიუტერი და ნოუთბუქი. კომპიუტერული მოწყობილობების მდიდარი შინაგანი შინაარსი (ულტრა სწრაფი პროცესორები, მაღაფუნქციური დედაპლატები, მეხსიერების პროგრესული ჩხირები, ტევადი ტევადობის მოწყობილობები და ა.შ.) და თანამედროვე მაღალპროდუქტიული პროგრამული უზრუნველყოფა, მათ საშუალებას აძლევს მათ წამყვანი პოზიცია დაიკავონ დამუშავებასა და შენახვაში ინფორმაცია მსოფლიოში.

განაწილების სიგანისა და გამოყენებული მოწყობილობების რაოდენობის მიხედვით, მათ სმარტფონები და კომუნიკატორები უახლოვდებიან. მობილობის მაღალი ხარისხის, მინიატურული ზომის, საკმარისად მაღალი ფუნქციონირებისა და ხელმისაწვდომი პროგრამების ფართო სპექტრის გამო, სმარტფონები ცდილობენ შეუსაბამონ და, თუ ეს შესაძლებელია, შეცვალონ კომპიუტერები და ნოუთბუქები გარკვეული მოქმედებების შესრულებისას.

საერთაშორისო ინფორმაციული კომპიუტერული ქსელის განვითარება "Ინტერნეტი" დააჩქარა მომხმარებლების მიერ სხვადასხვა კომპიუტერული მოწყობილობების განაწილება და გამოყენება ნებისმიერი პრობლემის გადასაჭრელად, კონკრეტულად კონკრეტულ მოწყობილობაზე ან სამუშაო ადგილზე მიბმის გარეშე. ვრცელი მონაცემთა ბაზის გამოყენებამ, ინფორმაციის დისტანციურმა გამოყენებამ და დამუშავებამ მნიშვნელოვნად მოახდინა კომპიუტერული მოწყობილობების პოპულარიზაცია და დააჩქარა ინფორმაციის ციფრულ რეჟიმში შენახვაზე გადასვლის პროცესი.

ინფორმაციის ციფრულ ფორმატზე ფართო გადასვლისას, მომხმარებლის მონაცემთა უმეტეს ტიპები (პირადი, სოციალური, საზოგადოებრივი და საქმიანი) ინახება, დამუშავდება, გადადის და ემსახურება სხვადასხვა კომპიუტერული მოწყობილობებით. ამ თვალსაზრისით, ყველაზე მნიშვნელოვანი მოთხოვნა ყველა მოწყობილობისთვის არის მონაცემთა უსაფრთხოების სავალდებულო მაღალი ხარისხი და მათი დაცვა მესამე მხარის არასანქცირებული მოქმედებისგან.

მომხმარებლის მონაცემებზე მავნე ზემოქმედების ერთ-ერთი ყველაზე გავრცელებული ტიპია მავნე პროგრამული უზრუნველყოფის მიერ ვირუსის შეტევები.

ამგვარი პროგრამების მოქმედების და ფუნქციონალური სპექტრი უჩვეულოდ ფართოა და საერთაშორისო ინფორმაციული ქსელის წყალობით "Ინტერნეტი", მათი განაწილების დონემ მიაღწია გლობალურ მასშტაბს.

მომხმარებლის კომპიუტერული მოწყობილობის ვირუსმა ინფექციამ შეიძლება გამოიწვიოს არასასურველი შედეგები, რომელთაგან ყველაზე გავრცელებულია მომხმარებლის ფაილების წაშლა. როგორ აღვადგინოთ ფაილები ვირუსის პროგრამებზე ზემოქმედების შემდეგ, ჩვენს სტატიაში განვიხილავთ.

კომპიუტერის მომხმარებელთა უმეტესობამ მოისმინა და ბევრს უშუალოდ შეექმნა კომპიუტერული ვირუსების ნეგატიური გავლენის შედეგები, მათი გავლენა მომხმარებლის ფაილებზე და მთლიანად პერსონალური კომპიუტერის მუშაობის შედეგები. მომხმარებლის ფაილების განზრახ წაშლა ან დაზიანება, ოპერაციული სისტემის ან კომპიუტერის გარკვეულ ელემენტებზე წვდომის დაბლოკვა, ფაილების შერჩევითი დაშიფვრა და მათი სტრუქტურის შეცვლა, დანაყოფის ცხრილის წაშლა ან წაშლა, პერსონალური კომპიუტერის კონტროლი ჰაკერებისათვის, მომხმარებლის კომპიუტერის შესაძლებლობების გამოყენებით დისტანციური გატეხვის ან სხვა მავნე მოქმედებებისთვის, პირადობის მოპარვა, სპამი და ა.შ. - ყველა მოქმედების მხოლოდ ნაწილი, რამაც შეიძლება გამოიწვიოს კომპიუტერული მოწყობილობის ვირუსით ინფიცირება.

პროგრამა შექმნილია მყარი და გარე დისკებიდან, აგრეთვე ნებისმიერი სხვა საცავი მოწყობილობიდან მონაცემების აღსადგენად. იგი აერთიანებს პროგრესულ ალგორითმებს, რომლის საშუალებითაც შეგიძლიათ გაანალიზოთ და წაიკითხოთ წაშლილი ინფორმაცია მისი შემდგომი აღდგენისთვის, დააბრუნოთ მონაცემები სისტემის გაუმართაობისა და სისტემის სხვადასხვა შეცდომების შემდეგ, წაიკითხოთ ინფორმაცია დაზიანებული, წაუკითხავი, არა სამუშაო ან დაზიანებული დისკებიდან შემდგომი უზრუნველყოფით დაკარგული ან მიუწვდომელ ფაილებზე წვდომა. მხარს უჭერს ოპერაციული სისტემაში გამოყენებული ფაილური სისტემის სრულ სპექტრს "ვინდოუსი" და აფიქსირებს შეცდომებს მყარი დისკის ლოგიკურ სტრუქტურაში დაკარგული შინაარსის უსაფრთხოდ აღსადგენად.

პროგრამის ცალკეული უპირატესობაა ვირუსის შეტევების შედეგად დაზიანებული, დაზიანებული ან დაბლოკილი ინფორმაციის აღდგენის შესაძლებლობა. ინოვაციური ალგორითმების წყალობით, ფაილების აღდგენა შესაძლებელია ნებისმიერი მავნე ვირუსული ზემოქმედების შემდეგ, რაც იწვევს მომხმარებლის მონაცემების განადგურებას ან მასზე წვდომას.

ჩამოტვირთეთ პროგრამის ინსტალაციის ფაილი კომპანიის ოფიციალური ვებ – გვერდიდან Hetman პროგრამული უზრუნველყოფა და გაუშვით. ეტაპობრივად პროგრამული ინსტალაციის ოსტატი ინდივიდუალური პარამეტრების კონფიგურაციის შემდეგ, როგორიცაა ინსტალაციის გზის მითითება ან სამუშაო მაგიდაზე მალსახმობის შექმნა, საშუალებას მოგცემთ სწრაფად და წარმატებით დააინსტალიროთ პროგრამა მომხმარებლის პერსონალურ კომპიუტერზე შემდგომი გამოყენებისათვის.

ინსტალაციის დასრულების შემდეგ გახსენით დაინსტალირებული პროგრამა. პროგრამის ჩამონტაჟებული ინსტრუმენტები განახორციელებს სისტემის თავდაპირველ ანალიზს და აჩვენებს პერსონალური კომპიუტერთან დაკავშირებული მონაცემთა შენახვის ყველა მოწყობილობას.

შეარჩიეთ მყარი დისკის დანაყოფი ან სრული ფიზიკური დისკი პროგრამის ფანჯარაში მის ხატულაზე ორმაგი დაჭერით. პროგრამა ააქტიურებს ფაილის აღდგენის ოსტატის გაშვებას, რაც მომხმარებლებს შეეძლება განსაზღვრონ სისტემის ანალიზის ტიპი, რომელიც საჭიროა კონკრეტულ მომენტში. ვირუსის შეტევის გამო ფაილების დაკარგვის შემთხვევაში, აირჩიეთ სრული ანალიზის ვარიანტი, რომ მოძებნოთ და აღადგინოთ ყველა შესაძლო ინფორმაცია შერჩეულ დისკზე შესაბამისი უჯრის საწინააღმდეგო მაჩვენებლის (წერტილის) დაყენებით "სრული ანალიზი (ყველა შესაძლო ინფორმაციის ძებნა)"... ანალიზის არჩევის შემდეგ დააჭირეთ ღილაკს "Უფრო" და დაიწყოს აღდგენის პროცესი.

დისკის შიდა მოცულობიდან გამომდინარე, ინფორმაციის დაზიანების ხარისხი, ფაილური სისტემა და რიგი სხვა დამატებითი პარამეტრებიდან, წაშლილი ფაილების ანალიზისა და ძიების პროცედურას შეიძლება სხვადასხვა დრო დასჭირდეს: რამდენიმე წუთიდან რამდენიმე საათამდე . ხაზოვანი პროგრესის ზოლი შეატყობინებს მომხმარებლებს საერთო აღდგენის პროცესის დასრულების პროცენტულ მაჩვენებელს და სურვილისამებრ აჩვენებს დასრულების სავარაუდო დროს.

აღდგენის პროცესის ბოლოს, პროგრამის ფანჯარაში წარმოდგენილი იქნება აღმოჩენილი ფაილებისა და საქაღალდეების მთელი სია, რომელთა მომხმარებლის ინტერფეისი რაც შეიძლება ახლოს არის ფაილის მკვლევარის გარეგნობასთან "ვინდოუსი" საბოლოო მომხმარებლების მოხერხებულობისთვის. თითოეულ ფაილზე დაწკაპუნებით, მომხმარებლებს შეუძლიათ დაათვალიერონ მისი შინაარსი, რომელიც გამოჩნდება გადახედვის ფანჯარაში. საჭირო ფაილების არჩევით და ფანჯარაში განთავსებით "აღდგენის სია" ჩვეულებრივი გადმოწევით, უნდა დააჭიროთ ღილაკს "აღდგენა", რომელიც მდებარეობს პროგრამის მთავარი მენიუს ლენტზე და წარმოდგენილია მაშველი სახით, შემდეგში შენახული მონაცემები.

ფაილების აღდგენის ასისტენტი მომხმარებლებს შეეძლებათ გადაწყვიტონ შერჩეული ნივთების შენახვის ოთხი შესაძლო მეთოდიდან ერთი: მყარი დისკის ან სხვა სტაციონარული ან მოსახსნელი საშუალებების შენახვა, ოპტიკური დისკზე ჩაწერა, შექმნა "ISO სურათი" აღდგენილი ფაილები ან მონაცემების განტვირთვა "FTP პროტოკოლი"... დამატებითი აუცილებელი პარამეტრების მითითებით, მაგალითად, ამოღებული ფაილების შენახვის ბილიკი, მომხმარებლებს შეეძლებათ თავიანთი მონაცემების შენახვა შერჩეული პირობების შესაბამისად.

ახლა თქვენ შეგიძლიათ გახსნათ საქაღალდე ამოღებული ფაილებით და შეამოწმოთ მათი სრული ფუნქციონირება.

დღეს, როდესაც ინფორმაციული ტექნოლოგიის განვითარება უდიდესი ტემპით მიმდინარეობს, კომპიუტერის თითქმის ყველა მომხმარებელმა იცის ვირუსის ინფექციის საშიშროების, მისი აღმოფხვრისა და სისტემის უსაფრთხოების სათანადო დონეზე შენარჩუნების მნიშვნელობა. ამასთან, არსებობს გარკვეული ნიუანსი, როდესაც საქმე ეხება სისტემის მავნე ინფექციისგან გაწმენდას.

როდესაც ვირუსი მოხვდება სისტემაში, ის იწყებს გამრავლებას და ზიანს აყენებს მომხმარებლის მონაცემებს და მთლიანად ოპერაციულ სისტემას, რაც უარყოფითად მოქმედებს მის მუშაობაზე. ამიტომ, საუკეთესო გამოსავალი იქნება ვირუსის სისტემაში მოხვედრა და ანტივირუსული პროგრამის გამოყენება, რომელსაც აქვს მძლავრი დაცვა მავნე პროგრამების მავნე შეღწევისგან.

ამასთან, თუ ინფექცია უკვე მოხდა, მაშინ ოპერაციული სისტემის ვირუსისგან დაუყოვნებლად გაწმენდის ბუნებრივმა სურვილმა შეიძლება უარყოფითი შედეგები გამოიწვიოს. ანტივირუსულ პროგრამას, ვირუსის ამოღების დროს, ასევე შეუძლია წაშალოს სასარგებლო კომპიუტერი მომხმარებლის კომპიუტერიდან, გამოყენებული ალგორითმის შესაბამისად. შედეგად, ამან შეიძლება გამოიწვიოს დამატებითი ზიანი და მომხმარებლის კომპიუტერში მეტი ფაილის წაშლა ან ზოგიერთი მონაცემების გამოუსწორებელი დაკარგვა. ამიტომ, უმჯობესია, მონაცემთა აღდგენის პროცესი მთლიანად დაასრულოთ ვირუსის გაწმენდის პროცედურის დაწყებამდე.

დასკვნა

კომპიუტერული მოწყობილობების ფართო გამოყენება, მათი მარტივად გამოყენება და ფართო ფუნქციონირება მათ წამყვან პოზიციას უწევს სხვადასხვა ინფორმაციის დამუშავებასა და შენახვაში. კომპიუტერული მოწყობილობების მაღალი პოპულარობის გათვალისწინებით, ინფორმაციული კომპიუტერული ქსელის განვითარებასთან ერთად "Ინტერნეტი" და მონაცემთა უმეტეს ტიპების ციფრულ ფორმატად გადაქცევა მნიშვნელოვნად ზრდის მავნე პროგრამების ზემოქმედების რისკს, რომლებიც მიზნად ისახავს მომხმარებლის მონაცემების დაზიანებას ან თაღლითური მიზნებისთვის მოპარვას.

ვირუსები ვითარდება ყოველდღე, მათი რიცხვი უზარმაზარი ტემპით იზრდება და მნიშვნელოვან ზიანს აყენებს მომხმარებლებს და მათ მონაცემებს. ძლიერი მოწინავე ანტივირუსული პროგრამების გამოყენება მნიშვნელოვნად ამცირებს კომპიუტერული მოწყობილობების დაინფიცირების შესაძლო რისკს, მაგრამ ვირუსის ალგორითმების მიერ გამოყენებული სისტემის სისუსტეების ფართო სპექტრის გამო, ეს არ იძლევა მონაცემთა უსაფრთხოების სრულ გარანტიას. შედეგად, მომხმარებლების ინფორმაცია შეიძლება დაზიანდეს ან მთლიანად დაიკარგოს.

ამასთან, ოპერაციული სისტემა "ვინდოუსი" აქვს ჩამონტაჟებული ინსტრუმენტები სისტემის სარეზერვო ასლის შექმნისა და აღდგენისთვის, რაც უმეტეს შემთხვევაში მომხმარებლებს დაეხმარება დაკარგული მონაცემების აღდგენაში.

ზოგიერთ შემთხვევაში, სისტემის დამცავი იარაღები "ვინდოუსი" არ არის საკმარისი. ამიტომ, მნიშვნელოვანია, რომ არსებობდეს პროფესიონალური ფაილების აღდგენის პროგრამული უზრუნველყოფა, რომელსაც შეუძლია ვირუსის ინფექციის და სხვა სხვადასხვა მიზეზების გამო დაკარგული მომხმარებლის ნებისმიერი ინფორმაციის აღდგენა.

დღეს, ალბათ, მხოლოდ ის ადამიანი, ვინც ძალიან შორს არის ინტერნეტისგან, არ იცის კომპიუტერების მასობრივი ინფექციების შესახებ WannaCry ("მე მინდა ტირილი") ransomware Trojan- ით, რომელიც დაიწყო 2017 წლის 12 მაისს. ხოლო მათ, ვინც იცის, რეაქცია დავყავი 2 საპირისპირო კატეგორიად: გულგრილობა და პანიკა. Რას ნიშნავს ეს?

ის ფაქტი, რომ ფრაგმენტული ინფორმაცია არ იძლევა სიტუაციის სრულყოფილად გააზრებას, იწვევს სპეკულაციებს და უფრო მეტ კითხვას ტოვებს, ვიდრე პასუხებს. იმის გასაგებად, თუ რა ხდება სინამდვილეში, ვის და რას ემუქრება ის, როგორ დავიცვათ ინფექციისგან და როგორ გავშიფროთ WannaCry- ის მიერ დაზიანებული ფაილები, დღევანდელ სტატიას მიეძღვნა.

მართლაც ასე ეშინია "ეშმაკი"

არ მესმის როგორი აურზაურიაგინდა Cry? ბევრი ვირუსია, ახლები მუდმივად ჩნდება. რა არის ამაში განსაკუთრებული?

WannaCry (სხვა სახელები WanaCrypt0r, Wana Decrypt0r 2.0, WannaCrypt, WNCRY, WCry) არ არის ჩვეულებრივი კიბერ-მავნე პროგრამა. მისი ცნობადობის მიზეზი არის მიყენებული უზარმაზარი ზიანი. ევროპოლის თანახმად, ამან ჩაშალა 200,000-ზე მეტი ვინდოუსის კომპიუტერის მუშაობა მსოფლიოს 150 ქვეყანაში და მათი მფლობელების მიერ მიყენებულმა ზარალმა 1 000 000 000 აშშ დოლარზე მეტი შეადგინა. ეს მხოლოდ განაწილების პირველ 4 დღეშია. მსხვერპლთა უმეტესობა რუსეთსა და უკრაინაშია.

მე ვიცი, რომ ვირუსები კომპიუტერებში შედიან მოზრდილების საიტების საშუალებით. მე ასეთ რესურსებს არ ვსტუმრობ, ამიტომ საფრთხე არ ემუქრება.

Ვირუსი? ესეც პრობლემაა ჩემთვის. როდესაც ჩემს კომპიუტერში ვირუსები იწყება, მე ვუშვებ კომუნალური პროგრამას *** და ნახევარი საათის შემდეგ ყველაფერი კარგად არის. და თუ ეს არ გამოგადგებათ, მე ვინსტალირებ ვინდოუსს.

ვირუსი ვირუსისგან - დაპირისპირება. WannaCry არის ransomware Trojan, ქსელის ჭია, რომელსაც შეუძლია გავრცელება ადგილობრივ ქსელებზე და ინტერნეტში ერთი კომპიუტერიდან მეორეზე ადამიანის ჩარევის გარეშე.

მავნე პროგრამების უმეტესობა, მათ შორის ransomware, იწყებს მუშაობას მხოლოდ მას შემდეგ, რაც მომხმარებელი "სატყუარას გადაყლაპავს", ანუ დააჭერს ბმულს, ხსნის ფაილს და ა.შ. თქვენ არაფრის გაკეთება არ გჭირდებათ WannaCry– ით ინფიცირებისთვის!

ვინდოუსის მქონე კომპიუტერზე ჩართვისას, მავნე პროგრამა მოკლე დროში შიფრავს მომხმარებლის ფაილების დიდ ნაწილს, რის შემდეგაც იგი აჩვენებს შეტყობინებას, რომელიც ითხოვს გამოსასყიდის ოდენობას $ 300-600, რომელიც უნდა გადაეცეს მითითებულ საფულეში 3 დღის განმავლობაში. დაგვიანების შემთხვევაში, იგი ემუქრება 7 დღეში ფაილების გაშიფვრის შეუძლებლობას.

ამავე დროს, მავნე პროგრამა ეძებს ხარვეზებს სხვა კომპიუტერებში შეღწევისთვის და თუ აღმოაჩენს, ის აინფიცირებს მთელ ადგილობრივ ქსელს. ეს ნიშნავს, რომ მეზობელ მანქანებში შენახული ფაილების სარეზერვო ასლები ასევე გამოუსადეგარია.

ვირუსის ამოღება თქვენი კომპიუტერიდან არ იშიფრებს ფაილებს! ოპერაციული სისტემის გადაყენება იგივეა. პირიქით, ransomware- ით ინფიცირების შემთხვევაში, ამ ორივე ქმედებამ შეუძლებელი გახადოს ფაილების აღდგენა მაშინაც კი, თუ თქვენ გაქვთ მოქმედი გასაღების კოდი.

დიახ, "ეშმაკი" საკმაოდ საშინელია.

როგორ ვრცელდება WannaCry

Იტყუები. ვირუსს შეუძლია შეაღწიოს ჩემს კომპიუტერში მხოლოდ იმ შემთხვევაში, თუ მას თავად გადმოვწერ. და მე ვარ ფხიზლად.

მრავალ მავნე პროგრამას შეუძლია დაინფიციროს კომპიუტერი (და სხვათა შორის მობილური მოწყობილობებიც) დაუცველობით - ოპერაციული სისტემის კომპონენტებისა და პროგრამების კოდის შეცდომები, რომლებიც კიბერ-შემტევებს შესაძლებლობას აძლევს გამოიყენონ დისტანციური მანქანა საკუთარი მიზნებისთვის. . კერძოდ, WannaCry ვრცელდება 0 დღიანი დაუცველობით SMB პროტოკოლში (ნულოვანი დღის დაუცველობა არის შეცდომები, რომლებიც არ იქნა დაფიქსირებული მავნე პროგრამების / ჯაშუშური პროგრამების მიერ მათი ექსპლუატაციის დროს).

ანუ კომპიუტერი დაშიფვრის ჭიით დაინფიცირდეს, საკმარისია ორი პირობა:

- კავშირი ქსელთან, სადაც არის სხვა ინფიცირებული მანქანები (ინტერნეტი).

- სისტემაში ზემოხსენებული ხარვეზის არსებობა.

საიდან გაჩნდა ეს ინფექცია? ეს რუსი ჰაკერების ხრიკებია?

ზოგიერთი მოხსენების თანახმად (მე არ ვარ პასუხისმგებელი სანდოობაზე), აშშ-ს ეროვნული უსაფრთხოების სააგენტომ პირველმა აღმოაჩინა ნაკლი SMB ქსელის პროტოკოლში, რომელიც გამოიყენება Windows- ზე ფაილებსა და პრინტერებზე ლეგალური დისტანციური წვდომისთვის. იმის ნაცვლად, რომ ამის შესახებ Microsoft- ს შეეტყო შეცდომის გამოსასწორებლად, NSA- მ გადაწყვიტა თავად გამოეყენებინა ეს და შეექმნა ექსპლოიტი ამისათვის (პროგრამა, რომელიც იყენებს მოწყვლადობას).

WannaCry– ის გამრავლების დინამიკის ვიზუალიზაცია intel.malwaretech.com– ზე

WannaCry– ის გამრავლების დინამიკის ვიზუალიზაცია intel.malwaretech.com– ზე მოგვიანებით, ეს ექსპლოიტი (კოდური სახელი EternalBlue), რომელიც NSA– მ გარკვეული დროის განმავლობაში გამოიყენა კომპიუტერებში შეღწევა, მფლობელების ცოდნის გარეშე, ჰაკერებმა მოიპარეს და წარმოადგინეს ransomware WannaCry– ის შექმნის საფუძველი. ეს არის ის, რომ აშშ-ს მთავრობის არა მხოლოდ კანონიერი და ეთიკური ქმედებების წყალობით, ვირუსის შემქმნელებმა შეიტყვეს მოწყვლადობის შესახებ.

გავთიშე განახლებების ინსტალაციავინდოუსი. ნაფიგი აუცილებელია, როდესაც ყველაფერი მათ გარეშე მუშაობს.

ეპიდემიის ასეთი სწრაფი და მასშტაბური გავრცელების მიზეზი არის იმ დროს "პატჩის" არარსებობა - ვინდოუსის განახლება, რომელსაც შეუძლია დახუროს Wanna Cry ხვრელი. ამის განვითარებას ხომ დრო სჭირდებოდა.

დღეს ასეთი პატჩი არსებობს. მომხმარებლებმა, რომლებმაც განაახლეს სისტემა, ის ავტომატურად მიიღეს გამოშვების შემდეგ პირველ საათებში. ხოლო მათ, ვისაც სჯერა, რომ განახლებები ზედმეტია, კვლავ ინფიცირების რისკის ქვეშ არიან.

ვის ემუქრება WannaCry შეტევა და როგორ უნდა დავიცვათ იგი

როგორც მე ვიცი, კომპიუტერების 90% -ზე მეტი ინფიცირებულიაWannaCry, გაიქცა კონტროლის ქვეშWindows 7. მე მაქვს ათი, რაც ნიშნავს, რომ არაფერი მემუქრება.

ყველა ოპერაციული სისტემა, რომელიც იყენებს SMB v1 ქსელის პროტოკოლს, WannaCry ინფექციის რისკის ქვეშ იმყოფება. ეს:

- Windows XP

- Windows Vista

- ვინდოუსი 7

- ვინდოუს 8

- ვინდოუსი 8.1

- Windows RT 8.1

- Windows 10 v 1511

- Windows 10 v 1607

- Windows Server 2003

- Windows Server 2008

- Windows Server 2012

- Windows Server 2016

სისტემების მომხმარებლები, რომელზეც ისინი არ არიან დაინსტალირებული, ემუქრებიან ქსელში მავნე პროგრამების აღებას. უსაფრთხოების კრიტიკული განახლება MS17-010 (უფასო გადმოწერა შეგიძლიათ technet.microsoft.com– დან, რომელიც დაკავშირებულია). შეგიძლიათ ჩამოტვირთოთ პატჩები Windows XP, Windows Server 2003, Windows 8 და სხვა მხარდაუჭერელი ოპერაციული სისტემისთვის ამ გვერდიდან support.microsoft.com ... იგი ასევე აღწერს, თუ როგორ უნდა შეამოწმოთ სამაშველო განახლება.

თუ თქვენს კომპიუტერში არ იცით OS ოპერაციული სისტემა, დააჭირეთ ღილაკს Win + R და დააჭირეთ Winver ბრძანებას.

დაცვის გასაძლიერებლად, აგრეთვე თუ ახლა შეუძლებელია სისტემის განახლება, Microsoft გთავაზობთ ინსტრუქციას SMB ვერსიის 1 პროტოკოლის დროებით გამორთვის შესახებ. ისინი განთავსებულია და. გარდა ამისა, მაგრამ არა აუცილებლად, შეგიძლიათ დახუროთ TCP პორტი, რომელიც ემსახურება SMB- ს 445 firewall– ის საშუალებით.

მსოფლიოში საუკეთესო ანტივირუსი მაქვს ***, მასთან ერთად ყველაფრის გაკეთება შემიძლია და არაფრის მეშინია.

WannaCry– ს გავრცელება შესაძლებელია არა მხოლოდ ზემოთ აღწერილი თვითგამრავლებით, არამედ ჩვეულებრივი ხერხებით - სოციალური ქსელების, ელექტრონული ფოსტის საშუალებით, ინფიცირებული და ფიშინგის ვებ – რესურსების საშუალებით და ა.შ. თუ ხელით ჩამოტვირთავთ და აწარმოებთ მავნე პროგრამას, მაშინ არც ანტივირუსული და არც პატჩები, რომლებიც ახლოსაა დაუცველობას, ვერ გიშველით ინფექციისგან.

როგორ მუშაობს ვირუსი, რას შიფრავს იგი

დიახ, დაე დაშიფვრა ის, რაც მას სურს. ჩემი მეგობარი პროგრამისტია, ის ყველაფერს გაშიფრავს ჩემთვის. როგორც უკიდურესი საშუალება, ჩვენ ვიპოვით გასაღებს უხეში ძალის გამოყენებით.

ისე, ის დაშიფვრავს რამდენიმე ფაილს, მერე რა? ეს ხელს არ შეუშლის ჩემს კომპიუტერში მუშაობას.

სამწუხაროდ, ის არ გაიშიფრება, რადგან არ არსებობს RSA-2048 დაშიფვრის ალგორითმის დარღვევის გზები, რომელსაც Wanna Cry იყენებს და რომელიც უახლოეს მომავალში არ გამოჩნდება. და ეს არ დაშიფვრა რამდენიმე ფაილი, მაგრამ თითქმის ყველაფერი.

მე არ მივცემ დეტალურ აღწერას მავნე პროგრამის მუშაობის შესახებ, ნებისმიერ მსურველს შეუძლია გაეცნოს მის ანალიზს, მაგალითად, Microsoft- ის ექსპერტ Matt Suiche- ს ბლოგში. მე მხოლოდ ყველაზე მნიშვნელოვან მომენტებს ვახსენებ.

შემდეგი გაფართოებების მქონე ფაილები დაშიფრულია: .doc, .docx, .xls, .xlsx, .ppt, .pptx, .pst, .ost, .msg, .eml, .vsd, .vsdx, .txt, .csv, .rtf, .123, .wks , .wk1, .pdf, .dwg, .onetoc2, .snt, .jpeg, .jpg, .docb, .docm, .dot, .dotm, .dotx, .xlsm, .xlsb, .xlw, .xlt ,. xlm, .xlc, .xltx, .xltm, .pptm, .pot, .pps, .ppsm, .ppsx, .ppam, .potx, .potm, .edb, .hwp, .602, .sxi, .sti, .sldx, .sldm, .sldm, .vdi, .vmdk, .vmx, .gpg, .aes, .ARC, .PAQ, .bz2, .tbk, .bak, .tar, .tgz, .gz, .7z , .rar, .zip,. სარეზერვო ასლი, .iso, .vcd, .bmp, .png, .gif, .raw, .cgm, .tif, .tiff, .nef, .psd, .ai, .svg ,. djvu, .m4u, .m3u,. შუა, .wma, .flv, .3g2, .mkv, .3gp, .mp4, .mov, .avi, .asf, .mpeg, .vob, .mpg, .wmv, .fla, .swf, .wav, .mp3, .sh, .class, .jar, .java, .rb, .asp, .php, .jsp, .brd, .sch, .dch, .dip, .pl , .vb, .vbs, .ps1, .bat, .cmd, .js, .asm, .h, .pas, .cpp, .c, .cs, .suo, .sln, .ldf, .mdf ,. ibd, .myi, .myd, .frm, .odb, .dbf, .db, .mdb, .accdb, .sql, .sqlitedb, .sqlite3, .asc, .lay6, .lay, .mml, .sxm, .otg, .odg, .uop, .std, .sxd, .otp, .odp, .wb2, .slk, .dif, .stc, .sxc, .ots, .ods, .3dm, .max, .3ds, .uot, .stw, .sxw, .ott, .odt, .pem, .p12, .csr, .crt, .key, .pfx , .დე.

როგორც ხედავთ, აქ არის სხვადასხვა პროგრამაში შექმნილი დოკუმენტები, ფოტოები, ვიდეო-აუდიო, არქივები, ფოსტა და ფაილები ... მავნე პროგრამა ცდილობს მიაღწიოს სისტემის ყველა კატალოგს.

დაშიფრული ობიექტები მიიღებენ ორმაგ გაფართოებას პოსტკრიპტით WNCRYმაგალითად, "Document1.doc.WNCRY".

დაშიფვრის შემდეგ, ვირუსი ასრულებს შემსრულებელ ფაილს თითოეულ საქაღალდეში @[ელ.ფოსტით დაცულია] - ვითომ გამოსასყიდის შემდეგ გაშიფვრა, ასევე ტექსტური დოკუმენტი @[ელ.ფოსტით დაცულია] მომხმარებლისთვის გაგზავნილი შეტყობინებით.

შემდეგ, ის ცდილობს მოსპოს ჩრდილოვანი ასლები და Windows- ის აღდგენის წერტილები. თუ სისტემა მუშაობს UAC, მომხმარებელმა უნდა დაადასტუროს ეს ოპერაცია. თუ თხოვნას უარყოფთ, თქვენ კვლავ გაქვთ შესაძლებლობა აღადგინოთ მონაცემები ასლებიდან.

WannaCry დაზარალებული სისტემის დაშიფვრის გასაღებებს გადასცემს Tor ქსელში განლაგებულ ბრძანებებს, შემდეგ კი წაშლის მათ კომპიუტერიდან. სხვა დაუცველი აპარატების მოსაძებნად, ის ინტერნეტში დაასკანირებს ადგილობრივ ქსელს და თვითნებურ IP დიაპაზონებს, ხოლო როდესაც იპოვის, ყველაფერს აღწევს, რისი მიღწევაც შეუძლია.

დღეს ანალიტიკოსებმა იციან WannaCry– ის რამდენიმე მოდიფიკაცია, სხვადასხვა დისტრიბუციის მექანიზმებით, და უახლოეს მომავალში უნდა ველოდოთ ახლის გამოჩენას.

რა უნდა გააკეთოს, თუ WannaCry– მა უკვე დააინფიცირა თქვენი კომპიუტერი

მე ვხედავ, რომ ფაილები ცვლიან გაფართოებებს. Რა ხდება? როგორ აჩერებთ ამას?

დაშიფვრა არ არის ერთსაფეხურიანი პროცესი, თუმცა არც ისე გრძელია. თუ მოახერხე მისი შემჩნევა, სანამ ransomware შეტყობინება გამოჩნდება ეკრანზე, შეგიძლიათ შეინახოთ ზოგიერთი ფაილი კომპიუტერის კვების დაუყოვნებლად გამორთვით. სისტემა არ ითიშება, მაგრამ შტეკერის გამოღებით!

Windows- ის ნორმალურ რეჟიმში ჩატვირთვისას, დაშიფვრა გაგრძელდება, ამიტომ მნიშვნელოვანია, რომ თავიდან აიცილოთ იგი. კომპიუტერის შემდეგი გაშვება უნდა მოხდეს ან უსაფრთხო რეჟიმში, რომელშიც ვირუსები არ არიან აქტიურები, ან სხვა ჩამტვირთავი საშუალებიდან.

ჩემი ფაილები დაშიფრულია! ვირუსი მათთვის გამოსასყიდის გადახდას ითხოვს! რა უნდა გააკეთოს, როგორ უნდა გაიშიფროს?

ფაილების გაშიფვრა WannaCry– ის შემდეგ შესაძლებელია მხოლოდ იმ შემთხვევაში, თუ არსებობს საიდუმლო გასაღები, რომელსაც თავდამსხმელები პირდებიან, რომ მიაწოდებენ, როგორც კი მსხვერპლს მათ გამოსასყიდის ოდენობას გადასცემს. ამასთან, ასეთი დაპირებები თითქმის არასოდეს შესრულებულა: რატომ უნდა შეწუხდნენ მავნე პროგრამების დისტრიბუტორები, თუ მათ უკვე მიიღეს ის, რაც სურდათ?

ზოგიერთ შემთხვევაში, პრობლემის მოგვარება შესაძლებელია გამოსასყიდის გარეშე. დღეისათვის შემუშავებულია WannaCry– ის 2 დეკოდერი: WannaKey(ადრიენ გინეს მიერ) და ვანაკივი(ბენჯამინ დელპის მიერ). პირველი მუშაობს მხოლოდ Windows XP– ში და მეორე, რომელიც შექმნილია პირველის საფუძველზე, - Windows XP, Vista და 7 x86, აგრეთვე ჩრდილოეთ სისტემებში 2003, 2008 და 2008R2 x86.

ორივე დეკორირების მუშაობის ალგორითმი ემყარება დაშიფვრის პროცესის მეხსიერებაში საიდუმლო გასაღებების ძებნას. ეს ნიშნავს, რომ გაშიფვრის შანსი აქვთ მხოლოდ მათ, ვისაც კომპიუტერის გადატვირთვის დრო არ ჰქონდა. და თუ დაშიფვრის შემდეგ ძალიან დიდი დრო არ გასულა (მეხსიერება სხვა პროცესით არ დაიწერა).

ასე რომ, თუ Windows XP-7 x86 მომხმარებელი ხართ, გამოსასყიდის გაგზავნის შემდეგ პირველი, რაც უნდა გააკეთოთ, არის კომპიუტერის გათიშვა ადგილობრივი ქსელიდან და ინტერნეტიდან და სხვა მოწყობილობაზე გადმოწერილი WanaKiwi დეკორიფტორის გაშვება. გასაღების ამოღებამდე ნუ ასრულებთ კომპიუტერში სხვა მოქმედებებს!

WanaKiwi დეკორიპტორის მუშაობის აღწერა შეგიძლიათ წაიკითხოთ Matt Suiche- ის სხვა ბლოგში.

ფაილების გაშიფვრის შემდეგ, გაუშვით ანტივირუსი მავნე პროგრამის მოსაშორებლად და დააინსტალირეთ პატჩი, რომელიც ხურავს მის განაწილების გზებს.

დღეს, WannaCry ცნობს თითქმის ყველა ანტივირუსულ პროგრამას, გარდა იმ პროგრამებისა, რომლებიც არ არის განახლებული, ასე რომ თითქმის ყველა გააკეთებს ამას.

როგორ ვიცხოვროთ ამ ცხოვრებით შემდგომ

თვითმავალმა ეპიდემიამ მსოფლიო გააკვირვა. ყველა სახის უსაფრთხოების სამსახურისთვის ისეთივე მოულოდნელი აღმოჩნდა, როგორც ზამთრის დადგომა 1 დეკემბერს კომუნალური მომსახურებისათვის. მიზეზი დაუდევრობაა და შეიძლება. შედეგები არის მონაცემების გამოუსწორებელი დაკარგვა და ზიანი. და მავნე პროგრამების შემქმნელებისთვის - სტიმული იგივე სულით გაგრძელებისა.ანალიტიკოსების აზრით, WanaCry– მ დისტრიბუტორებს ძალიან კარგი დივიდენდები გადაუხადა, რაც ნიშნავს, რომ მსგავსი შეტევები განმეორდება. ვინც ახლა გაიტაცეს, სულაც არ მოგვიანებით გაიტაცებს. რა თქმა უნდა, თუ ამაზე წინასწარ არ ინერვიულებთ.

ისე, რომ დაშიფრულ ფაილებზე ტირილი აღარ დაგჭირდეთ:

- ნუ იტყვით უარს ოპერაციული სისტემისა და პროგრამების განახლებების დაყენებაზე. ეს დაგიცავთ 99% საფრთხეებისგან, რომლებიც ვრცელდება დაუპატიმრებელი დაუცველობით.

- გააგრძელე.

- შექმენით მნიშვნელოვანი ფაილების სარეზერვო ასლები და შეინახეთ ისინი სხვა ფიზიკურ საშუალებაზე, ან უკეთესად - რამდენიმეზე. კორპორაციულ ქსელებში ოპტიმალურია განაწილებული მეხსიერების მონაცემთა ბაზების გამოყენება; სახლის მომხმარებლებს შეუძლიათ მიიღონ უფასო ღრუბლოვანი სერვისები, როგორიცაა Yandex Drive, Google Drive, OneDrive, MEGASynk და ა.შ.. ნუ გააგრძელებთ ამ აპლიკაციების მუშაობას, როდესაც არ იყენებთ მათ.

- აირჩიეთ საიმედო ოპერაციული სისტემები. Windows XP არ არის.

- დააინსტალირეთ ინტერნეტ უსაფრთხოების კლასის ყოვლისმომცველი ანტივირუსი და დამატებითი დაცვა ransomware– ისგან, მაგალითად, Kaspersky Endpoint Security. ან სხვა დეველოპერების ანალოგები.

- გააუმჯობესეთ თქვენი წერა-კითხვის დონე Trojan-ransomware- ის წინააღმდეგ ბრძოლაში. მაგალითად, ანტივირუსულმა გამყიდველმა Dr.Web მოამზადა სასწავლო კურსები სხვადასხვა სისტემის მომხმარებლებისა და ადმინისტრატორებისთვის. ბევრი სასარგებლო და, რაც მთავარია, სანდო ინფორმაცია შეიცავს სხვა A / V დეველოპერების ბლოგებს.

და რაც მთავარია: მაშინაც კი, თუ თქვენ განიცდიდით, ნუ გადარიცხავთ ფულს კიბერდანაშაულებს გაშიფვრისთვის. ალბათობა, რომ მოგატყუებენ არის 99%. გარდა ამისა, თუ არავინ არ გადაიხდის, გამოძალვის ბიზნესი უაზრო გახდება. წინააღმდეგ შემთხვევაში, ასეთი ინფექციის გავრცელება მხოლოდ გაიზრდება.